Криптограммы

школьнику.

Яковлева

Лилия Геннадьевна, учитель математики,

г.

Новокузнецк, МБОУ СОШ №49

Введение.

Криптограмма — это довольно распространенный вариант

головоломки из слов, которая бывает труднее, чем любая другая игра. Данная

тема заинтересовала меня уже давно, после того, как в разделе кроссвордов в

газете была напечатана криптограмма. Странность криптограмм в том, что чем они

длиннее, тем легче их расшифровать. Поэтому целью моей исследовательской работы

является изучение основных способов тайнописи и

научиться зашифровывать и расшифровывать криптограммы. Задачи проекта:

1)

Изучить теоретический материал по данной теме;

2)

Научиться составлять криптограмму различными способами;

3)

Расширить кругозор;

4)

Показать применение математики в различных областях.

Моя

работа имеет прикладное значение потому, что я не только изучил данную тему и

показал, как можно самому составлять криптограммы, но и каждый желающий может

сам составить любую криптограмму, проявив фантазию и воображение.

1. Историческая справка:

Способ письма, имеющий целью уберечь

некоторые сообщения от посторонних глаз, сделать написанное понятным только

для посвященных или рассчитанный на разгадывание, называется криптографией

или тайнописью. А надпись, выполненная одним из способов криптографии,

называется криптограммой.

Коды появились в глубокой древности в виде

криптограмм (по-гречески — тайнопись). Порой священные иудейские тексты

шифровались методом замены. Вместо первой буквы алфавита писалась последняя

буква, вместо второй — предпоследняя и так далее. Этот древний метод шифрования

назывался атбаш. Известно, что шифровалась переписка Юлия Цезаря (100 — 44 гг.

до н. э.) с Цицероном (106 — 43 г.г. до н. э.).

Цезаря реализуется заменой каждой буквы в сообщении другой буквой этого же

алфавита, отстоящей от нее в алфавите на фиксированное число букв. В своих

шифровках Цезарь заменял букву исходного открытого текста буквой, отстоящей от

исходной буквы впереди на три позиции.

С начала эпохи Возрождения (конец XIV

столетия) начала возрождаться и криптография. Наряду с традиционными

применениями криптографии в политике, дипломатии и военном деле появляются и

другие задачи — защита интеллектуальной собственности от преследований инквизиции

или заимствований злоумышленников. В разработанных шифрах перестановки того

времени применяются шифрующие таблицы, которые в сущности задают правила

перестановки букв в сообщении. В качестве ключа в шифрующих таблицах

используются: а) размер таблицы; b) слово или фраза, задающие перестановку; c) особенности структуры таблицы. В русских рукописях криптограммы

встречаются с ХII-ХIII веков.

2. Основные способы тайнописи:

1. Применение

чужих, малоизвестных алфавитов. В старинных рукописях

кириллические буквы нередко заменялись глаголическими, греческими, латинскими.

К этому же принципу следует отнести и специально изобретенные алфавиты.

2. Написание слов в обратном порядке— от конца к началу.

3. Очень часто направление письма изменяется с каждой строкой: первая

пишется справа налево, вторая – слева направо, третья – справа налево и т.д.

Такая система записи называется «бустрофедон» — в переводе с греческого

– «повороты быка при пахоте». Этим способом письма пользовались в критском,

хеттском, южноаравийском, этрусском и греческом языках.

4. Запись текста в виде некоторой фигуры, например спирали.

5. Размещение букв шифрованной надписи в определенном условном

порядке между другими буквами, образующие надписи иного содержания.

Простейшая разновидность – акростих.

6. Нарочитое изменение знаков: приписывание дополнительных черточек или

встречающихся в русских рукописях т.н. полусловица, или иначе – недописывание

букв. К полусловице криминалисты часто причисляют стертые и вылинявшие от

времени тексты.

7. Липограмма – способ письма с опущением гласных букв. Записанная в

этой манере пословица «Дальше в лес, больше дров» будет выглядеть так: «Длш в

лс, блш дрв»

8. Замена одних букв другими по их месту в алфавите. Среди них наиболее

известна тарабарская грамота, или литорея. Тарабарская грамота – вид тайнописи,

употреблявшийся в Древней Руси. При этом способе шифровки согласные буквы

располагались в два ряда, например:

|

б |

в |

г |

д |

ж |

з |

к |

л |

м |

н |

|

п |

р |

с |

т |

ф |

х |

ц |

ч |

ш |

щ |

При письме вместо верхних

согласных употреблялись нижние, и наоборот. Гласные же и полугласные («ь» и

«ъ») оставались без замены. «Тарабарская грамота» относится к шифрам, в которых

каждая буква может заменяться определенным знаком (буквой, цифрой) или

изображением. Но чаще других, что позднее и закрепилось, замена одних букв

русского алфавита другими по литорее идет по следующей таблице:

|

б |

в |

г |

д |

ж |

з |

к |

л |

м |

н |

|

щ |

ш |

ч |

ц |

х |

ф |

т |

с |

р |

п |

Существует способ замены буквы

буквой, непосредственно ей предшествующей или непосредственно за ней следующей,

или же буквой, которая стоит за ней на пятом, на восьмом, вообще на некотором

установленном месте. При этом буквы алфавита располагаются циклически, т.е. за

последней буквой идет первая.

9. Употребление специальных шаблонов по примеру греческих скитал.

Предположим, шаблон представляет собой квадрат с отверстиями. Если его

приложить к какому-нибудь печатному произведению, находящемуся в распоряжении

как отправителя, так и получателя, то через открытые места в шаблоне можно

прочесть зашифрованное письмо.

10. Замена букв условными знаками или цифрами, или группами букв,

имеющих в сумме то же цифровое значение, что и заменяемая буква. В старинных

русских рукописях для этого использовалось цифровое значение кириллических

букв.

Римляне и

греки заменяли буквы алфавита цифрами, условными знаками либо соответственно

переставляли буквы. Усложнением такой криптограммы являлось введение нескольких

разных знаков для обозначения одной и той же часто повторяющейся буквы, а так

же «немые» знаки, ничего не обозначающие и только усложняющие понимание

зашифрованного сообщения. Ещё один вариант этого способа – применение вместо

ключевых слов – смысловых ключей, где отсутствуют буквы, а имеются изображения

предметов.

Зашифровка текста может

вестись также дробями, где числитель и знаменатель имеют определенные значения

и показывают, из какого занумерованного слова какая по порядку расположения в

данном слове буква должна занять место в этой дроби. Одним словом, способ

использования специальных ключей и кодов – наиболее распространенный и трудный.

Для прочтения текстов с их помощью нужны незаурядные комбинационные

способности.

3. Способы криптографии:

1)Простая перестановка

2)Одиночная перестановка

3)Двойная перестановка

4)Магический квадрат

1)Простая

перестановка.

|

И |

А |

Н |

Б |

||

|

Н |

Н |

Е |

Ы |

||

|

О |

Е |

П |

Л |

||

|

П |

Т |

Р |

И |

||

|

Л |

Я |

И |

|||

Читается так: ИАНБННИЫОЕПЛПТРИЛЯИ

Но на самом

деле так: ИНОПЛАНЕТЯНИ ПРИБЫЛИ

2)Одиночная

перестановка.

Несколько большей стойкостью к раскрытию обладает метод

шифрования, называемый одиночной перестановкой по ключу. Этот метод отличается

от предыдущего тем, что столбцы таблицы переставляются по ключевому слову,

фразе или набору чисел длиной в строку таблицы.

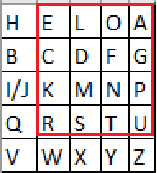

Применим в качестве ключа, например, слово Пеликан а текст

сообщения возьмем из предыдущего примера. На рис. показаны две таблицы,

заполненные текстом сообщения и ключевым словом, при этом левая таблица

соответствует заполнению до перестановки, а правая таблица — заполнению после

перестановки. В верхней строке левой таблицы записан ключ, а номера под буквами

ключа определены в соответствии с естественным порядком соответствующих букв

ключа в алфавите. Если бы в ключе встретились одинаковые буквы, они бы были

пронумерованы слева направо. В правой таблице столбцы переставлены в

соответствии с упорядоченными номерами букв ключа. При считывании содержимого

правой таблицы по строкам и записи шифртекста группами по пять букв получим

шифрованное сообщение:

ГНВЕП ЛТООА ДРНЕВ ТЕЬИО РПОТМ БЧМОР

СОЫЬИ

3)Двойная

перестановка.

дополнительной скрытности можно повторно зашифровать сообщение, которое уже

прошло шифрование. Такой метод шифрования называется двойной перестановкой.

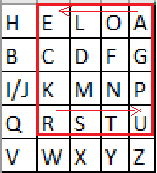

В случае двойной перестановки столбцов и строк таблицы перестановки

определяются отдельно для столбцов и отдельно для строк. Сначала в таблицу

записывается текст сообщения, а потом поочередно переставляются столбцы, а

затем строки. При расшифровании порядок перестановок должен быть обратным.

Пример выполнения шифрования методом двойной перестановки показан на

рис. Если считывать шифртекст из правой таблицы построчно блоками по четыре

буквы, то получится следующее:

ТЮАЕ ООГМ РЛИП ОЬСВ

Ключом к шифру двойной перестановки служит последовательность номеров

столбцов и номеров строк исходной таблицы (в нашем примере последовательности

4132 и 3142 соответственно).

4) Применение магических квадратов.

В средние века для шифрования перестановкой применялись и магические

квадраты.

Магическими квадратами называют квадратные таблицы с

вписанными в их клетки последовательными натуральными числами, начиная от 1,

которые дают в сумме по каждому столбцу, каждой строке и каждой диагонали одно

и то же число.

Шифруемый текст вписывали в магические квадраты в соответствии с

нумерацией их клеток. Если затем выписать содержимое такой таблицы по строкам,

то получится шифртекст, сформированный благодаря перестановке букв исходного

сообщения. В те времена считалось, что созданные с помощью магических квадратов

шифртексты охраняет не только ключ, но и магическая сила.

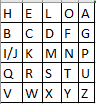

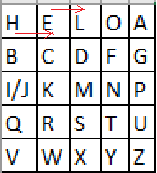

Пример магического квадрата и его заполнения сообщением ПРИЛЕТАЮ

ВОСЬМОГО показан на рис.

Рис. Пример магического квадрата 4х4 и его заполнения сообщением

ПРИЛЕТАЮ ВОСЬМОГО

Шифртекст, получаемый при считывании содержимого правой таблицы по

строкам, имеет вполне загадочный вид: ОИРМ ЕОСЮ ВТАЬ ЛГОП

Число магических квадратов быстро возрастает с увеличением размера

квадрата. Существует только один магический квадрат размером 3х3 (если не

учитывать его повороты). Количество магических квадратов 4х4 составляет уже

880, а количество магических квадратов 5х5 — около 250000.

4. Применение компьютерных

программ

Существует

множество компьютерных программ для дешифрования криптограмм, например labcrypt

v1.1

Программа предназначена для ручного дешифрования криптограмм, зашифрованных с

помощью шифра простой замены. Для дешифрования используется метод частотного

анализа. Пользователь, сравнивая таблицы частот букв для русского языка и для

данной криптограммы, определяет каким буквам криптограммы, соответствуют буквы

открытого текста.

Пример работы

данной программы:

Для того

чтобы расшифровать данный текст, с начала записывают криптограмму, а затем

вводят таблицу замен, исходя из частоты букв в русском языке. Т.о. и происходит

дешифровка криптограммы.

Достоинства

программы:

Кроме основной

функции программы — выполнение указанных замен в тексте, программа имеет

следующие особенности:

1. Буквы для

замены вводятся не с клавиатуры, а выбираются из списка. Это имеет следующие

преимущества: во-первых, из списка исключены уже занятые буквы, во-вторых,

буквы в списке упорядочены по частоте встречаемости в тексте.

2. Буква, для

которой сейчас была сделана замена, выделяется в тексте цветом. Это облегчает

изучение результатов этой замены.

3. Любую из ранее

сделанных замен можно отменить.

4. Список

сделанных замен можно сохранить в файле.

5. Есть таблица

частот букв в тексте: в первой строке указана буква, во второй — сколько раз

встретилась эта буква в тексте, в третьей — относительная частота встречи этой

буквы в тексте(ее вероятность — чтобы получить значение в процентах, надо

поделить указанное число на 10). Буквы в таблице упорядочены по частоте

встречаемости в тексте.

6. Есть таблица

частот букв в русском языке (эталон): содержание столбцов такое же, как в

предыдущей таблице.

Использование

программы:

Замена

осуществляется с помощью операции «Заменить». Все произведенные

замены отображаются в окне с текстом с помощью подсветки: красный — замененные,

красный на желтом — последняя замена, черные – исходный шифр; и в

дополнительном окне. Предусмотрена отмена любой сделанной замены. Для этого

требуется выбрать сделанную замену и нажать кнопку «Отменить».

Поиск нужной

замены выполняется с помощью изучения таблицы частот букв. В ней содержатся

частоты букв русского языка и частоты букв криптограммы. Они расположены в

порядки убывания частот букв. Буквы, для которых уже сделаны замены, выделены

цветом.

5.

Заключение

История криптографии насчитывает много веков. Еще в легендах

Библии упоминается о пророке Иеремии, который, желая скрыть название города

Вавилона, смешал буквы алфавита. В ХVI-ХVII веках военно-политическая разведка

начала широко использовать тайнопись как средство передачи секретных сообщений.

Редко практиковавшаяся до того времени тайнопись приобрела характер науки. В ХVI веке тайнопись

распространилась на дипломатическую переписку и в ХVII веке стала в ней широко

применяться. Вплоть

до первой мировой войны наука о тайнописи оставалась скорее любительским

занятием. Так с появлением телеграфа, и особенно радио, постепенно меняли

взгляды на шифры и даже, появилась новая профессия — дешифровальщики. Значение

криптографии резко возросло с внедрением компьютеризации в стране. И в наше

время криптография уже не игра, а настоящая наука.

6.

Литература:

1. Л.М. Худодатова

и др. Математика в ребусах, кроссвордах, чайнвордах, криптограммах. 7 класс. М:

Школьная пресса, 2002.

2. Развлечения на

досуге. Смоленск: Русич, 1997.

3. Шуба М. Ю. Занимательные

задания в обучении математике: Книга для учителя. М.: Просвещение, 1994.

4. Угринович Н.Д.

и др. Практикум по информатике и информационным технологиям: Учебное

пособие для общеобразовательных учреждений. М.: Лаборатория Базовых Знаний,

2003.

5. Ресурсы сети

Интернет:

http://ec-dejavu.ru/c/Cryptogram.html

http://www.mirsofta.net/download/12775/index.html

Коды и шифры — это не одно и то же: в коде каждое слово заменяется другим, в то время как в шифре заменяются все символы сообщения.

В данной статье мы рассмотрим наиболее популярные виды шифров, методы шифрования, а следующим шагом будет изучение основ криптографии.

- Стандартные шифры

- Цифровые шифры

- Как расшифровать код или шифр?

Стандартные шифры

ROT1

Этот шифр известен многим детям. Ключ прост: каждая буква заменяется на следующую за ней в алфавите. Так, А заменяется на Б, Б — на В, и т. д. Фраза «Уйрйшоьк Рспдсбннйту» — это «Типичный Программист».

Попробуйте расшифровать сообщение:

Лбл еёмб, рспдсбннйту?Поняли, как работает это шифрование? Напишите в комментариях, что у вас получилось.

Шифр транспонирования

В транспозиционном шифре буквы переставляются по заранее определённому правилу. Например, если каждое слово пишется задом наперед, то из hello world получается dlrow olleh. Другой пример — менять местами каждые две буквы. Таким образом, предыдущее сообщение станет eh ll wo ro dl.

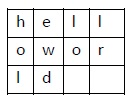

Ещё можно использовать столбчатый шифр транспонирования, в котором каждый символ написан горизонтально с заданной шириной алфавита, а шифр создаётся из символов по вертикали. Пример:

Из этого способа мы получим шифр holewdlo lr. А вот столбчатая транспозиция, реализованная программно:

def split_len(seq, length):

return [seq[i:i + length] for i in range(0, len(seq), length)]

def encode(key, plaintext):

order = {

int(val): num for num, val in enumerate(key)

}

ciphertext = ''

for index in sorted(order.keys()):

for part in split_len(plaintext, len(key)):

try:ciphertext += part[order[index]]

except IndexError:

continue

return ciphertext

print(encode('3214', 'HELLO'))Азбука Морзе

В азбуке Морзе каждая буква алфавита, цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов:

Сможете расшифровать сообщение, используя картинку?

•−− −•− −−− −• −•−• • ••• − •− − −••− •• • ••• − −••− −•• • −−−− •• ••−• •−• •− − −−− •−• −•−− Шифр Цезаря

Это не один шифр, а целых 26, использующих один принцип. Так, ROT1 — лишь один из вариантов шифра Цезаря. Получателю нужно просто сообщить, какой шаг использовался при шифровании: если ROT2, тогда А заменяется на В, Б на Г и т. д.

А здесь использован шифр Цезаря с шагом 5:

Иербэй йюк ёурбэй нтчйхйцтаъ энщхужМоноалфавитная замена

Коды и шифры также делятся на подгруппы. Например, ROT1, азбука Морзе, шифр Цезаря относятся к моноалфавитной замене: каждая буква заменяется на одну и только одну букву или символ. Такие шифры очень легко расшифровываются с помощью частотного анализа.

Например, наиболее часто встречающаяся буква в английском алфавите — «E». Таким образом, в тексте, зашифрованном моноалфавитным шрифтом, наиболее часто встречающейся буквой будет буква, соответствующая «E». Вторая наиболее часто встречающаяся буква — это «T», а третья — «А».

Однако этот принцип работает только для длинных сообщений. Короткие просто не содержат в себе достаточно слов.

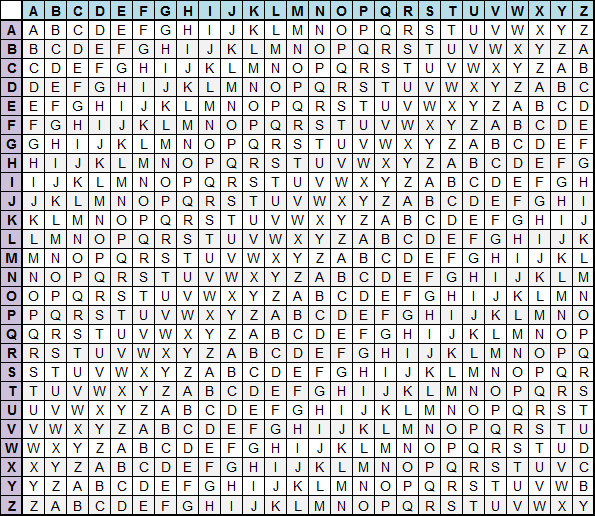

Шифр Виженера

Представим, что есть таблица по типу той, что на картинке, и ключевое слово «CHAIR». Шифр Виженера использует принцип шифра Цезаря, только каждая буква меняется в соответствии с кодовым словом.

В нашем случае первая буква послания будет зашифрована согласно шифровальному алфавиту для первой буквы кодового слова «С», вторая буква — для «H», etc. Если послание длиннее кодового слова, то для (k*n+1)-ой буквы, где n — длина кодового слова, вновь будет использован алфавит для первой буквы кодового слова.

Чтобы расшифровать шифр Виженера, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания.

Попробуйте расшифровать эту фразу самостоятельно:

зюм иэлруй южжуглёнъПодсказка длина кодового слова — 4.

Шифр Энигмы

Энигма — это машина, которая использовалась нацистами во времена Второй Мировой для шифрования сообщений.

Есть несколько колёс и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес.

Существовало более ста триллионов возможных комбинаций колёс, и со временем набора текста колеса сдвигались сами, так что шифр менялся на протяжении всего сообщения.

Цифровые шифры

В отличие от шифровки текста алфавитом и символами, здесь используются цифры. Грубо говоря, шифр слова цифрами. Рассказываем о способах и о том, как расшифровать цифровой код.

Двоичный код

Текстовые данные вполне можно хранить и передавать в двоичном коде. В этом случае по таблице символов (чаще всего ASCII) каждое простое число из предыдущего шага сопоставляется с буквой: 01100001 = 97 = «a», 01100010 = 98 = «b», etc. При этом важно соблюдение регистра.

Расшифруйте следующее сообщение, в котором использована кириллица:

110100001001101011010000101111101101000010110100Шифр A1Z26

Алфавит по цифрам. Это простая подстановка, где каждая буква заменена её порядковым номером в алфавите. Только нижний регистр.

Попробуйте определить, что здесь написано:

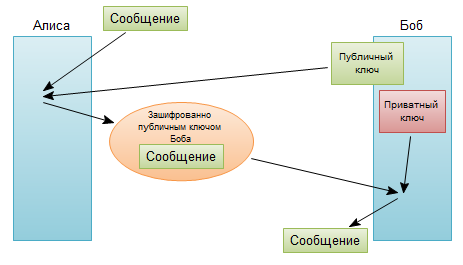

15-6-2-16-13-30-26-16-11 17-18-10-14-6-18Шифрование публичным ключом

Алгоритм шифрования, применяющийся сегодня буквально во всех компьютерных системах. Есть два ключа: открытый и секретный. Открытый ключ — это большое число, имеющее только два делителя, помимо единицы и самого себя. Эти два делителя являются секретным ключом, и при перемножении дают публичный ключ. Например, публичный ключ — это 1961, а секретный — 37 и 53.

Открытый ключ используется, чтобы зашифровать текст сообщения, а секретный — чтобы расшифровать текст.

Как-то RSA выделила 1000 $ в качестве приза тому, кто найдет два пятидесятизначных делителя числа:

1522605027922533360535618378132637429718068114961380688657908494580122963258952897654000350692006139Как расшифровать код или шифр?

Для расшифровки шифров онлайн применяются специальные сервисы. Это может быть расшифровка цифр в буквы и наоборот, расшифровка кода и многое другое. Выбор такого инструмента зависит от того, что за код предстоит расшифровать. Примеры шифраторов, с которыми вы подробнее узнаете, как зашифровать слово, и дешифраторов:

- Азбука Морзе

- RSA (криптографический алгоритм с открытым ключом)

- Двоичный код

- Другие онлайн-дешифраторы

Адаптированный перевод «10 codes and ciphers»

Загрузить PDF

Загрузить PDF

Обродай ожаловатьпай анай иптографиюкрай сай икихаувай!

Независимо от того, пишите ли вы записки своим друзьям в классе или пытаетесь постигнуть криптографию (науку о кодах и шифрах) ради интереса, эта статья может помочь вам узнать некоторые основные принципы и создать свой собственный способ кодировки личных сообщений. Прочитайте шаг 1 ниже, чтобы понять с чего начинать!

Некоторые люди используют слова «код» и «шифр» для обозначения одинаковых понятий, но те, кто серьезно занимаются этим вопросом, знают, что это два абсолютно разных понятия. Секретный код – система, в которой каждое слово или фраза в вашем сообщении заменяются другим словом, фразой или серией символов. Шифр – система, в которой каждая буква вашего сообщения заменяется другой буквой или символом.

Стандартные коды

-

1

Создайте свою собственную книгу кода. Любой полноценный код требует наличия книги кода. Придумайте слова или фразы, замещающие необходимые вам слова или фразы, затем соберите их всех вместе в книге кода, чтобы вы могли поделиться ею с вашими супер секретными друзьями.

-

2

Создайте ваше сообщение. Используя книгу кода, аккуратно и внимательно напишите сообщение. Обратите внимание, что соединение вашего кода с шифром сделает ваше сообщение еще более защищенным!

-

3

Переведите ваше сообщение. Когда ваши друзья получат сообщение, им понадобится использовать их экземпляр книги кода, чтобы перевести сообщение. Убедитесь, что они знают, что вы используете двойной метод защиты.

Реклама

Книга кода

-

1

Выберите книгу. При использовании книги кода вы создадите код, обозначающий место нужных слов в книге. Если вы хотите увеличить шансы того, что любое из необходимых вам слов будет в книге кода, то используйте словари или большие справочники путешественника. Вам необходимо, чтобы количество слов, используемых в книге, было большим и относилось к разным темам.

-

2

Переведите слова вашего сообщения в цифры. Возьмите первое слово вашего сообщения и найдите его где-то в книге. После этого запишите номер страницы, номер строки и номер слова. Напишите их вместе для замены нужного вам слова. Делайте эту операцию для каждого слова. Вы также можете использовать этот прием для шифрования фраз, если ваша книга кода может предоставить вам нужную фразу готовой.

- Итак, например, слово на странице 105, пятая строчка вниз, двенадцатое по счету станет 105512, 1055.12 или чем-то похожим.

-

3

Передайте сообщение. Отдайте зашифрованное сообщение вашему другу. Тому понадобится использовать ту же самую книгу для обратного перевода сообщения.

Реклама

Полицейское кодирование

-

1

Выбирайте самые популярные фразы. Этот тип кода работает лучше всего, когда у вас есть набор фраз, которые вы используете чаще всего. Это может быть чем-нибудь от простого «Он симпатичный!» до чего-нибудь более серьезного, например, «Я не могу встретиться прямо сейчас».

-

2

Подготовьте код для каждой из фраз. Вы можете использовать аналог полицейского кодирования и присвоить каждой фразе номер или несколько букв или использовать другие фразы (как поступают в больницах). Например, вы можете сказать «1099» вместо «Эта линия прослушивается» или вы можете сказать «Я думаю о том, чтобы поехать порыбачить на этих выходных». Использование цифр легче при письме, но использование фраз выглядит менее подозрительно.

-

3

Запомните код. Этот тип кодировки работает лучше всего, если вы можете держать в памяти все фразы, хотя наличие книги кода для подстраховки никогда не повредит!

Реклама

Шифрование, основанное на дате

-

1

Выберите дату. Например, это будет день рождения Стивена Спилберга 18 декабря 1946 года. Напишите эту дату, используя цифры и косые черты (12/18/46), затем уберите черты, чтобы получить шестизначное число 121846, которые вы можете использовать для передачи зашифрованного сообщения.

-

2

Присвойте каждой букве цифру. Представьте, что сообщение «Мне нравятся фильмы Стивена Спилберга». Под сообщение вы напишите ваше шестизначное число снова и снова до самого конца предложения: 121 84612184 612184 6121846 121846121.

-

3

Зашифруйте ваше сообщение. Напишите буквы слева направо. Передвиньте каждую букву обычного текста на количество единиц, указанных под ней. Буква «М» сдвигается на одну единицу и становится «Н», буква «Н» сдвигается на две единицы и становится «П». Обратите внимание, что буква «Я» сдвигается на 2 единицы, для этого вам необходимо перескочить на начало алфавита, и становится «Б». Ваше итоговое сообщение будет «Нпё хфёгбущг ъйныфя чукгмсё тсйуексеб».

-

4

Переведите ваше сообщение. Когда кто-то захочет прочитать ваше сообщение, все, что ему надо будет знать, так это какую дату вы использовали для кодировки. Для перекодировки воспользуйтесь обратным процессом: напишите цифровой код, затем верните буквы в противоположном порядке.

- Кодирование при помощи даты имеет дополнительное преимущество, так как дата может быть абсолютно любой. Вы также можете изменить дату в любой момент. Это позволяет обновлять систему шифра гораздо легче, чем при использовании других методов. Как бы то ни было лучше избегать таких известных дат как 9 мая 1945 года.

Реклама

Шифрование при помощи числа

-

1

Выберите с вашим другом секретное число. Например, число 5.

-

2

Напишите ваше сообщение (без пробелов) с этим количеством букв в каждой строчке (не переживайте, если последняя строчка короче). Например, сообщение «Мое прикрытие раскрыто» будет выглядеть так:

- Моепр

- икрыт

- иерас

- крыто

-

3

Чтобы создать шифр возьмите буквы сверху вниз и запишите их. Сообщение будет «Миикокереррыпыатртао».

-

4

Для расшифровки вашего сообщения ваш друг должен посчитать общее количество букв, разделить его на 5 и определить, есть ли неполные строки. После этого он/она записывает эти буквы в колонки, так чтобы было 5 букв в каждом ряду и одна неполная строка (если есть), и читает сообщение.

Реклама

Графический шифр

-

1

Нарисуйте знаки «решетка» и «+». На листе бумаги создайте основу вашего шифра. Она будет выглядеть, как # и + (поверните знак плюса, чтобы он выглядел как ромб, а не квадрат). [1]

-

2

Расставьте буквы по ячейкам. Данные фигуры имеют ячейки между линиями. Заполните эти ячейки двумя буквами алфавита. Размещайте буквы хаотично и не используйте одну и ту же букву дважды.

- Любой адресат сообщения будет должен иметь такую же копию основы шифра с буквами, для того чтобы прочитать ваше сообщение.

-

3

Запишите ваш код. Возьмите первую букву вашего сообщения. Найдите ее в основе шифра. Посмотрите на линии, которые вокруг нее. Нарисуйте такие же линии, как и линии, которые образуют ячейки в основе шифра. Если буква, которую вы пишите, является второй в ячейке, добавьте точку к линиям. Проделайте данную операцию для каждой буквы сообщения.

Реклама

Перестановка Цезаря

-

1

Создайте свой алфавит шифра. Шифр Цезаря перемещает алфавит и затем заменяет буквы их новым номером по порядку. [2]

Это делает код более трудным для взлома, если вы меняете расстановку регулярно. Например, 3-х перестановочный шифр будет означать, что А становится Э, Б становится Ю, В становится Я и т.д. Если вы хотите написать «Встречаемся завтра на станции», то сообщение будет выглядеть «Яопнвфэвйоь еэяпнэ кэ опэкуёё».- Существует много вариантов изменения порядка алфавита перед созданием кода. Это делает шифр более надежным.

-

2

Запишите ваше сообщение. Наличие помощника, как декодирующий круг, может сделать это проще, если вы сможете подготовить такое, которое будет подходить вашему коду.

-

3

Переведите сообщение. Человек, расшифровывающий ваш код, должен знать только число, чтобы правильно восстановить алфавит. Регулярно меняйте его, но убедитесь, что вы можете безопасно передать адресату, что будет новым числом сдвига алфавита.

Реклама

Путаный язык

-

1

Определите слова, которые начинаются с гласных. Если есть такие, просто добавляйте «ай» на конце слова. Например, «ухо» станет «ухоай», «арка» станет «аркаай» и «оскорбление» станет «оскоблениеай».

-

2

Определите слова, которые начинаются с согласной. Если есть такие, то перенесите первую букву слова в конец и добавьте «ай». Если в начале слова стоят две (или более) согласных, переставьте их в конец и добавьте «ай».

- Например, «труп» станет «уптрай», «грамм» станет «аммграй» и «мысль» станет «ысльмай».

-

3

Говорите на путаном языке. Путаный язык работает лучше всего, если на нем говорить быстро, но для этого потребуется некоторое время подготовки. Не прекращайте практиковаться!

Реклама

Звуковой код

-

1

Создайте свой звуковой код. Этот код будет работать также как и азбука Морзе. Вам будет нужно присвоить звуковой ритмичный код каждой букве или отдельному слову. Выберите ритмы, которые вы можете запомнить.

-

2

Научите вашему коду других. Код должен быть всегда в памяти, поэтому научите коду всех, с кем планируете его использовать.

-

3

Простучите ваше сообщение. Используйте ваши пальцы, конец карандаша или другой инструмент для передачи вашего сообщения. Старайтесь быть скрытными. Вам не надо, чтобы кто-то догадался, что вы общаетесь.

Реклама

Тарабарский язык

-

1

Научитесь говорить на тарабарском языке. Тарабарский язык – языковая игра наподобие путаного языка, но звучит более сложно. Короткое объяснение – вам надо добавлять «-отаг» (или любой аналог)перед каждой гласной в слоге. Это гораздо хитрее, чем звучит на самом деле! Вам потребуется практика, чтобы в совершенстве овладеть этим кодом.

Советы

- Прячьте ваш код в том месте, о котором знают только отправитель и получатель. Например, развинтите любую ручку и положите ваш код внутрь нее, соберите ручку обратно, найдите место (например, подставка под карандаши) и сообщите получателю место и тип ручки.

- Шифруйте также и пробелы, чтобы запутать код еще больше. Например, вы можете использовать буквы (Е, Т, А, О и Н работают лучше всего) вместо пробелов. Они называются пустышками. Ы, Ъ, Ь и Й будут выглядеть слишком явными пустышками для опытных взломщиков кодов, поэтому не используйте их или другие выделяющиеся символы.

- Вы можете создать свой собственный код, переставляя буквы в словах в случайном порядке. «Диж яемн в крапе» — «Жди меня в парке».

- Всегда отправляйте коды агентам с вашей стороны.

- При использовании турецкого ирландского вам не нужно специально использовать «эб» перед согласной. Вы можете использовать «иэ», «бр», «из» или любую другую неприметную комбинацию букв.

- При использовании позиционной кодировки, не стесняйтесь добавлять, удалять и даже переставлять буквы с одного места на другое, чтобы сделать дешифровку еще более трудной. Убедитесь, что ваш партнер понимает, что вы делаете, или все это будет бессмысленным для нее/него. Вы можете разбить текст на части так, чтобы было три, четыре или пять букв в каждой, а затем поменять их местами.

- Для перестановки Цезаря вы можете переставлять буквы на любое количество мест, которое вы хотите, вперед или назад. Только убедитесь что правила перестановок одинаковы для каждой буквы.

- Всегда уничтожайте расшифрованные сообщения.

- Если вы используете свой собственный код, не делайте его слишком сложным, чтобы остальные не смогли его разгадать. Он может оказаться слишком сложным для расшифровки даже для вас!

- Используйте азбуку Морзе. Это один из самых известных кодов, поэтому ваш собеседник быстро поймет, что это.

Реклама

Предупреждения

- Если вы пишете код неаккуратно, то это сделает процесс декодирования более сложным для вашего партнера, при условии что вы не используете вариации кодов или шифров, созданные специально, чтобы запутать дешифровальщика (за исключением вашего партнера, конечно).

- Путаный язык лучше использовать для коротких слов. С длинными словами он не настолько эффективен, потому что дополнительные буквы гораздо более заметны. То же самое при использовании его в речи.

Реклама

Что вам понадобится

Для кодов:

- Книга или словарь

- Карандаш

- Бумага

Для шифров:

- Партитура для кода

- Карандаш

- Бумага

- Любая дата

Источники

Об этой статье

Эту страницу просматривали 83 903 раза.

Была ли эта статья полезной?

Элементарные шифры на понятном языке

Время на прочтение

4 мин

Количество просмотров 236K

Привет, Хабр!

Все мы довольно часто слышим такие слова и словосочетания, как «шифрование данных», «секретные шифры», «криптозащита», «шифрование», но далеко не все понимают, о чем конкретно идет речь. В этом посте разберемся, что из себя представляет шифрование и рассмотрим элементарные шифры с тем расчетом, чтобы даже далекие от IT люди поняли суть этого явления.

Прежде всего, разберемся в терминологии.

Шифрование – это такое преобразование исходного сообщения, которое не позволит всяким нехорошим людям прочитать данные, если они это сообщение перехватят. Делается это преобразование по специальным математическим и логическим алгоритмам, некоторые из которых мы рассмотрим ниже.

Исходное сообщение – это, собственно, то, что мы хотим зашифровать. Классический пример — текст.

Шифрованное сообщение – это сообщение, прошедшее процесс шифрования.

Шифр — это сам алгоритм, по которому мы преобразовываем сообщение.

Ключ — это компонент, на основе которого можно произвести шифрование или дешифрование.

Алфавит – это перечень всех возможных символов в исходном и зашифрованном сообщении. Включая цифры, знаки препинания, пробелы, отдельно строчные и заглавные буквы и т.д.

Теперь, когда мы говорим на более-менее одном языке, разберем простые шифры.

-

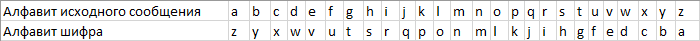

Шифр Атбаша

Самый-самый простой шифр. Его суть – переворот алфавита с ног на голову.

Например, есть у нас алфавит, который полностью соответствует обычной латинице.

a b c d e f g h i j k l m n o p q r s t u v w x y zДля реализации шифра Атбаша просто инвертируем его. «А» станет «Z», «B» превратится в «Y» и наоборот. На выходе получим такую картину:

И теперь пишем нужное сообшение на исходном алфавите и алфавите шифра

Исходное сообщение: I love habr

Зашифрованное: r olev szyi

-

Шифр Цезаря

Тут добавляется еще один параметр — примитивный ключ в виде числа от 1 до 25 (для латиницы). На практике, ключ будет от 4 до 10.

Опять же, для наглядности, возьмем латиницу

a b c d e f g h i j k l m n o p q r s t u v w x y zИ теперь сместим вправо или влево каждую букву на ключевое число значений.

Например, ключ у нас будет 4 и смещение вправо.

Исходный алфавит: a b c d e f g h i j k l m n o p q r s t u v w x y z

Зашифрованный: w x y z a b c d e f g h i j k l m n o p q r s t u v

Пробуем написать сообщение:

hello worldШифруем его и получаем следующий несвязный текст:

dahhk sknhz-

Шифр Вернама (XOR-шифр)

Простейший шифр на основе бинарной логики, который обладает абсолютной криптографической стойкостью. Без знания ключа, расшифровать его невозможно (доказано Клодом Шенноном).

Исходный алфавит — все та же латиница.

Сообщение разбиваем на отдельные символы и каждый символ представляем в бинарном виде.

Классики криптографии предлагают пятизначный код бодо для каждой буквы. Мы же попробуем изменить этот шифр для кодирования в 8 бит/символ на примере ASCII-таблицы. Каждую букву представим в виде бинарного кода.

Теперь вспомним курс электроники и элемент «Исключающее ИЛИ», также известный как XOR.

XOR принимает сигналы (0 или 1 каждый), проводит над ними логическую операцию и выдает один сигнал, исходя из входных значений.

Если все сигналы равны между собой (0-0 или 1-1 или 0-0-0 и т.д.), то на выходе получаем 0.

Если сигналы не равны (0-1 или 1-0 или 1-0-0 и т.д.), то на выходе получаем 1.

Теперь для шифровки сообщения, введем сам текст для шифровки и ключ такой же длины. Переведем каждую букву в ее бинарный код и выполним формулу сообщение XOR ключ

Например:

сообщение: LONDON

ключ: SYSTEM

Переведем их в бинарный код и выполним XOR:

01001100 01001111 01001110 01000100 01001111 01001110

01010011 01011001 01010011 01010100 01000101 01001101

_______________________________________________________

00011111 00010110 00011101 00010000 00001010 00000011В данном конкретном примере на месте результирующих символов мы увидим только пустое место, ведь все символы попали в первые 32 служебных символа. Однако, если перевести полученный результат в числа, то получим следующую картину:

31 22 29 16 10 3. С виду — совершенно несвязный набор чисел, но мы-то знаем.

-

Шифр кодового слова

Принцип шифрования примерно такой же, как у шифра цезаря. Только в этом случае мы сдвигаем алфавит не на определенное число позиций, а на кодовое слово.

Например, возьмем для разнообразия, кириллический алфавит.

абвгдеёжзийклмнопрстуфхцчшщъыьэюяПридумаем кодовое слово. Например, «Лукоморье». Выдернем из него все повторяющиеся символы. На выходе получаем слово «Лукомрье».

Теперь вписываем данное слово в начале алфавита, а остальные символы оставляем без изменений.

абвгдеёжзийклмнопрстуфхцчшщъыьэюя

лукомрьеабвгдёжзийнпстфхцчшщъыэюя

И теперь запишем любое сообщение и зашифруем его.

"Златая цепь на дубе том"Получим в итоге следующий нечитаемый бред:

"Адлпля хриы жл мсур пиё"-

Шифр Плейфера

Классический шифр Плейфера предполагает в основе матрицу 5х5, заполненную символами латинского алфавита (i и j пишутся в одну клетку), кодовое слово и дальнейшую манипуляцию над ними.

Пусть кодовое слово у нас будет «HELLO».

Сначала поступаем как с предыдущим шифром, т.е. уберем повторы и запишем слово в начале алфавита.

Теперь возьмем любое сообщение. Например, «I LOVE HABR AND GITHUB».

Разобьем его на биграммы, т.е. на пары символов, не учитывая пробелы.

IL OV EH AB RA ND GI TH UB.Если бы сообщение было из нечетного количества символов, или в биграмме были бы два одинаковых символа (LL, например), то на место недостающего или повторившегося символа ставится символ X.

Шифрование выполняется по нескольким несложным правилам:

1) Если символы биграммы находятся в матрице на одной строке — смещаем их вправо на одну позицию. Если символ был крайним в ряду — он становится первым.

Например, EH становится LE.

2) Если символы биграммы находятся в одном столбце, то они смещаются на одну позицию вниз. Если символ находился в самом низу столбца, то он принимает значение самого верхнего.

Например, если бы у нас была биграмма LX, то она стала бы DL.

3) Если символы не находятся ни на одной строке, ни на одном столбце, то строим прямоугольник, где наши символы — края диагонали. И меняем углы местами.

Например, биграмма RA.

По этим правилам, шифруем все сообщение.

IL OV EH AB RA ND GI TH UB.

KO HY LE HG EU MF BP QO QGЕсли убрать пробелы, то получим следующее зашифрованное сообщение:

KOHYLEHGEUMFBPQOQGПоздравляю. После прочтения этой статьи вы хотя бы примерно понимаете, что такое шифрование и знаете как использовать некоторые примитивные шифры и можете приступать к изучению несколько более сложных образцов шифров, о которых мы поговорим позднее.

Спасибо за внимание.

Онлайн калькуляторы

Calculatorium.ru — это бесплатные онлайн калькуляторы для самых разнообразных целей: математические калькуляторы,

калькуляторы даты и времени, здоровья, финансов. Инструменты для работы с текстом. Конвертеры. Удобное решение различных задач — в учебе, работе, быту.

Актуальная информация

Помимо онлайн калькуляторов, сайт также предоставляет актуальную информацию по курсам валют и

криптовалют, заторах на дорогах, праздниках и значимых событиях, случившихся в этот день.

Информация из официальных источников, постоянное обновление.