Для тех, кто не в теме, проведу краткий экскурс в историю. Ратники, они же Remote Access Trojan (трояны удаленного доступа) или попросту крысы, применяются хацкерами для получения доступа к ресурсам компьютера. По сути, это вирусные утилиты, разработанные по образу и подобию админских программ для обслуживания по удалёнке. Таких, как RAdmin, TeamViewer, TightVNC и прочие известные всем нам ремотки.

Однако принцип внедрения у ратников несколько отличается от вышеперечисленного софта. Для того, чтобы установить тот же RAdmin, вам, как минимум нужно побывать за компьютером пользователя 1 раз. Либо обладать правами на установку прог по сети. TeamViewer при первом запуске также выдаст рандомный пароль с уникальным ID, а для дальнейшего подключения без участия пользователя потребуется войти под своей учеткой.

В любом случае, ваш доступ к машине будет так или иначе санкционирован. Ратники же, имея под капотом вирусный бэкграунд, требуют от юзверя лишь запустить их единожды. После этого информация о соответствующем ПК отлетит прямиком к злоумышленнику, который в свою очередь сможет распорядиться полученным доступом по своему усмотрению.

Захочет, будет просто тихонечко пялить экран и мастурбировать на скрины с вебки. Либо, сворует все сохранённые пароли от соц. сетей из вашего браузера. А быть может, сольёт рабочую базу с персональными данными. Большая часть сотрудников ведь и по сей день фигачат на удалёнке. А про безопасность домашних компьютеров работодатели, как-то особо и не задумались с первых месяцев пандемии.

Вот и образовалось, что называется свободная касса для всех любителей поживиться чужими данными. На форумах в дарке, эту тему форсят ещё с апреля и на сегодняшний день ситуация мало чем изменилась. Разве что ратников стало больше, чем раньше и продавать их стали за бабки. Причём функционал у них у всех плюс-минус одинаковый, а отличаются они лишь графической оболочкой.

В данном уроке, я продемонстрирую вам наиболее популярный ратник NjRAT. Он имеет самое большое количество скачиваний на гитхабе, поэтому очень надеюсь, что комментариев типа «ааа вирус нам скидываешь» не будет. Ведь я не заливаю данный ратник в телегу, а показываю, где его может скачать потенциальный злоумышленник и каким образом использовать для своих целей. Если интересно, устраивайтесь по удобней и приступим к созданию крыски. Погнали.

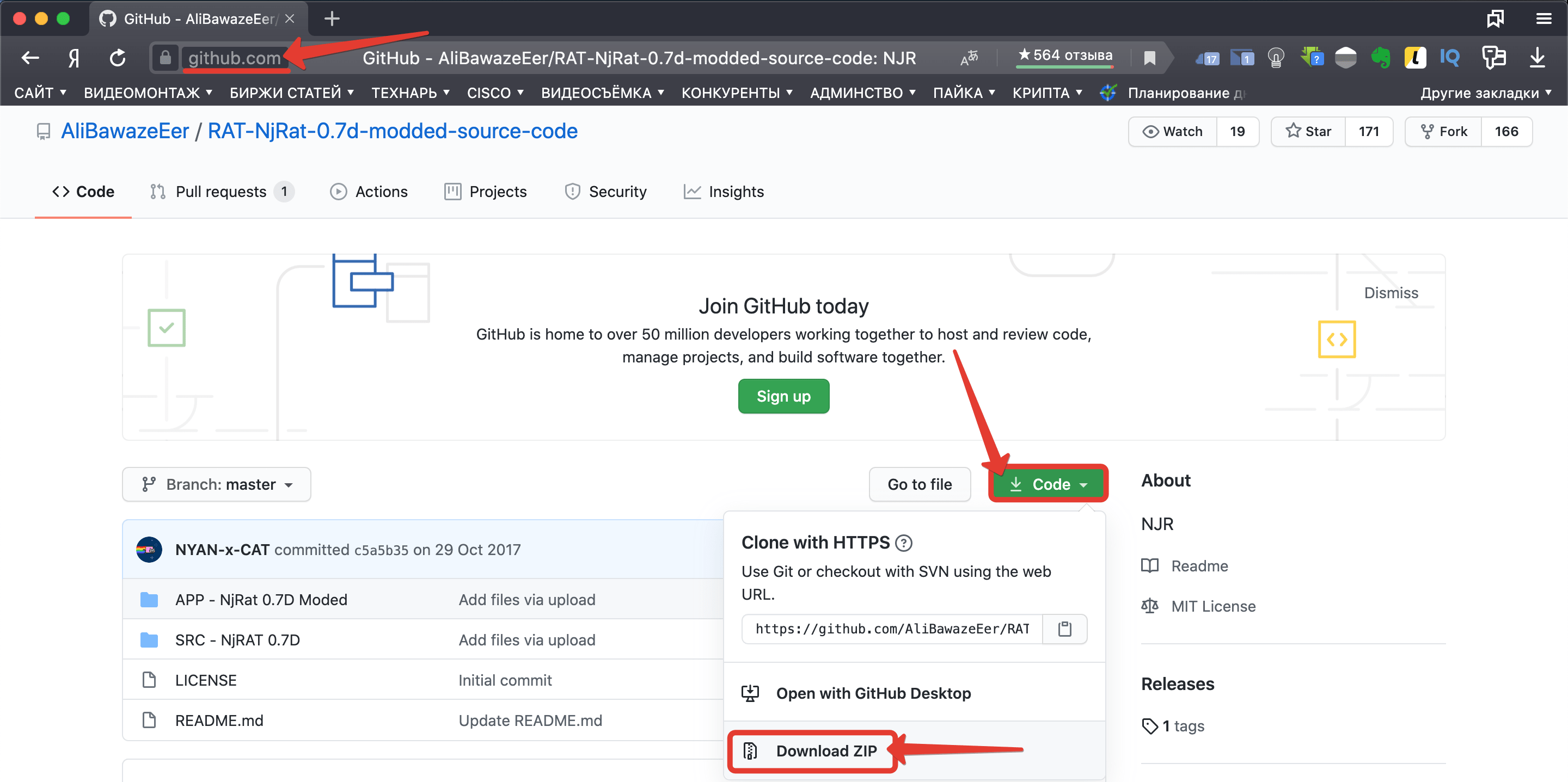

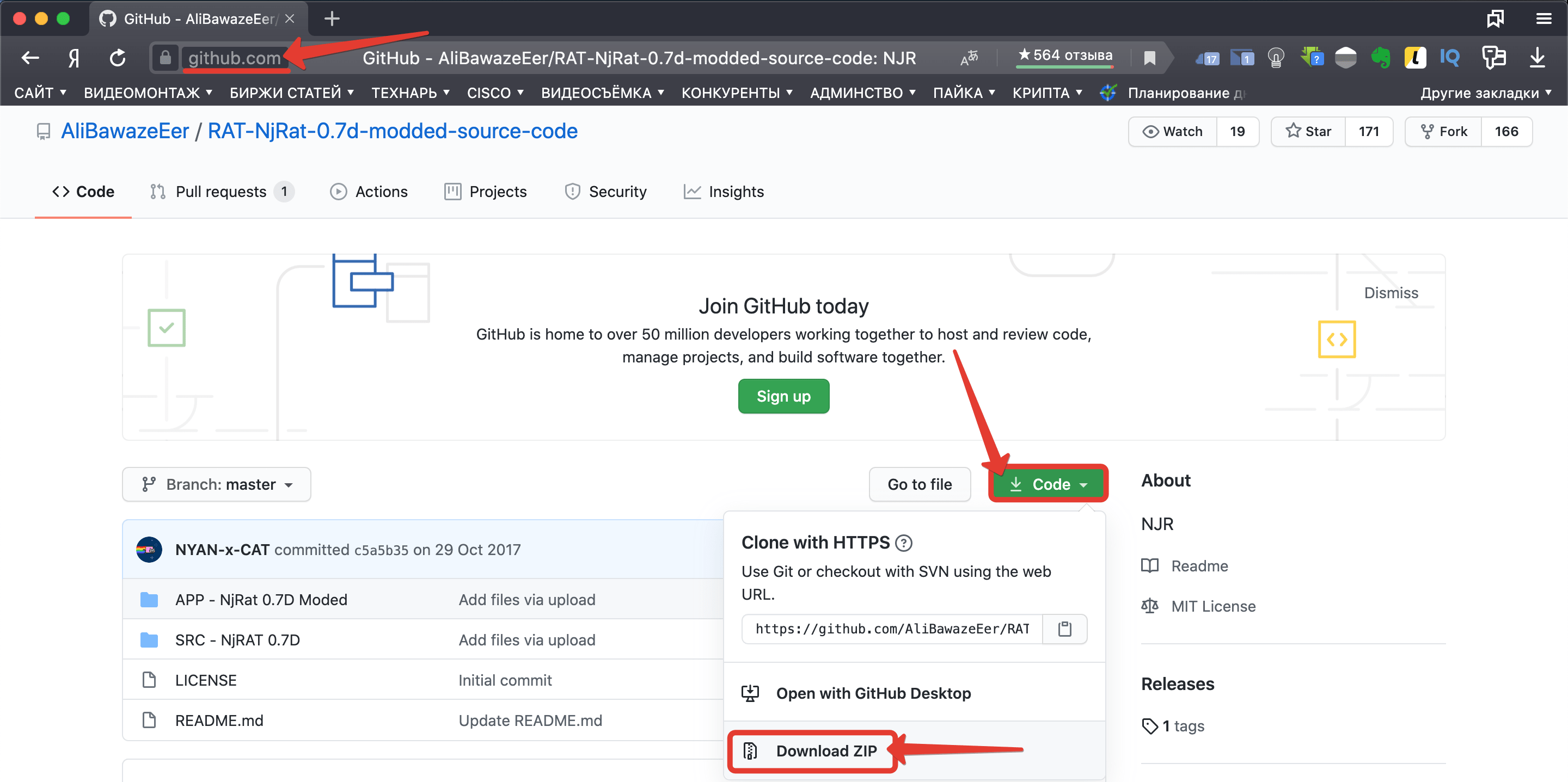

Шаг 1. Заходим на гитхаб и загружаем архив с NjRAT’ом.

Шаг 2. Распаковываем Zip File и внутри созданного каталога ищем папочку Moded, а в ней файл ратника.

Шаг 3. Запускаем его и прописываем порт, который нам нужно будет открыть на роутере. Надеюсь, что не нужно объяснять то, что он же, должен быть добавлен в исключения вашего брандмауэра. Хотя лично я, всегда вырубаю последний, дабы не выносить себе, и без того утомлённый мозг, этим вопросом. А по поводу проброса портов, у меня на канале есть чудеснейший видос про RDP. Там суть один в один, поэтому растягивать данный ролик по времени разжёвываю эту тему, я тут не буду. Кто не шарит, переходите и смотрите по ссылке в подсказке.

Шаг 4. Ну а мы жмём Start и попадаем в основное окно программы. Тут нас интересует только одна кнопка – «Builder». После нажатия на неё, запускается меню конфигурирования EXE’шки клиента, которая, по сути, и является вирусом. Давайте настроим всё по порядку. В пункте Hostзадаём наш белый IP’шник. Я миллион раз повторял в своих видео, что если вы хотите заниматься изучением администрирования или безопасности на постоянной основе, то обзавестись белым IPу провайдера нужно в обязательном порядке. Далее у нас порт, открываемый на роутере. Чуть ниже имя жертвы. Маскировка под определённый процесс. Обычно злоумышленники маскируют ратник под какую-нибудь системную службу, аля служба печати или диспетчер задач. Ну а справа у нас дополнительные параметры вируса. BSODпри попытке закрытия, копирование в автозагрузку, запись в реестре, распространение по USB в случае подключения носителя к ПК и прочие прелести. В более продвинутых ратниках ещё встречается функция изменения иконки, FUD-крипт и т.д. Ниже размер логов. Пусть будет 512. В принципе, всё. Кликаем «Build» для создания файла.

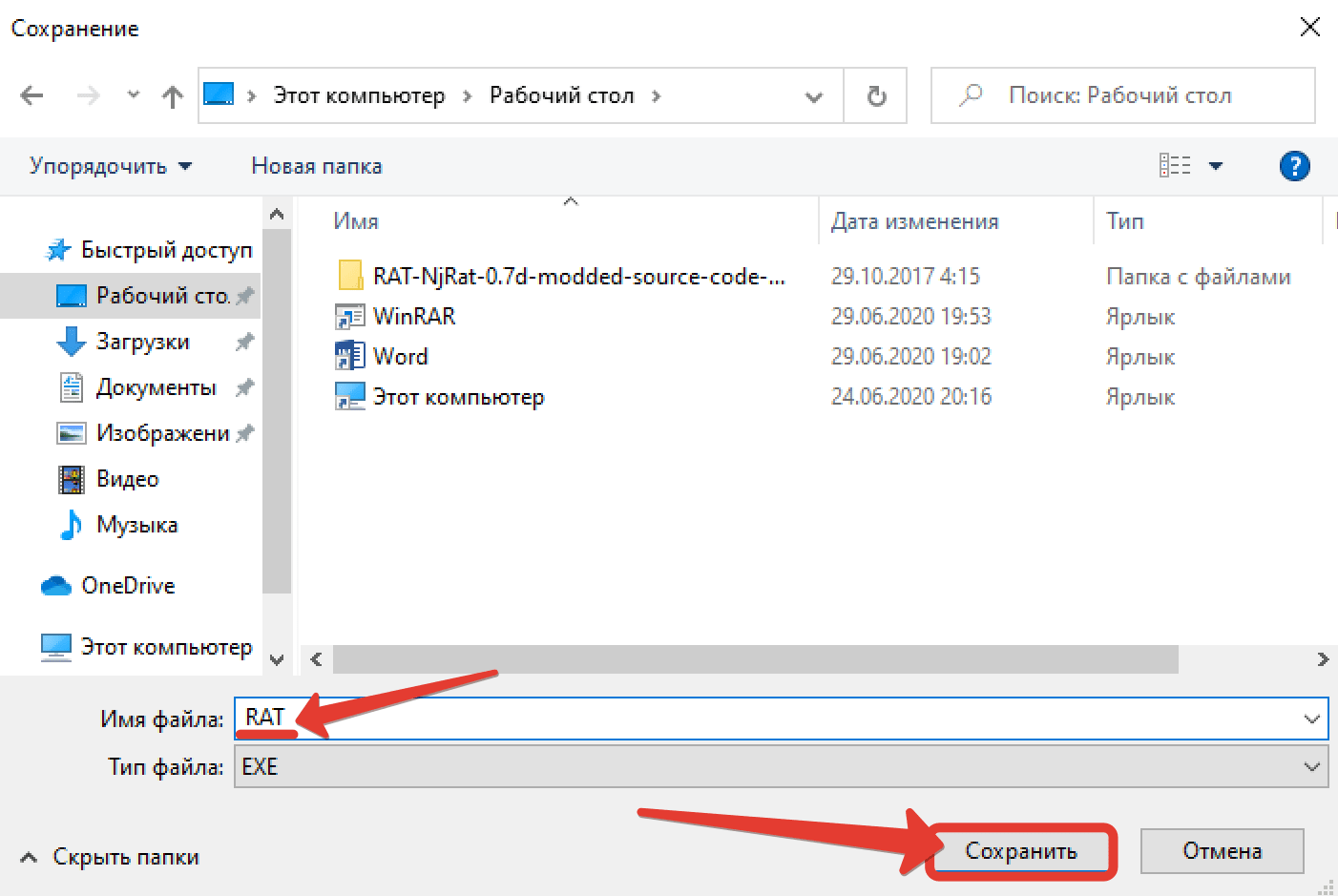

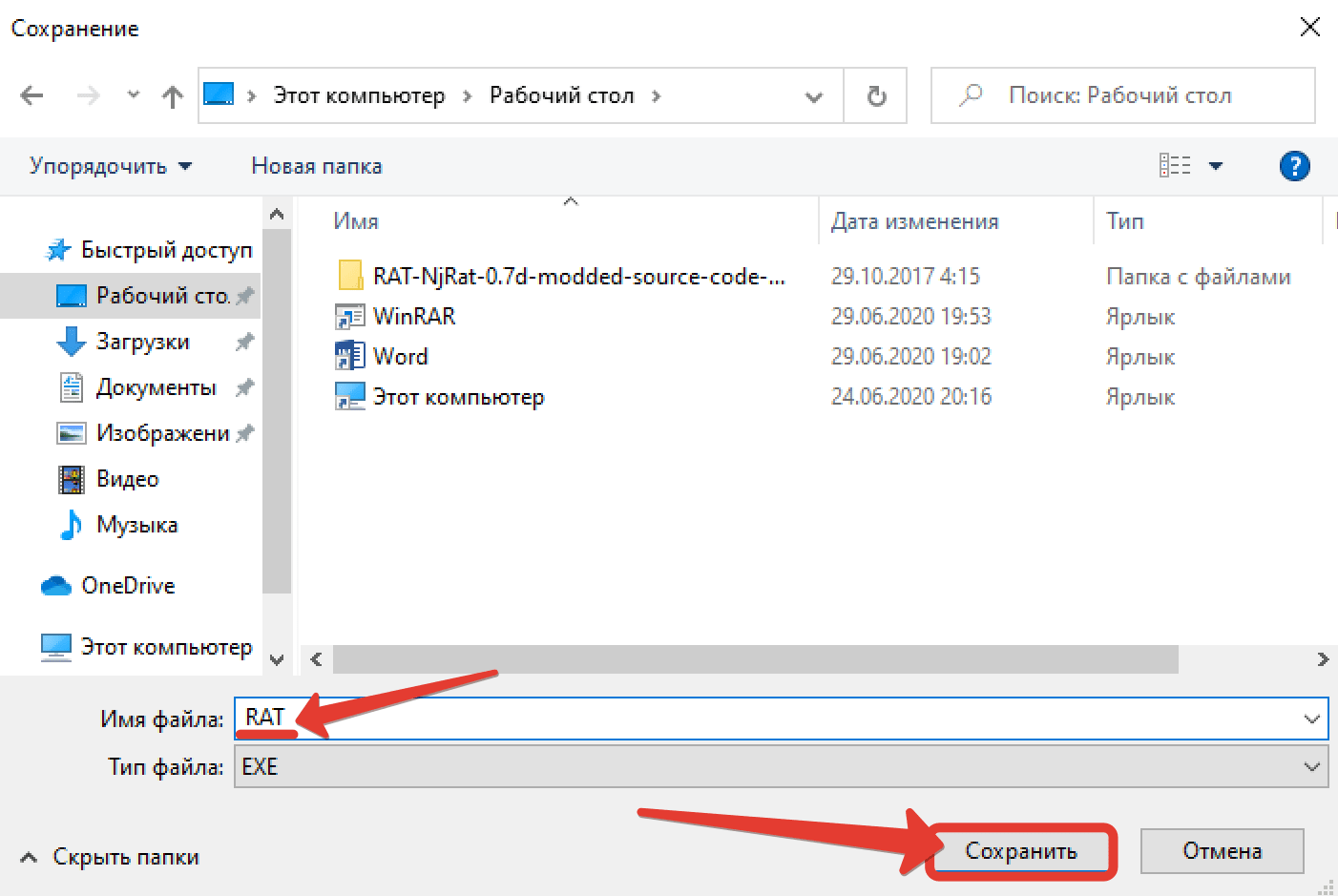

Шаг 5. Указываем имя и месторасположения. Я назову RAT, однако ясен-красен, что для распространения такое имя уж точно не годится и вы никогда не встретите подобную EXE’шку в чистом виде. По поводу максировки вирусов в меня на канале также есть пару занятных роликов. Ссылка на один из них непременно всплывёт в подсказке.

Шаг 6. Окей. Запускаем файл на компьютере жертвы.

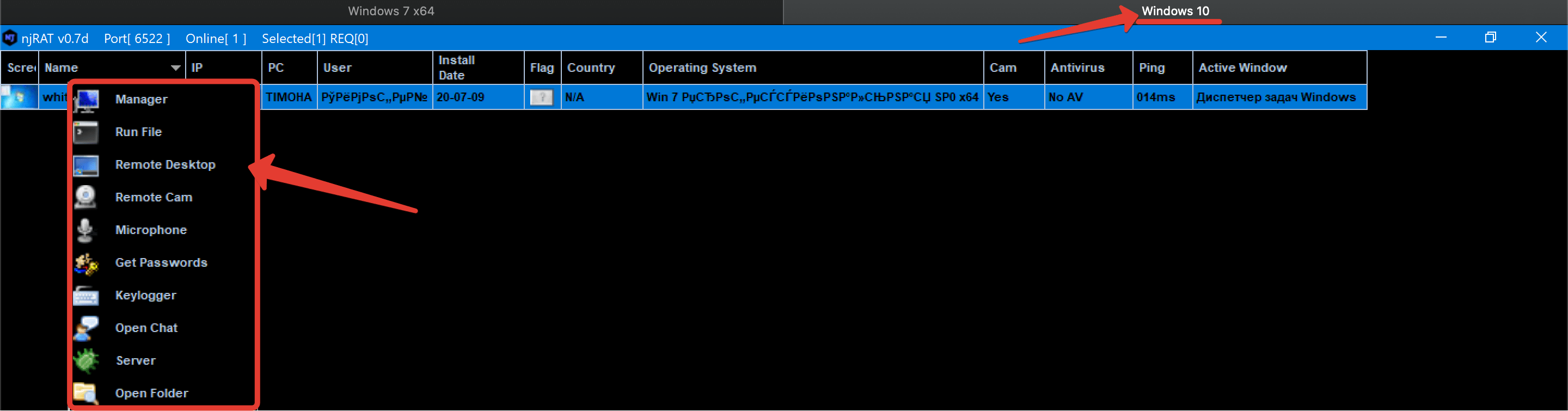

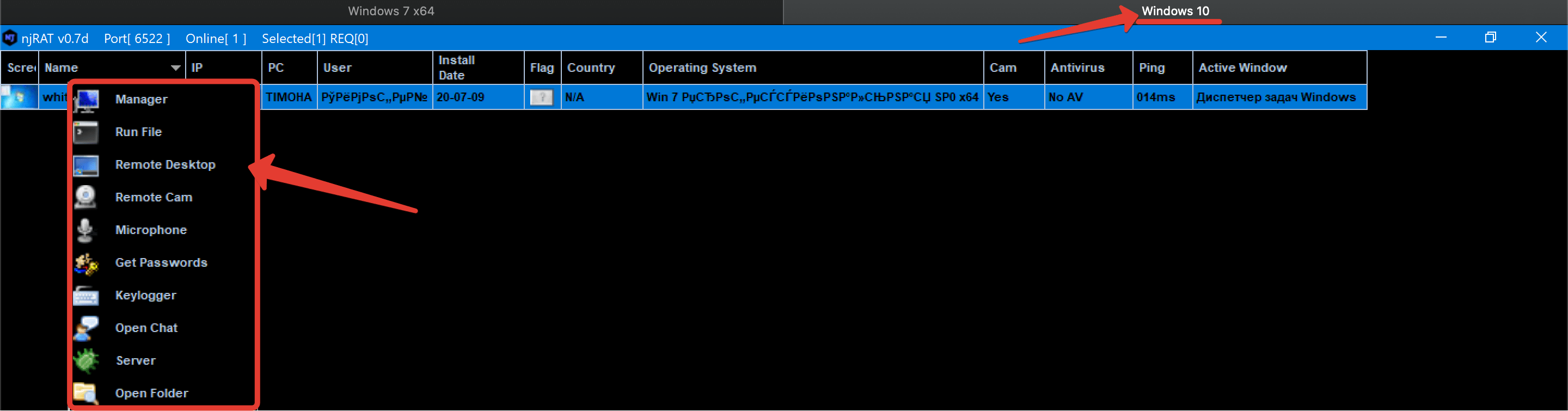

Шаг 7. И вернувшись на свой ПК проверяем статус подключения. Комп подключился, а значит наш вирус уже в системе, и мы можем начинать кошмарить её по полной программе. Для этого достаточно вызвать контекстное меню функций и выбрать наиболее подходящий нам вариант.

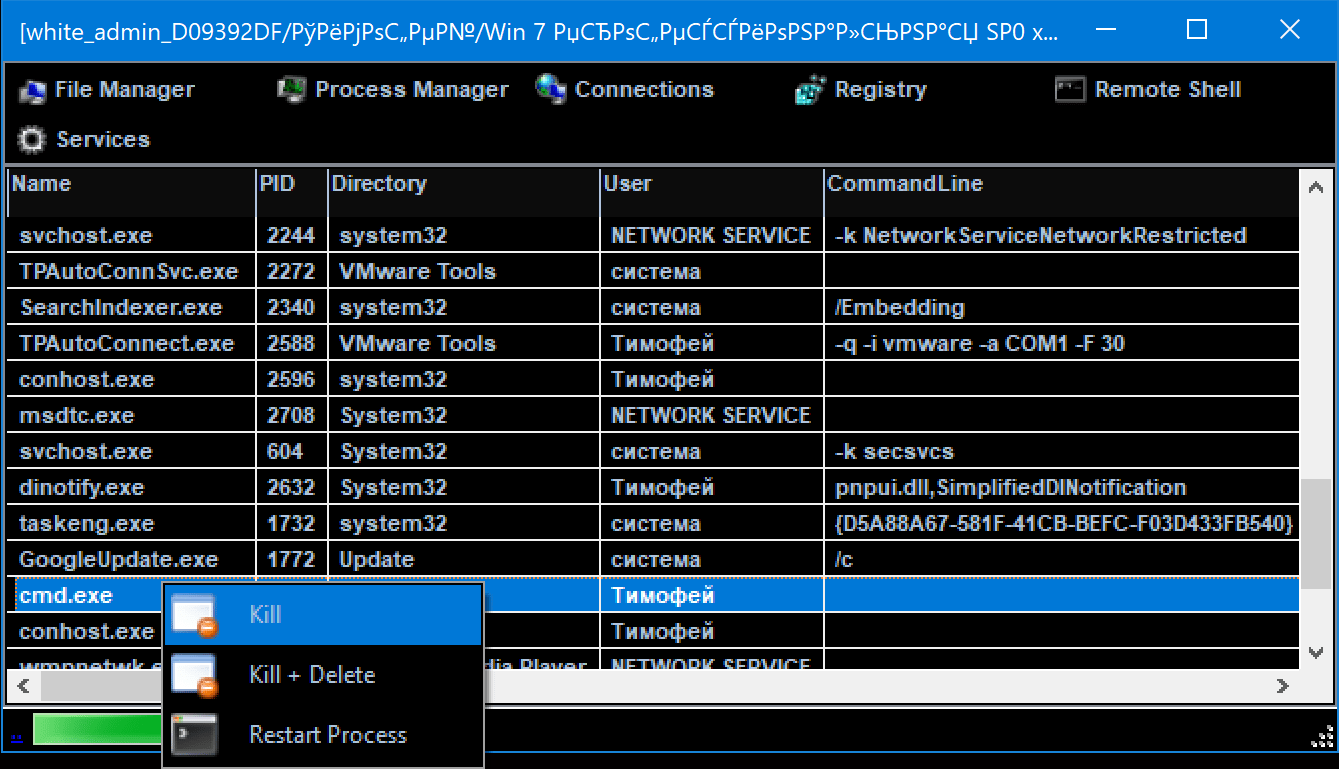

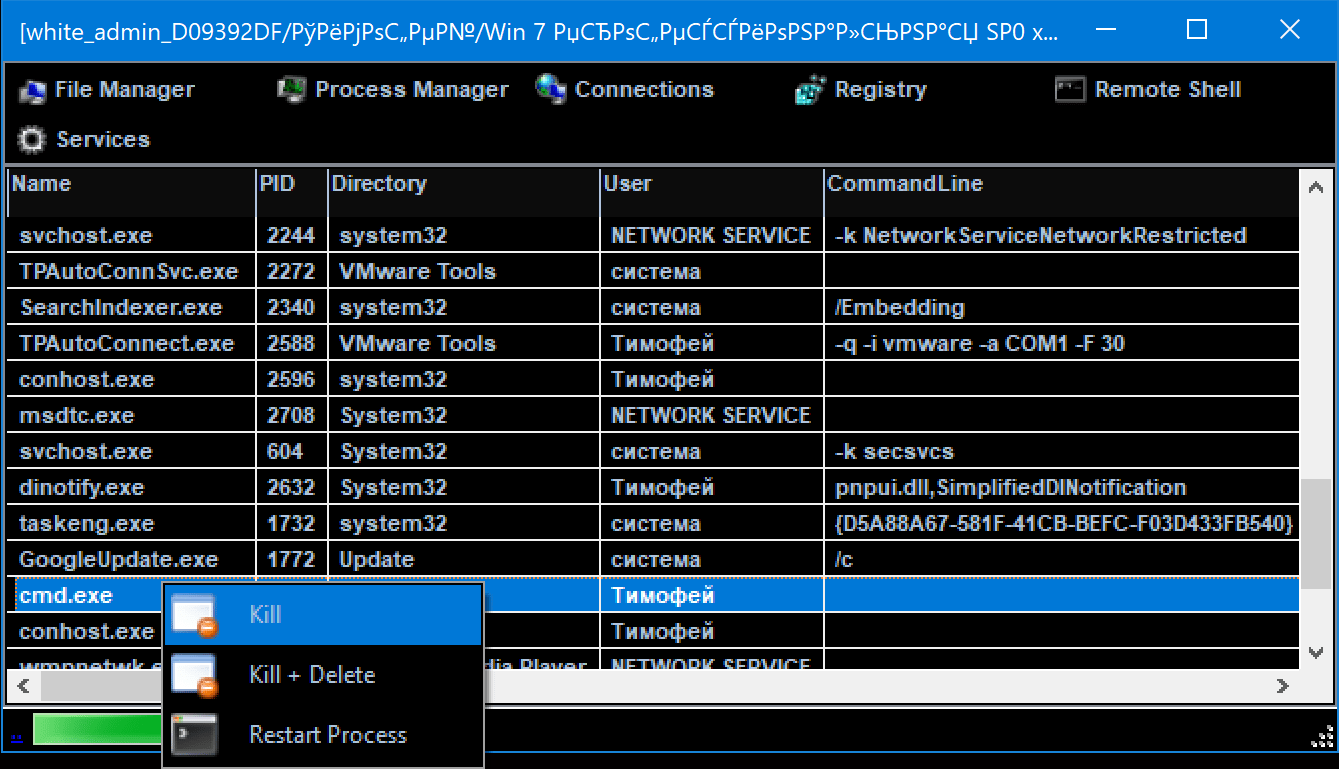

Шаг 8. Давайте рассмотрим всё по порядку. Первый пункт Manager предоставляет нам доступ к файлам на дисках, открывает менеджер процессов, в котором мы можем выключить ту или иную задачу, а также посмотреть текущие соединения и поковыряться в регистре.

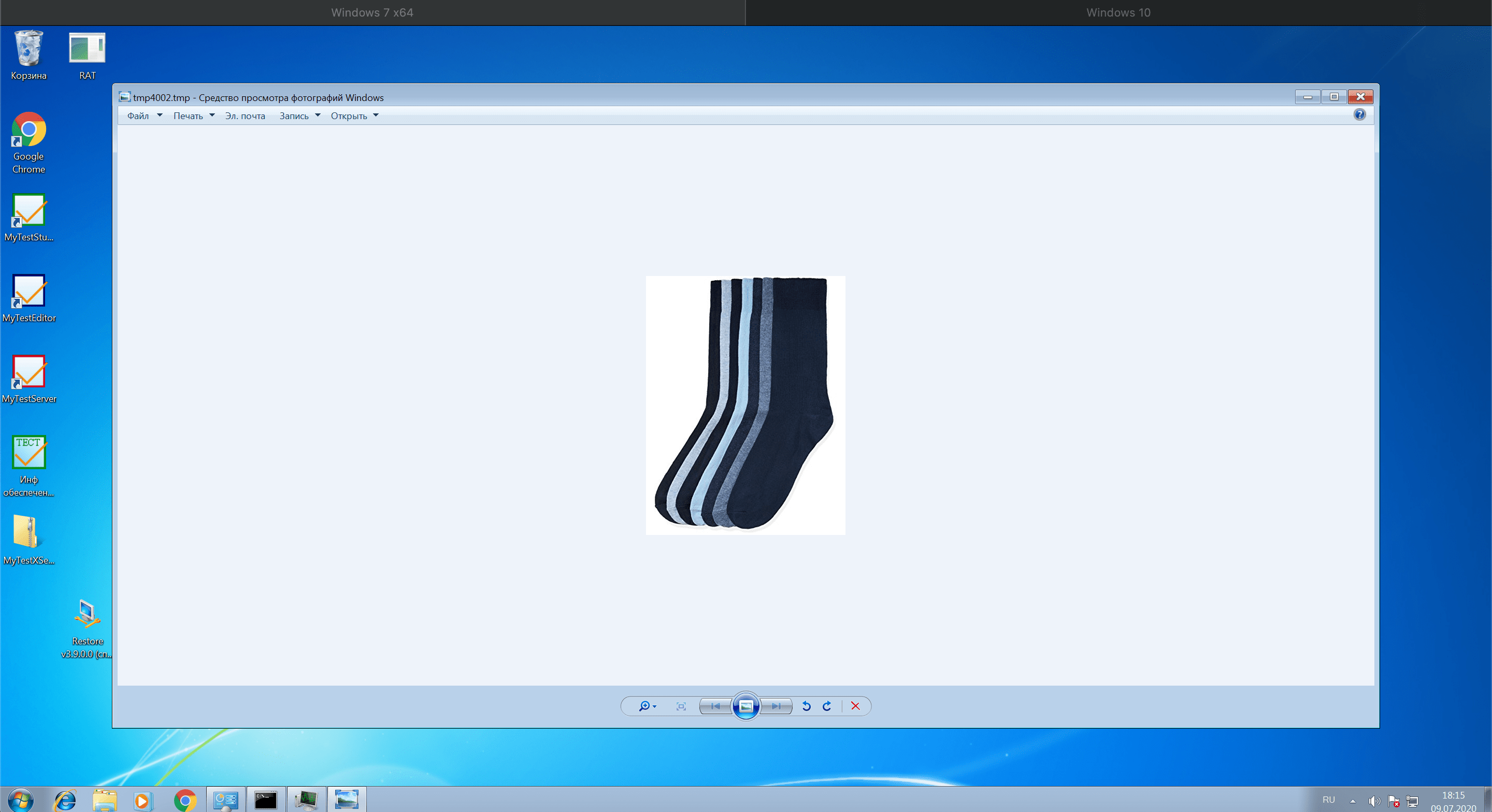

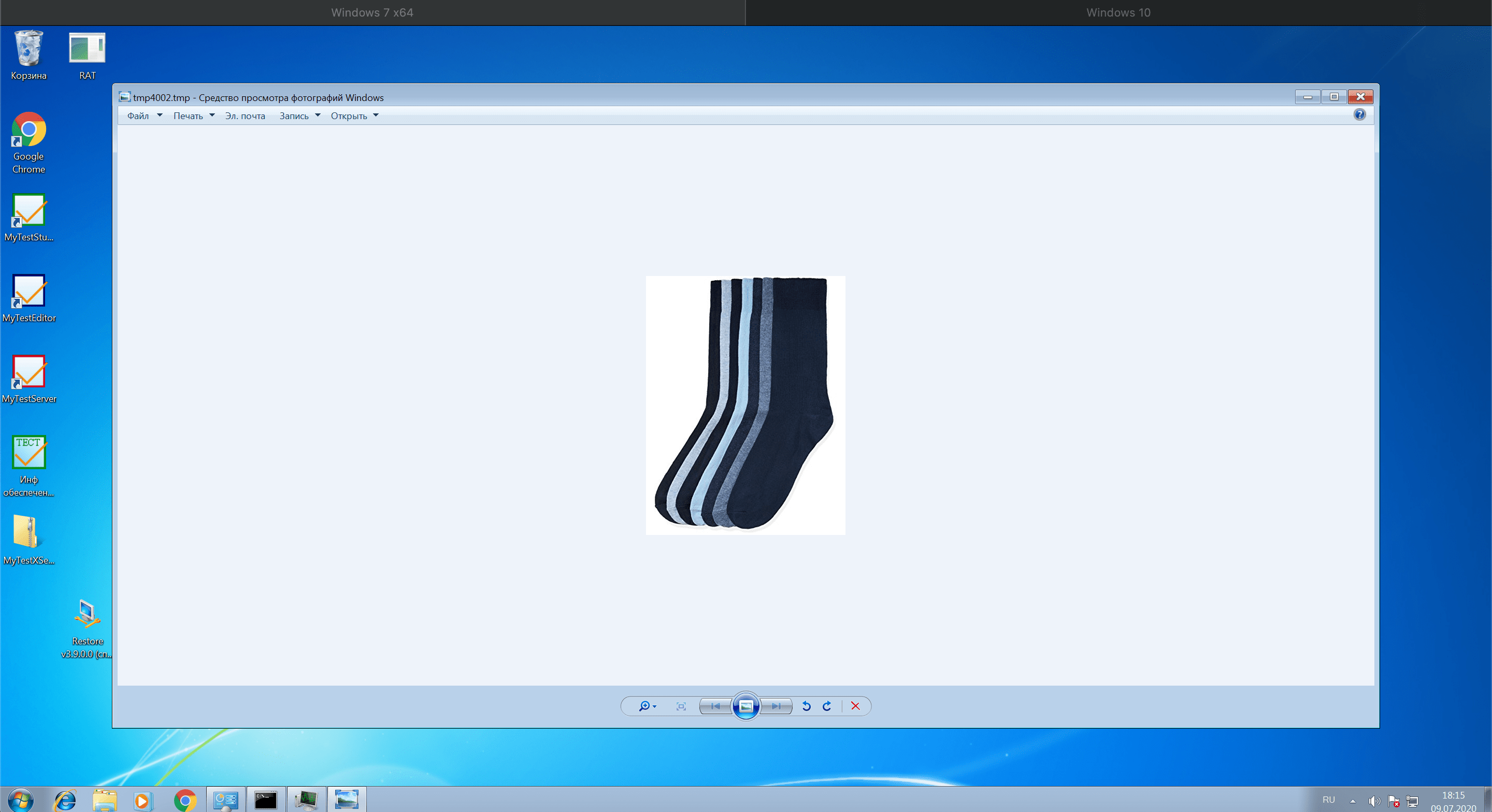

Шаг 9. Функция «Run File» позволяет запустить любой файл с диска или по внешней ссылке. Давайте я для примера продемонстрирую жертве пикчу носков.

Шаг 10. Указываем путь к картинке. И затем проверяем результат на клиенте.

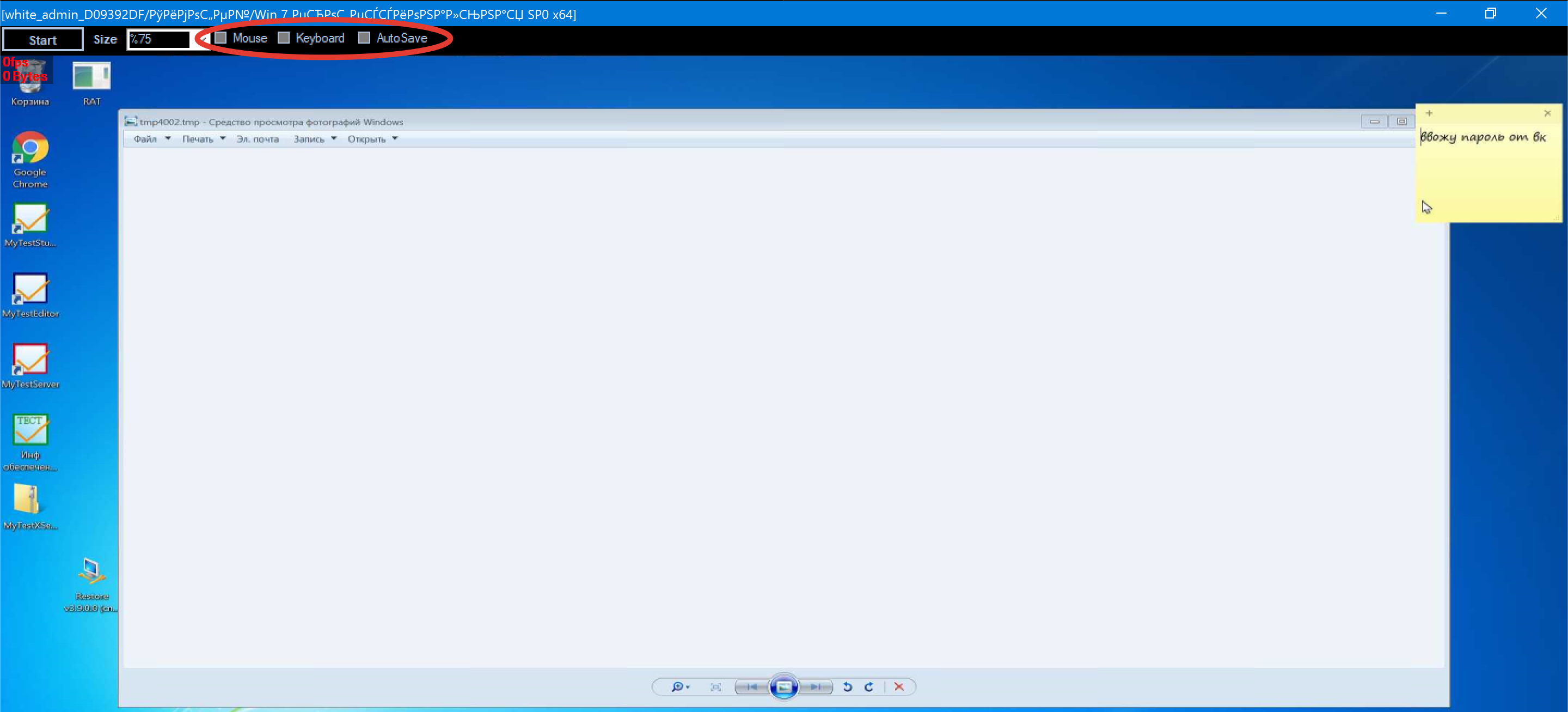

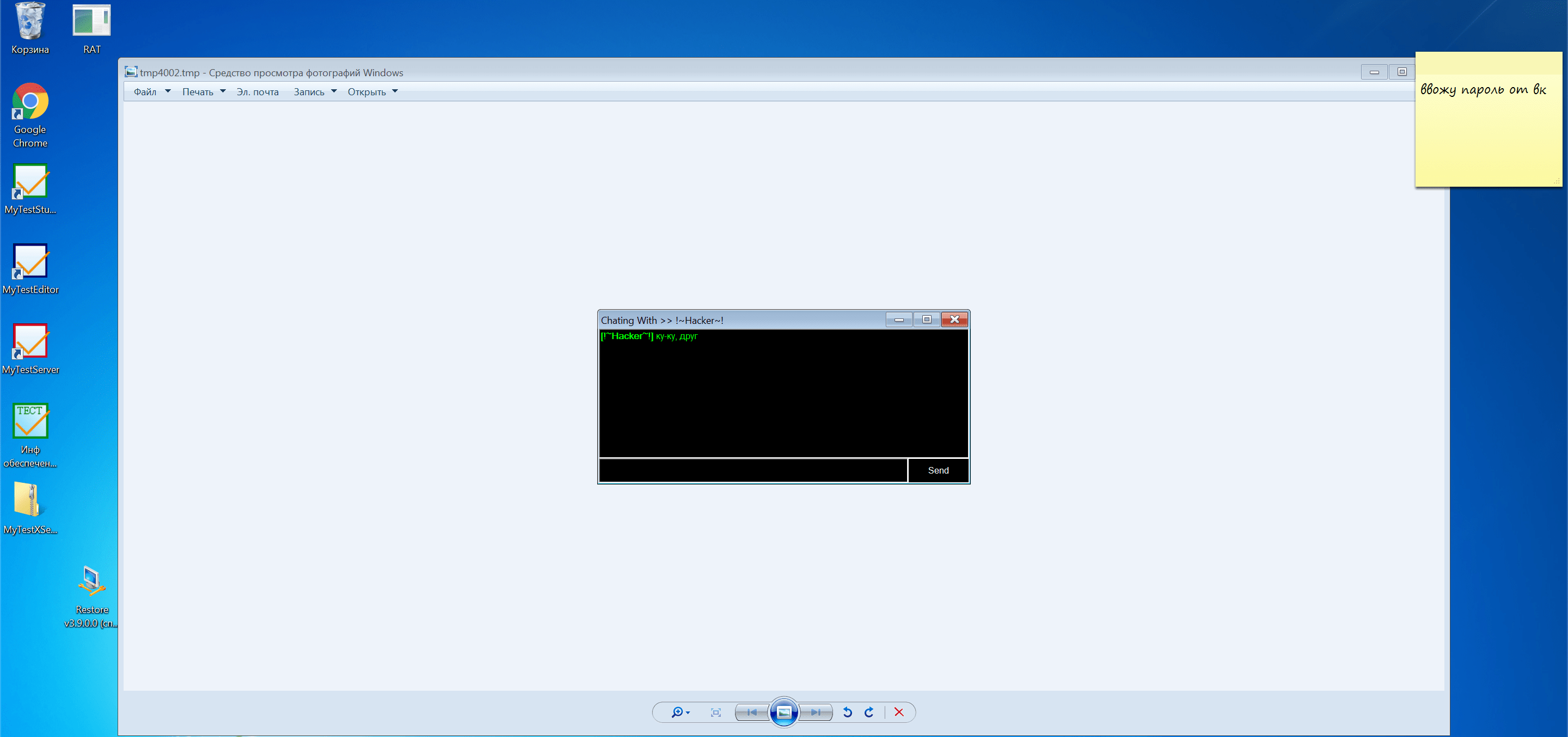

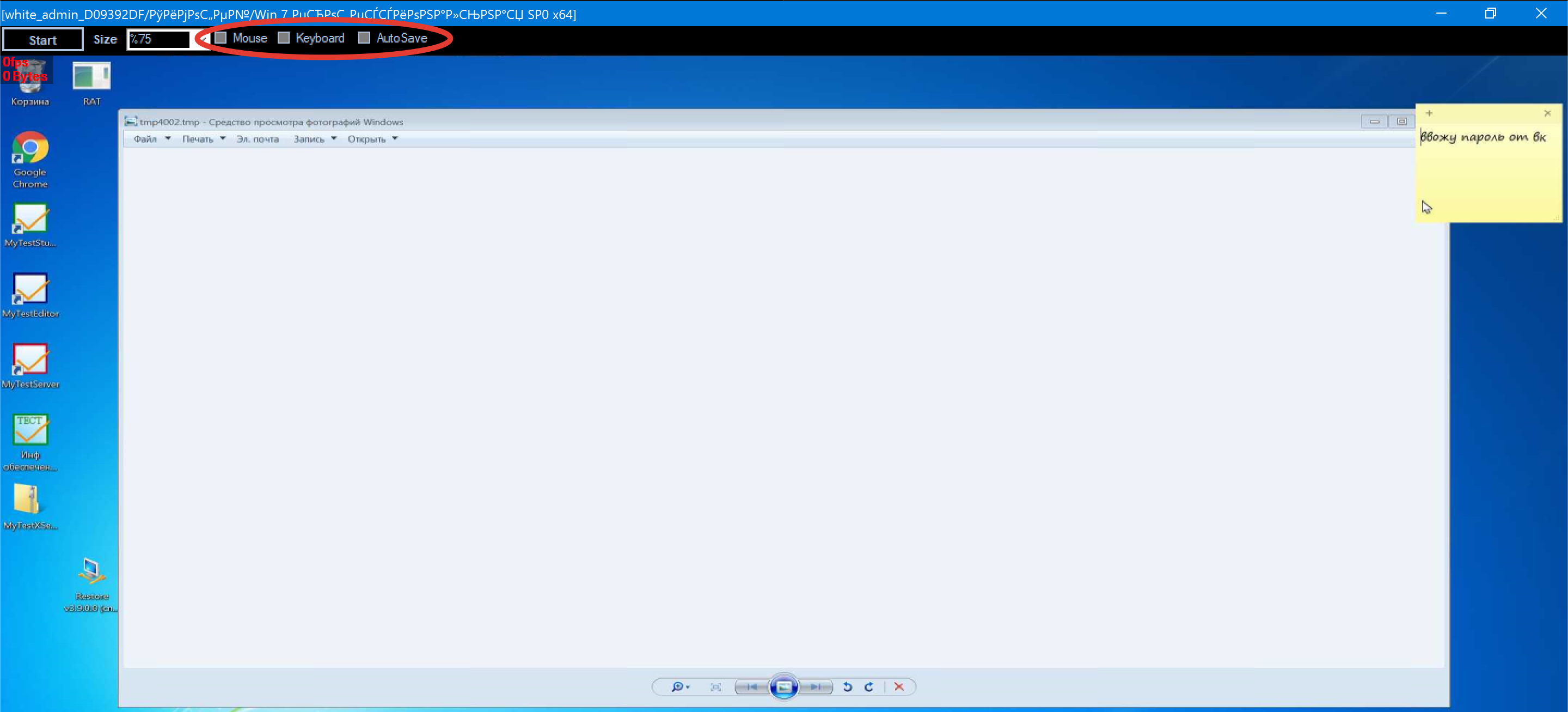

Шаг 11. Всё отрабатывает. Теперь давайте затестим удалённый рабочий стол. Подключившись с его помощью можно не только смотреть за происходящим, но также, как и в любой популярной удалёнке управлять мышкой, клавой и делать скриншоты.

Шаг 12. Про вебку и микрофон думаю объяснять не нужно. Это, пожалуй, одни из самых полезных функций для злоумышленников, живущих за счёт продажи компромата в даркнете.

Шаг 13. Хотя, как по мне, большинству хацкеров ничуть не меньше зайдёт функция «Get Passwords». Она вытаскивает все сохранённые пассы из браузеров. Т.к. у меня это виртуалка, соответственно тут данный список девственен и чист.

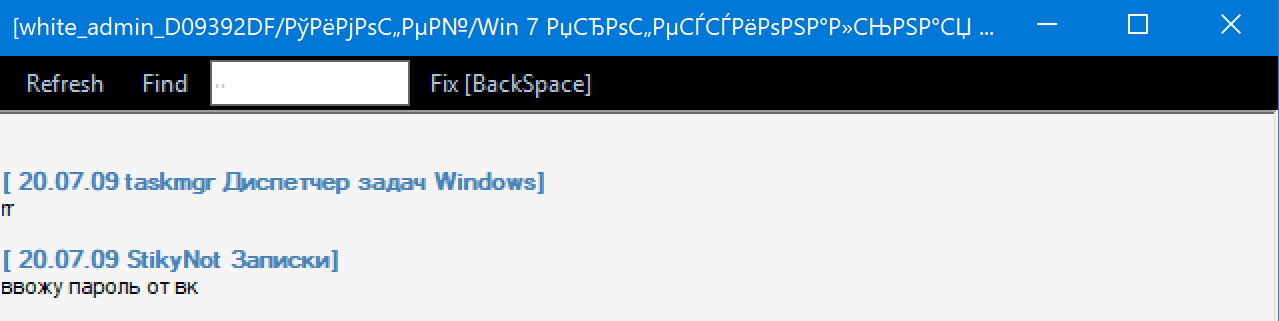

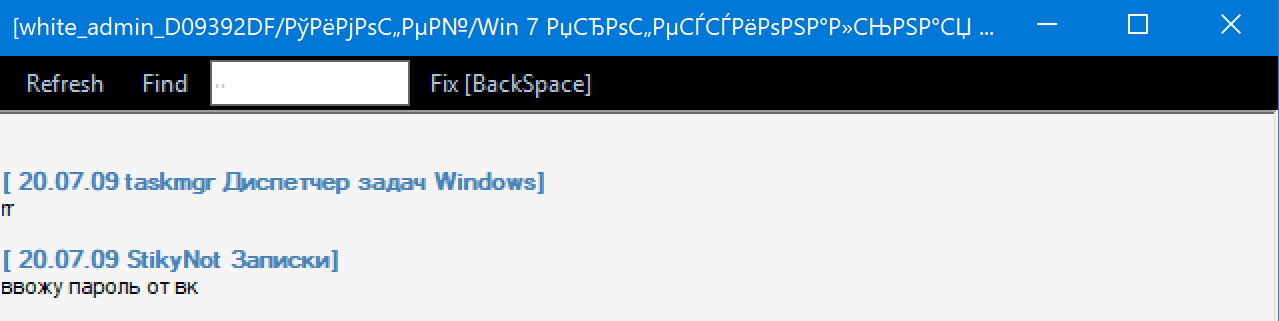

Шаг 14. Далее по списку у нас старый добрый кейлоггер. Он перехватывает все нажатия клавиш пользователя. От набивки текста унылейшей курсовой, до пароля в vk.

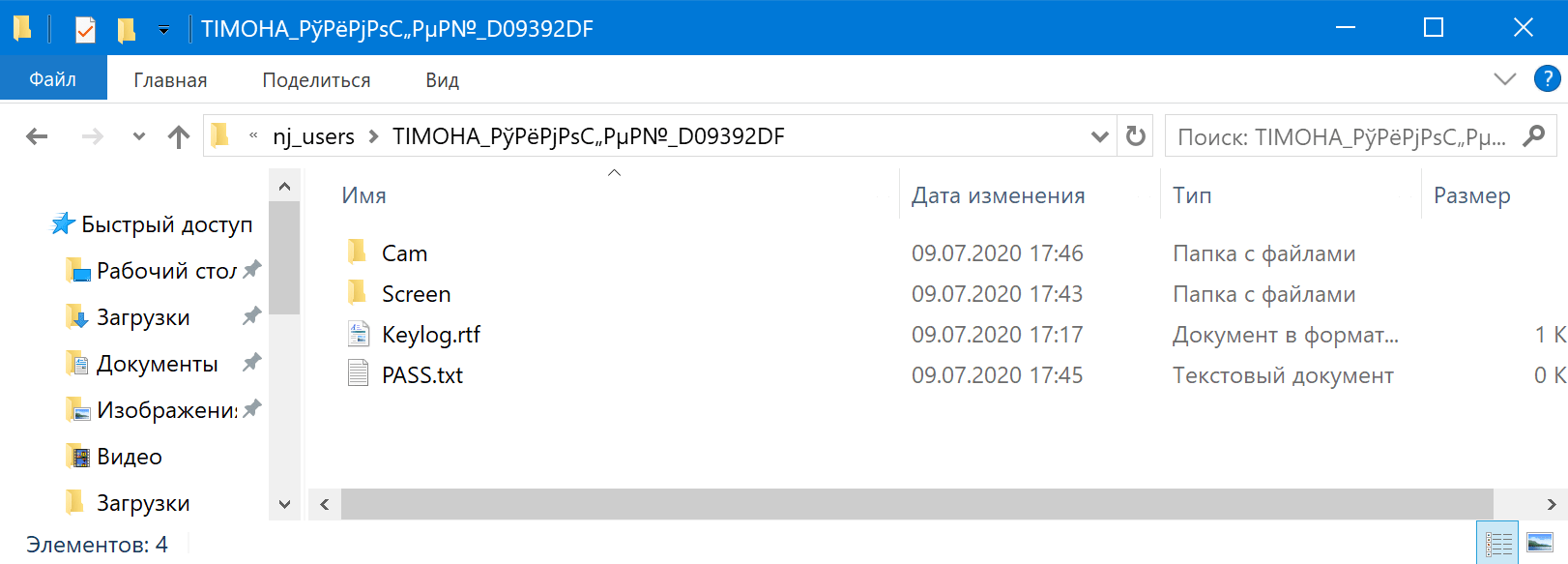

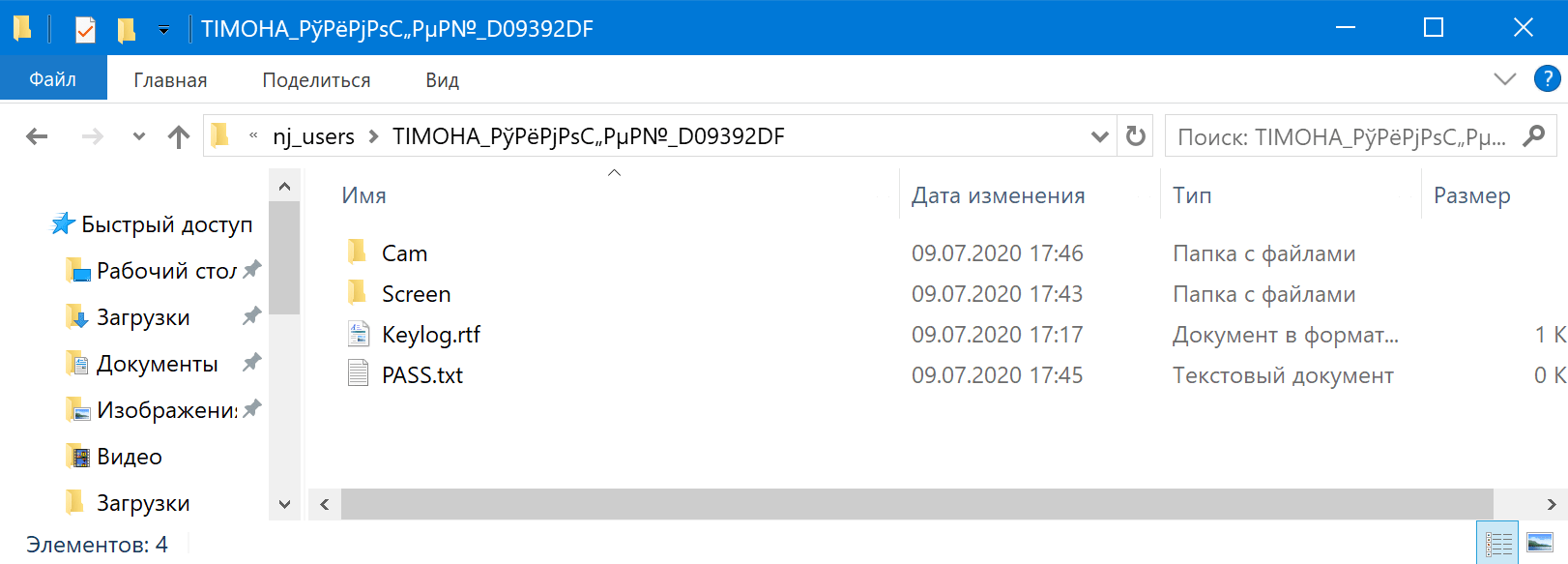

Шаг 15. А затем сейвит их в отдельный RTF’овский файл, который складывается в папку пользователя, рядом с TXT’шкой пассвордов.

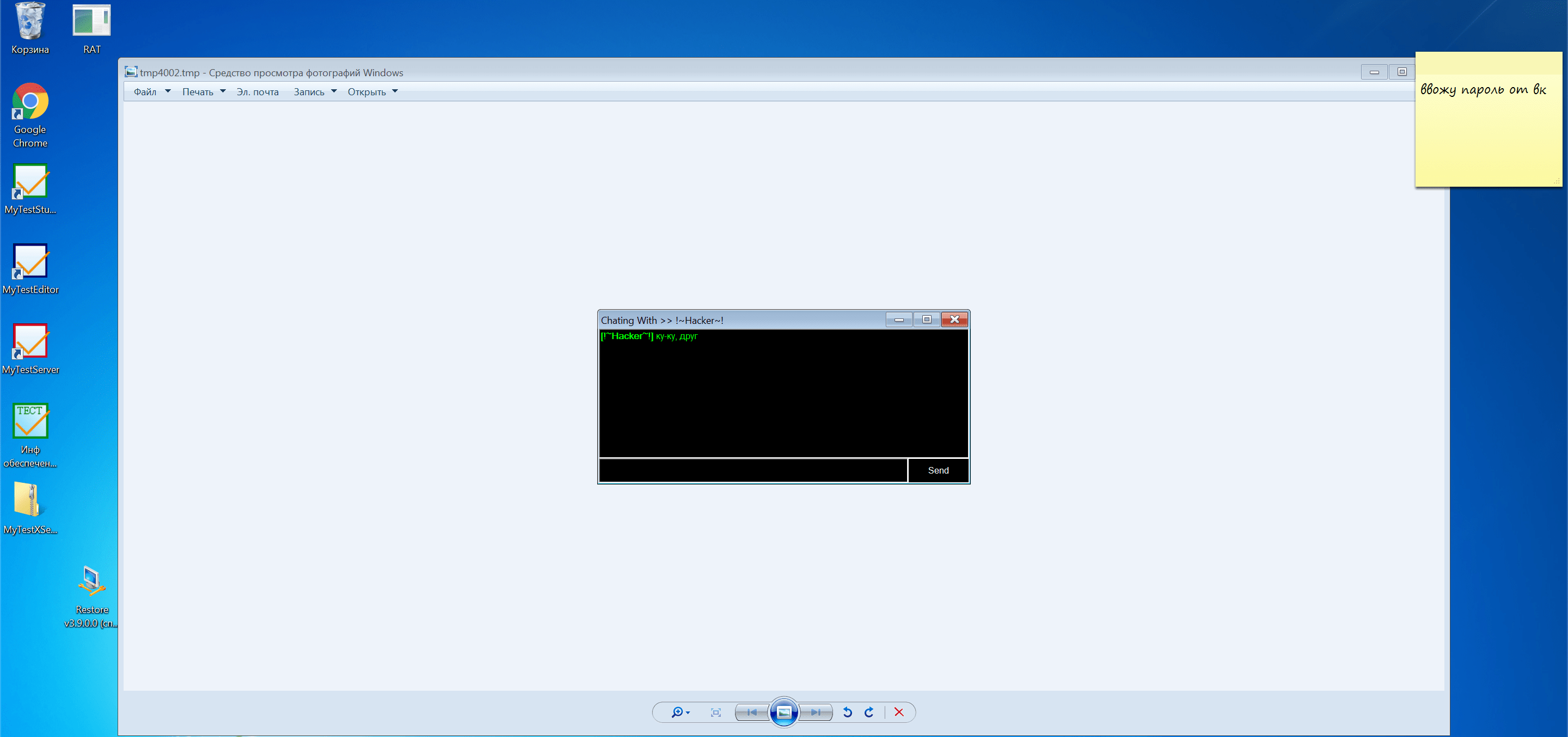

Шаг 16. Ну и самое весёлое – это, конечно же, чат с жертвой. Вы можете пообщаться с беднягой, пообещав удалить троянчик с компьютера за пару сотен пиастров.

Шаг 17. И в случае удачной сделки, даже сдержать своё слово, мочканув вредонос удалённо.

И вроде бы, с первого взгляда, всё круто, однако, не стоит забывать о подводных камнях. Во-первых, для того, чтобы всё завелось, на компьютере жертвы должен быть либо отключён автивирус. Либо ваш EXE-файл должен быть прокриптован. Во-вторых, на сегодняшний день, львиная доля членов нашего братства, жидится потратить сотку на белый IP и тем самым добавляет себе гемороя с пробросом портов.

Да, чисто теоретически можно попробовать воспользоваться популярным сторонним сервисом No-IP и с помощью технологии DynDNS забацать себе псевдо-белку. Также у некоторых именитых сетевых вендеров есть свои собственные, бесплатные сервисы для этой истории. Например, у тех же ASUS данная фича прекрасно работает из коробки. Однако, никакой дин вам не поможет, если ваш гавно-провайдер по экономическим соображениям экономит пул, и посадив клиентов за NAT, раздаёт, что называется «many to one».

В этом случае, вам поможет только белый IP или VPN. Либо, если у вас есть собственный Web-сайт, можно попробовать поизголяться с online-ратниками. Они хоть и менее функциональны, зато не требуют открытия портов. Следующий ролик у нас, как раз, будет по этой теме. Так что, если ты, друг мой, впервые забрёл на канал и ещё не оформил подписку, сейчас самое время. Клацай на колокол и в твоей ленте будут регулярно появляться годнейшие видосы по вирусологии, этичному хакингу и пентестингу.

С олдов жду лайки и конечно же комментарии по поводу того, какие ратники вы используете в своих обучающих целях. На сегодняшний день их развелось просто офигеть, как много, поэтому давайте посредством народного голосования выберем лучший. Хотя я почти на 100% уверен, что лидером окажется Putin RAT, но всё же давайте ради приличия немножко поиграем в иллюзию демократии. Напоследок, традиционно, желаю всем удачи, успеха и самое главное, безопасной работы.

Берегите себя и свои тачки. Не допускайте крыс в свою ОСь. Самый лучший способ для этого раз и навсегда перейти на Linux и больше никогда не вспоминать об EXE-файлах. Ну а с вами, как обычно, был Денчик. Искренне благодарю за просмотр. До новых встреч, камрады. Всем пока.

njRAT — Remote Access Trojan

njRAT is a RAT with powerful data-stealing capabilities. In addition to loggin keystrokes, it is capable of accessing a victim’s camera, stealing credentials stored in browsers, uploading and downloading files, performing the process and file manipulations, and viewing the victim’s desktop.

RATs help an attacker to remotely access complete GUI, control victim’s computer without his or her awareness and are capable of performing screening and camera capture, code execution, keylogging, file access, password sniffing, registry management, and so on. It infects victims via phishing attacks and drive by downloads and propagates through infected USB keys or networked drives. It can download and execute additional malware, execute shell commands, read and write registry keys, capture screenshots, log keystrokes, and spy on webcams.

The njRAT Trojan can be used to control Botnets (network of computers), allowing the attacker to update, uninstall, disconnect, restart, close the RAT, and rename its compaign ID. The attacker can further create and configure the malware to spread through USB drives with the help of the Command and Control server software.

https://mrpirate.net/njrat/

Objectives

- Create a server using njRAT.

- Access the target machine remotely.

Requisites

- Windows 10 (Attacker).

- Windows 7, 8 or Server (Target).

Create an Executable Server with njRAT

-

Log in to the Windows 10 and install the njRAT.

-

Launch the njRAT, the GUI appears along with a pop-up, where you need to specify the port you want to use to interact with the target machine. Use the default port number 5552, and click Start.

-

Click on Builder at lower-left corner.

-

On the Builder dialog-box, enter the IP address of the Attacker machine — Windows 10, check the option Copy to StartUp and Registry StarUp, then click Build as shown below:

-

Save the file on the Desktop and name as Example.exe.

-

Now, we need to use any technique to send this server to the intended target through mail or any other way.

To make this easier in this lab, I copied the Example.exe file in the shared network location.

Execute the Server on the Target Machine

In this Lab I’m using Windows 7 SP1 virtual machine.

Note: Make sure to enable the Firewall on the target machine.

-

Drag the Example.exe file to your Desktop and double-click it.

As you can see below, the connection was successfully established.

-

Switch back to the Windows 10 (Attacker). When the target double-clicks the server, the executable starts running and the njRAT GUI running on the Windows 10 establishes a persistent connection with the Target machine as show below:

The GUI displays the machine’s basic details such as the IP address, OS, user name and so on.

Note: Unless the attacker disconnects the server on his own, the victim machine remains under his control.

Manipulate Files on Target machine

- Right-click on the detected Target machine and click Manager.

Double-click on any directory in the left pane. You can right-click any selected directory and manipulate it using the contextual options:

Manage the Processes

- Click on Process Manager on the top menu. You will be redirected to the Process Manager, where you can right-click any process and perform actions such as Kill, Delete, and Restart.

Manage the Connections

- Click on Connections on the top menu and select a specific connection, right-click on it, and click Kill Connection. This action kills the connection between two machines communicating through a particular port.

Manage the Registries

- Click on Registry on the top menu and choose a registry from the left pane, right-click on its associated registry files, a few options appear to manipulate them.

Launch a Remote Shell

- Click on Remote Shell on the top menu. This action launches a remote command prompt of the target machine.

Similarly, you can issue all the other commands that can be executed in the command prompt of the target.

Run File

- On the main window of njRAT, righ-click on the Target machine and select Run File. An attacker makes use of these options to execute scripts or files remotely from his/her machine.

Launch a Remote Desktop Connection

- Righ-click on the Target machine and select Remote Desktop Connection

This launches a remote desktop connection without target’s consent. You will be able to remotely interact with the victim machine using the mouse or keyboard.

In the same way, you can select the Remote Cam and Microphone to spy on the target and track voice conversations.

Perform Key Logging

-

Switch to the Windows 7 (Target machine). Let’s assume that you are a legitimate user and perform a few activities such as logging into any websites or typing text in some documents.

-

Now, switch back to Windows 10 machine / njRAT GUI and right-click on the target machine, select the Keylogger option.

The keylogger window appears, displaying all the keystrokes performed by the target.

In case the victim/target, attempts to break the connection by restarting the machine, however, as soon the victim logs again, the njRAT client will automatically establishes a connection with the victim.

Содержание

- Как удаленно взломать компьютер с помощью NJRAT

- КАК УДАЛЕННО ВЗЛОМАТЬ КОМПЬЮТЕР С NJRAT?

- ТРЕБОВАНИЯ:

- NJRAT обучение и помощь в работе

- Как пользоваться NjRAT? Приколы вируса удаленного доступа

Как удаленно взломать компьютер с помощью NJRAT

Инструмент удаленного администрирования (RAT) – это запрограммированный инструмент, который позволяет удаленному устройству управлять системой, как если бы у него был…

Инструмент удаленного администрирования (RAT) – это запрограммированный инструмент, который позволяет удаленному устройству управлять системой, как если бы у него был физический доступ к этой системе. В то время как совместное использование рабочего стола и удаленное администрирование имеют много законных применений, программное обеспечение «RAT» обычно связано с несанкционированной или злонамеренной деятельностью. NjRat – одна из лучших RAT. Это позволяет получить доступ к удаленному компьютеру и легко выполнять любые удаленные задачи. В этом уроке я расскажу вам, как удаленно взломать компьютер с помощью njRat.

КАК УДАЛЕННО ВЗЛОМАТЬ КОМПЬЮТЕР С NJRAT?

ТРЕБОВАНИЯ:

1) Загрузите njRat v0.8 как обновленную версию. Вы также можете работать с любой старой версией, если хотите.

2) Зайдите на сайт noip.com и зарегистрируйтесь. После регистрации вы увидите поле, как показано ниже, для ввода имени хоста. Введите любое имя, выберите любой tld из выпадающего меню и нажмите кнопку «Добавить хост».

3) Хорошо. Давайте откроем njRat и начнем строить сервер. Когда вы откроете окно, появится всплывающее окно, как показано на скриншоте ниже. Пожалуйста, введите порт, который хотите использовать. Я бы рекомендовал порт по умолчанию 1605. Введите 1605 и нажмите кнопку ОК.

4) После нажатия Ok нажмите кнопку Build. И заполните все поля, как я сделал на скриншоте. Убедитесь, что вы ввели собственное имя хоста в поле хоста. Введите порт 1605. В имени жертвы вы можете указать любое имя, какое захотите. Размер KeyLogs подходит для 20. Выбирает каталог, в котором вы хотите разместить свой сервер. И дайте ему имя exe. Вы также можете использовать значок, отметив значок. Но пока я не буду им пользоваться.

5) Когда вы нажмете кнопку «Создать», вам будет предложено ввести имя, указать любое имя и нажать «Сохранить». Начнется создание сервера. Вы увидите диалоговое окно успеха. Теперь сервер готов к распространению на другие компьютеры. Вы можете отправить его кому-нибудь через онлайн-файлы или любым физическим способом. Обязательно заархивируйте его перед копированием на любой физический носитель.

6) Теперь нам нужно открыть порты. Это немного сложная часть. Для этого я создал и разместил видеоурок.

7) Загрузите DUC и введите свое имя пользователя и пароль на noip.com.

Источник

NJRAT обучение и помощь в работе

Интересна тематика хакерства и ламерства?

Милости просим дамы и господа!

в данном блоге вы всегда сможете узнать что-то новое и полезно для своих задач)

Предупреждение! Всё ниже описанное я не призываю исполнять и повторять, а лишь рассказываю и обучаю, чтобы вы могли знать как собран механизм взлома/обмана/и т.п.

NJRAT обучение и помощь в работе запись закреплена

NJRAT обучение и помощь в работе запись закреплена

Хочешь заработать 500 рублей просто за регистрацию на сайте?

Сам проверил, все работает)

NJRAT обучение и помощь в работе запись закреплена

@nekon4ik он же Роман, он же кидок, у такого человека много имён, во первых кинул на деньги, во вторых чуть ноут не угробил, не советую доверять этому человеку что либо настраивать так как он хуесосный кидок

И очень просто закинет вам винлок или какой либо другой вирус, как таких животных носит земля

Админ опубликуй что бы никто не попался на этого раба

Ребят, не ведитесь на таких мудаков

А то и бабу не будет и комп наебнут

NJRAT обучение и помощь в работе запись закреплена

Итак, еще один способ отключения ЭТОГО «№;%?№» АНТИВИРУСА ВИНДЫ)

Показать полностью.

(имя компьютера)HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows Defender

*Щелкните правой кнопкой мыши по папке “Windows Defender”, выберите Создать > Параметр DWORD (32 бита).

*Назовите параметр DisableAntiSpyware и нажмите Enter.

*Щелкните дважды по созданному ключу и установите значение от 1, затем нажмите ОК.

*Щелкните правой кнопкой мыши по папке “Real-Time Protection”, выберите Создать > Параметр DWORD (32 бита) и создайте следующие параметры:

*Назовите параметр DisableBehaviorMonitoring и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

*Назовите параметр DisableOnAccessProtection и установите значение 1, затем нажмите ОК.

*Назовите параметр DisableScanOnRealtimeEnable и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

*Назовите параметр DisableIOAVProtection и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

*Перезагрузите компьютер

NJRAT обучение и помощь в работе запись закреплена

после перезагрузки не включается вирус?

а вы отключили антивирус только на сеанс!

как с этим бороться? пфф, easy? bro? easy)

Показать полностью.

для того, чтобы удалить антивирус мы воспользуемся командной строкой

1) В командной строке введите wmic

2) Введите команду product get name — это отобразит

список установленных на компьютере программ.

3) Теперь, чтобы удалить конкретную программу,

введите команду: product where name=”имя программы” call uninstall —

в этом случае перед удалением вас попросят подтвердить действие.

Если вы добавите параметр /nointeractive то запрос не появится.

4) По завершении удаления программы вы увидите сообщение

Method execution successfull. Можно закрыть командную строку.

NJRAT обучение и помощь в работе запись закреплена

I) Первый способ Крипта вируса заключается в скрытии вируса под картинкой, но в этом способе есть минус. Вирус не будет открываться, но будет внутри самой картинки. Чтобы его просмотреть нужно будет открыть архив данной картинки и вы увидите вирус. Этот метод в основном годится больше, чтобы прятать свои файлы, нежели криптовать вирус.

Нужно прописать команду в CMD, примерно всё будет выглядеть так:

C:Files>copy /B kartinka.jpg+virus.exe result.jpg

В итоге создастся картинка в которой будет скрытый вирус.

>Ставим галочку напротив «Hidden»

>Ставим галочку напротив пункта «Hide File Extracting Progress Animation from User;

Переименовываем и сохраняем полученный файл

>Галочка напротив пункта: «No restart»

>Галочка напротив пункта: «Don’t save»

III) Третий способ Крипта вируса заключается в маскировке вируса под картинкой, но уже с открытием самого вируса. Здесь есть 2 минуса:

во-первых, картинка будет подозрительно долго открываться,

Добавляем в архив картинку и вирус:

1) Метод сжатия максимальный

2) Поставить галочку напротив пункта «создать SFX-архив»

Дополнительно: Параметры SFX:

1) Общие: C:Program FilesGames (К примеру)

2) Установка: выполнить после распаковки: имя_картинки.jpg (и в этом же окне через Enter вписываем) имя_вируса.exe

3) Режимы: скрыть всё.

4) Обновление: Ставим галочки напротив пунктов: «Извлечь и обновить файлы» и «Перезаписывать все файлы без запроса» (т.е. галочки напротив двух пунктов «2»)

Получаем обычный RAT-вирус с иконкой картинки.

Чтобы так сделать, нужно скачать либо Neanderthal, либо Unicodeinput.

Эти две программы работают совершенно одинаково, только в первой всё работает автоматически, а во второй нужно уже будет через CMD вводить свои команды.

Я оставлю ссылку на Яндекс.Диск (в конце статьи) через которую вы сможете скачать данные для крипта вируса.

1) Начнём с Neanderthal программы.

Далее уже заходите в данную программу, выбираете Вирус и меняете местами визуально расширение. Сохраняете. Всё готово.

2) Можно поступить другим способом с помощью программы Unicodeinput.

Открываете данную программу, далее открываете CMD.

Примерно всё выглядеть будет так:

C:Files>copy virus.exe virus (на этом моменте зажимаете «Alt»+»+») (Вписываем в окне «202E» без кавычек) (убираете все «+», если они поставились в CMD) (далее в этой же строке пишите:)gpj.exe (как понимаете gpj- это просто-напросто jpg в зеркальном отражении).

Нажимает Enter. Всё готово.

IV) Четвёртый способ маскировки вируса заключается в запароленном архиве. Устанавливать пароль для вируса нужно, чтобы антивирус не начал сразу же детектить ваш вирус.

1) Сначала нужно создать вирус под паролем.

Добавить вирус в архив.

-1) Метод сжатия максимальный

-2) Поставить галочку напротив пункта «создать SFX-архив»

-3) Поставить галочку напротив пункта «создать непрерывный архив»

-4) Поставить галочку напротив пункта «заблокировать архив»

Дополнительно: Параметры SFX:

-1) Общие: C:Program FilesGames (К примеру)

-2) Установка: выполнить после распаковки: имя_вируса.exe

-3) Режимы: скрыть всё.

-4) Обновление: Ставим галочки напротив пунктов: «Извлечь и обновить файлы» и «Перезаписывать все файлы без запроса» (т.е. галочки напротив двух пунктов «2»)

-1)Установить пароль (возьмём пароль: 123)

В итоге получаем файл: имя_вируса.sfx.exe

2) Создаём блокнот. Прописываем туда эту команду:

Это нужно для автоматического открытия вируса без ввода пароля.

-1) Метод сжатия максимальный

-2) Поставить галочку напротив пункта «создать SFX-архив»

-3) Поставить галочку напротив пункта «создать непрерывный архив»

-4) Поставить галочку напротив пункта «заблокировать архив»

Дополнительно: Параметры SFX:

-1) Общие: C:Program FilesGames (К примеру)

-2) Установка: выполнить после распаковки: имя_файла.bat

выполнить до распаковки: внешняя_программа.exe

-3) Режимы: скрыть всё.

-4) Обновление: Ставим галочки напротив пунктов: «Извлечь и обновить файлы» и «Перезаписывать все файлы без запроса» (т.е. галочки напротив двух пунктов «2»)

-5) Текст и графика: Загрузить значок SFX из файла.

Как понимаете III и IV способы можно комбинировать получая например программу Relexe.mp3, Relexe.jpg, Relexe.txt и т.д. Под которой будет запароленный вирус, батник для автоматического открытия запароленного вируса и нужный жертве файл.

Нужные файлы для маскировки RAT’ника:

NJRAT обучение и помощь в работе запись закреплена

Многие люди, в том числе и мы с вами частенько задаёмся вопросом о том как же можно привлечь других, совершенно не знакомых нам людей, на нашу сторону?

Кто-то это делает в политике для привлечения избирателей, кто-то в магазине, чтобы у него хоть что-то купили.

Как часто вы ходите в гипермаркет? Нет, ну серьёзно. Сколько раз к вам подходит продавец-консультант, чтобы что-то продать?

Показать полностью.

Я уверен, что часто. Порой даже больше чем нужно.

Мы же сейчас будем рассматривать методы распространения наших вирусов

Для начала давайте определимся с нашей основной целью.

1) Мне кажется, что моя вторая половинка мне изменяет (кстати, у меня было именно так)

2) Я просто хочу протестить новый софт/мне стала интересна эта тематика

3) Я хочу просто поугорать над друзьями

И да, если вы будете себя плохо вести, то.

УК РФ Статья 272. Неправомерный доступ к компьютерной информации

Источник

Как пользоваться NjRAT? Приколы вируса удаленного доступа

Для тех, кто не в теме, проведу краткий экскурс в историю. Ратники, они же Remote Access Trojan (трояны удаленного доступа) или попросту крысы, применяются хацкерами для получения доступа к ресурсам компьютера. По сути, это вирусные утилиты, разработанные по образу и подобию админских программ для обслуживания по удалёнке. Таких, как RAdmin, TeamViewer, TightVNC и прочие известные всем нам ремотки.

Однако принцип внедрения у ратников несколько отличается от вышеперечисленного софта. Для того, чтобы установить тот же RAdmin, вам, как минимум нужно побывать за компьютером пользователя 1 раз. Либо обладать правами на установку прог по сети. TeamViewer при первом запуске также выдаст рандомный пароль с уникальным ID, а для дальнейшего подключения без участия пользователя потребуется войти под своей учеткой.

В любом случае, ваш доступ к машине будет так или иначе санкционирован. Ратники же, имея под капотом вирусный бэкграунд, требуют от юзверя лишь запустить их единожды. После этого информация о соответствующем ПК отлетит прямиком к злоумышленнику, который в свою очередь сможет распорядиться полученным доступом по своему усмотрению.

Вот и образовалось, что называется свободная касса для всех любителей поживиться чужими данными. На форумах в дарке, эту тему форсят ещё с апреля и на сегодняшний день ситуация мало чем изменилась. Разве что ратников стало больше, чем раньше и продавать их стали за бабки. Причём функционал у них у всех плюс-минус одинаковый, а отличаются они лишь графической оболочкой.

В данном уроке, я продемонстрирую вам наиболее популярный ратник NjRAT. Он имеет самое большое количество скачиваний на гитхабе, поэтому очень надеюсь, что комментариев типа «ааа вирус нам скидываешь» не будет. Ведь я не заливаю данный ратник в телегу, а показываю, где его может скачать потенциальный злоумышленник и каким образом использовать для своих целей. Если интересно, устраивайтесь по удобней и приступим к созданию крыски. Погнали.

Шаг 1. Заходим на гитхаб и загружаем архив с NjRAT’ом.

Шаг 2. Распаковываем Zip File и внутри созданного каталога ищем папочку Moded, а в ней файл ратника.

Шаг 3. Запускаем его и прописываем порт, который нам нужно будет открыть на роутере. Надеюсь, что не нужно объяснять то, что он же, должен быть добавлен в исключения вашего брандмауэра. Хотя лично я, всегда вырубаю последний, дабы не выносить себе, и без того утомлённый мозг, этим вопросом. А по поводу проброса портов, у меня на канале есть чудеснейший видос про RDP. Там суть один в один, поэтому растягивать данный ролик по времени разжёвываю эту тему, я тут не буду. Кто не шарит, переходите и смотрите по ссылке в подсказке.

Шаг 4. Ну а мы жмём Start и попадаем в основное окно программы. Тут нас интересует только одна кнопка – «Builder». После нажатия на неё, запускается меню конфигурирования EXE’шки клиента, которая, по сути, и является вирусом. Давайте настроим всё по порядку. В пункте Hostзадаём наш белый IP’шник. Я миллион раз повторял в своих видео, что если вы хотите заниматься изучением администрирования или безопасности на постоянной основе, то обзавестись белым IPу провайдера нужно в обязательном порядке. Далее у нас порт, открываемый на роутере. Чуть ниже имя жертвы. Маскировка под определённый процесс. Обычно злоумышленники маскируют ратник под какую-нибудь системную службу, аля служба печати или диспетчер задач. Ну а справа у нас дополнительные параметры вируса. BSODпри попытке закрытия, копирование в автозагрузку, запись в реестре, распространение по USB в случае подключения носителя к ПК и прочие прелести. В более продвинутых ратниках ещё встречается функция изменения иконки, FUD-крипт и т.д. Ниже размер логов. Пусть будет 512. В принципе, всё. Кликаем «Build» для создания файла.

Шаг 5. Указываем имя и месторасположения. Я назову RAT, однако ясен-красен, что для распространения такое имя уж точно не годится и вы никогда не встретите подобную EXE’шку в чистом виде. По поводу максировки вирусов в меня на канале также есть пару занятных роликов. Ссылка на один из них непременно всплывёт в подсказке.

Шаг 6. Окей. Запускаем файл на компьютере жертвы.

Шаг 7. И вернувшись на свой ПК проверяем статус подключения. Комп подключился, а значит наш вирус уже в системе, и мы можем начинать кошмарить её по полной программе. Для этого достаточно вызвать контекстное меню функций и выбрать наиболее подходящий нам вариант.

Шаг 8. Давайте рассмотрим всё по порядку. Первый пункт Manager предоставляет нам доступ к файлам на дисках, открывает менеджер процессов, в котором мы можем выключить ту или иную задачу, а также посмотреть текущие соединения и поковыряться в регистре.

Шаг 9. Функция «Run File» позволяет запустить любой файл с диска или по внешней ссылке. Давайте я для примера продемонстрирую жертве пикчу носков.

Шаг 10. Указываем путь к картинке. И затем проверяем результат на клиенте.

Шаг 11. Всё отрабатывает. Теперь давайте затестим удалённый рабочий стол. Подключившись с его помощью можно не только смотреть за происходящим, но также, как и в любой популярной удалёнке управлять мышкой, клавой и делать скриншоты.

Шаг 12. Про вебку и микрофон думаю объяснять не нужно. Это, пожалуй, одни из самых полезных функций для злоумышленников, живущих за счёт продажи компромата в даркнете.

Шаг 13. Хотя, как по мне, большинству хацкеров ничуть не меньше зайдёт функция «Get Passwords». Она вытаскивает все сохранённые пассы из браузеров. Т.к. у меня это виртуалка, соответственно тут данный список девственен и чист.

Шаг 14. Далее по списку у нас старый добрый кейлоггер. Он перехватывает все нажатия клавиш пользователя. От набивки текста унылейшей курсовой, до пароля в vk.

Шаг 15. А затем сейвит их в отдельный RTF’овский файл, который складывается в папку пользователя, рядом с TXT’шкой пассвордов.

Шаг 16. Ну и самое весёлое – это, конечно же, чат с жертвой. Вы можете пообщаться с беднягой, пообещав удалить троянчик с компьютера за пару сотен пиастров.

Шаг 17. И в случае удачной сделки, даже сдержать своё слово, мочканув вредонос удалённо.

И вроде бы, с первого взгляда, всё круто, однако, не стоит забывать о подводных камнях. Во-первых, для того, чтобы всё завелось, на компьютере жертвы должен быть либо отключён автивирус. Либо ваш EXE-файл должен быть прокриптован. Во-вторых, на сегодняшний день, львиная доля членов нашего братства, жидится потратить сотку на белый IP и тем самым добавляет себе гемороя с пробросом портов.

Да, чисто теоретически можно попробовать воспользоваться популярным сторонним сервисом No-IP и с помощью технологии DynDNS забацать себе псевдо-белку. Также у некоторых именитых сетевых вендеров есть свои собственные, бесплатные сервисы для этой истории. Например, у тех же ASUS данная фича прекрасно работает из коробки. Однако, никакой дин вам не поможет, если ваш гавно-провайдер по экономическим соображениям экономит пул, и посадив клиентов за NAT, раздаёт, что называется «many to one».

В этом случае, вам поможет только белый IP или VPN. Либо, если у вас есть собственный Web-сайт, можно попробовать поизголяться с online-ратниками. Они хоть и менее функциональны, зато не требуют открытия портов. Следующий ролик у нас, как раз, будет по этой теме. Так что, если ты, друг мой, впервые забрёл на канал и ещё не оформил подписку, сейчас самое время. Клацай на колокол и в твоей ленте будут регулярно появляться годнейшие видосы по вирусологии, этичному хакингу и пентестингу.

С олдов жду лайки и конечно же комментарии по поводу того, какие ратники вы используете в своих обучающих целях. На сегодняшний день их развелось просто офигеть, как много, поэтому давайте посредством народного голосования выберем лучший. Хотя я почти на 100% уверен, что лидером окажется Putin RAT, но всё же давайте ради приличия немножко поиграем в иллюзию демократии. Напоследок, традиционно, желаю всем удачи, успеха и самое главное, безопасной работы.

Берегите себя и свои тачки. Не допускайте крыс в свою ОСь. Самый лучший способ для этого раз и навсегда перейти на Linux и больше никогда не вспоминать об EXE-файлах. Ну а с вами, как обычно, был Денчик. Искренне благодарю за просмотр. До новых встреч, камрады. Всем пока.

Источник

NjRAT

Для тех, кто не в теме, проведу краткий экскурс в историю. Ратники, они же Remote Access Trojan (трояны удаленного доступа) или попросту крысы, применяются хацкерами для получения доступа к ресурсам компьютера. По сути, это вирусные утилиты, разработанные по образу и подобию админских программ для обслуживания по удалёнке. Таких, как RAdmin, TeamViewer, TightVNC и прочие известные всем нам ремотки. Однако принцип внедрения у ратников несколько отличается от вышеперечисленного софта. Для того, чтобы установить тот же RAdmin, вам, как минимум нужно побывать за компьютером пользователя 1 раз. Либо обладать правами на установку прог по сети. TeamViewer при первом запуске также выдаст рандомный пароль с уникальным ID, а для дальнейшего подключения без участия пользователя потребуется войти под своей учеткой. В любом случае, ваш доступ к машине будет так или иначе санкционирован. Ратники же, имея под капотом вирусный бэкграунд, требуют от юзверя лишь запустить их единожды. После этого информация о соответствующем ПК отлетит прямиком к злоумышленнику, который в свою очередь сможет распорядиться полученным доступом по своему усмотрению. Захочет, будет просто тихонечко пялить экран и мастурбировать на скрины с вебки. Либо, сворует все сохранённые пароли от соц. сетей из вашего браузера. А быть может, сольёт рабочую базу с персональными данными. Большая часть сотрудников ведь и по сей день фигачат на удалёнке. А про безопасность домашних компьютеров работодатели, как-то особо и не задумались с первых месяцев пандемии. Вот и образовалось, что называется свободная касса для всех любителей поживиться чужими данными. На форумах в дарке, эту тему форсят ещё с апреля и на сегодняшний день ситуация мало чем изменилась. Разве что ратников стало больше, чем раньше и продавать их стали за бабки. Причём функционал у них у всех плюс-минус одинаковый, а отличаются они лишь графической оболочкой. В данном уроке, я продемонстрирую вам наиболее популярный ратник NjRAT. Он имеет самое большое количество скачиваний на гитхабе, поэтому очень надеюсь, что комментариев типа «ааа вирус нам скидываешь» не будет. Ведь я не заливаю данный ратник в телегу, а показываю, где его может скачать потенциальный злоумышленник и каким образом использовать для своих целей. Если интересно, устраивайтесь по удобней и приступим к созданию крыски. Погнали. Шаг 1. Заходим на гитхаб и загружаем архив с NjRAT’ом. kak polzovatsya njrat 1 Шаг 2. Распаковываем Zip File и внутри созданного каталога ищем папочку Moded, а в ней файл ратника. kak polzovatsya njrat 2 Шаг 3. Запускаем его и прописываем порт, который нам нужно будет открыть на роутере. Надеюсь, что не нужно объяснять то, что он же, должен быть добавлен в исключения вашего брандмауэра. Хотя лично я, всегда вырубаю последний, дабы не выносить себе, и без того утомлённый мозг, этим вопросом. А по поводу проброса портов, у меня на канале есть чудеснейший видос про RDP. Там суть один в один, поэтому растягивать данный ролик по времени разжёвываю эту тему, я тут не буду. Кто не шарит, переходите и смотрите по ссылке в подсказке. kak polzovatsya njrat 3 Шаг 4. Ну а мы жмём Start и попадаем в основное окно программы. Тут нас интересует только одна кнопка – «Builder». После нажатия на неё, запускается меню конфигурирования EXE’шки клиента, которая, по сути, и является вирусом. Давайте настроим всё по порядку. В пункте Hostзадаём наш белый IP’шник. Я миллион раз повторял в своих видео, что если вы хотите заниматься изучением администрирования или безопасности на постоянной основе, то обзавестись белым IPу провайдера нужно в обязательном порядке. Далее у нас порт, открываемый на роутере. Чуть ниже имя жертвы. Маскировка под определённый процесс. Обычно злоумышленники маскируют ратник под какую-нибудь системную службу, аля служба печати или диспетчер задач. Ну а справа у нас дополнительные параметры вируса. BSODпри попытке закрытия, копирование в автозагрузку, запись в реестре, распространение по USB в случае подключения носителя к ПК и прочие прелести. В более продвинутых ратниках ещё встречается функция изменения иконки, FUD-крипт и т.д. Ниже размер логов. Пусть будет 512. В принципе, всё. Кликаем «Build» для создания файла. kak polzovatsya njrat 4 Шаг 5. Указываем имя и месторасположения. Я назову RAT, однако ясен-красен, что для распространения такое имя уж точно не годится и вы никогда не встретите подобную EXE’шку в чистом виде. По поводу максировки вирусов в меня на канале также есть пару занятных роликов. Ссылка на один из них непременно всплывёт в подсказке. kak polzovatsya njrat 5 Шаг 6. Окей. Запускаем файл на компьютере жертвы. kak polzovatsya njrat 6 Шаг 7. И вернувшись на свой ПК проверяем статус подключения. Комп подключился, а значит наш вирус уже в системе, и мы можем начинать кошмарить её по полной программе. Для этого достаточно вызвать контекстное меню функций и выбрать наиболее подходящий нам вариант. kak polzovatsya njrat 7 Шаг 8. Давайте рассмотрим всё по порядку. Первый пункт Manager предоставляет нам доступ к файлам на дисках, открывает менеджер процессов, в котором мы можем выключить ту или иную задачу, а также посмотреть текущие соединения и поковыряться в регистре. kak polzovatsya njrat 8 Шаг 9. Функция «Run File» позволяет запустить любой файл с диска или по внешней ссылке. Давайте я для примера продемонстрирую жертве пикчу носков. kak polzovatsya njrat 9 Шаг 10. Указываем путь к картинке. И затем проверяем результат на клиенте. kak polzovatsya njrat 10 Шаг 11. Всё отрабатывает. Теперь давайте затестим удалённый рабочий стол. Подключившись с его помощью можно не только смотреть за происходящим, но также, как и в любой популярной удалёнке управлять мышкой, клавой и делать скриншоты. kak polzovatsya njrat 11 Шаг 12. Про вебку и микрофон думаю объяснять не нужно. Это, пожалуй, одни из самых полезных функций для злоумышленников, живущих за счёт продажи компромата в даркнете. kak polzovatsya njrat 12 Шаг 13. Хотя, как по мне, большинству хацкеров ничуть не меньше зайдёт функция «Get Passwords». Она вытаскивает все сохранённые пассы из браузеров. Т.к. у меня это виртуалка, соответственно тут данный список девственен и чист. kak polzovatsya njrat 13 Шаг 14. Далее по списку у нас старый добрый кейлоггер. Он перехватывает все нажатия клавиш пользователя. От набивки текста унылейшей курсовой, до пароля в vk. kak polzovatsya njrat 14 Шаг 15. А затем сейвит их в отдельный RTF’овский файл, который складывается в папку пользователя, рядом с TXT’шкой пассвордов. kak polzovatsya njrat 15 Шаг 16. Ну и самое весёлое – это, конечно же, чат с жертвой. Вы можете пообщаться с беднягой, пообещав удалить троянчик с компьютера за пару сотен пиастров. kak polzovatsya njrat 16 Шаг 17. И в случае удачной сделки, даже сдержать своё слово, мочканув вредонос удалённо. kak polzovatsya njrat 17 И вроде бы, с первого взгляда, всё круто, однако, не стоит забывать о подводных камнях. Во-первых, для того, чтобы всё завелось, на компьютере жертвы должен быть либо отключён автивирус. Либо ваш EXE-файл должен быть прокриптован. Во-вторых, на сегодняшний день, львиная доля членов нашего братства, жидится потратить сотку на белый IP и тем самым добавляет себе гемороя с пробросом портов. Да, чисто теоретически можно попробовать воспользоваться популярным сторонним сервисом No-IP и с помощью технологии DynDNS забацать себе псевдо-белку. Также у некоторых именитых сетевых вендеров есть свои собственные, бесплатные сервисы для этой истории. Например, у тех же ASUS данная фича прекрасно работает из коробки. Однако, никакой дин вам не поможет, если ваш гавно-провайдер по экономическим соображениям экономит пул, и посадив клиентов за NAT, раздаёт, что называется «many to one». В этом случае, вам поможет только белый IP или VPN. Либо, если у вас есть собственный Web-сайт, можно попробовать поизголяться с online-ратниками. Они хоть и менее функциональны, зато не требуют открытия портов. Следующий ролик у нас, как раз, будет по этой теме. Так что, если ты, друг мой, впервые забрёл на канал и ещё не оформил подписку, сейчас самое время. Клацай на колокол и в твоей ленте будут регулярно появляться годнейшие видосы по вирусологии, этичному хакингу и пентестингу. С олдов жду лайки и конечно же комментарии по поводу того, какие ратники вы используете в своих обучающих целях. На сегодняшний день их развелось просто офигеть, как много, поэтому давайте посредством народного голосования выберем лучший. Хотя я почти на 100% уверен, что лидером окажется Putin RAT, но всё же давайте ради приличия немножко поиграем в иллюзию демократии. Напоследок, традиционно, желаю всем удачи, успеха и самое главное, безопасной работы. Берегите себя и свои тачки. Не допускайте крыс в свою ОСь. Самый лучший способ для этого раз и навсегда перейти на Linux и больше никогда не вспоминать об EXE-файлах. Ну а с вами, как обычно, был Денчик. Искренне благодарю за просмотр. До новых встреч, камрады. Всем пока.

-

Статья Тренировочная мишень. Сравниваем ратники с NjRat

Введение

Давай начнем все с того, что не так давно большинство вирусов стали выкладывать в открытый доступ. Некоторые ратники можно спокойно скачать с GitHub репозиториев и использовать в своих целях. Сейчас аббревиатура RAT переводится как утилита удаленного доступа. Обычно с такой расшифровкой…- Mark Klintov

- Тема

- 23.11.2022

-

analysis

njrat

rat

viruses

- Ответы: 3

- Раздел: Reverse engineering

-

Вопрос по njrat.

Такой вопрос — можно ли использовать на njrat серверный ipv4? условно купленный на прокси маркет.

- zxcarfaq

- Тема

- 07.10.2022

-

njrat

rat

- Ответы: 0

- Раздел: Вопрос — Ответ

-

Срочно нужна помощь!!! NjRAT

Мы с другом решили протестить NjRAT на друг друге, все сделали правильно, юзали порты с помощью ngrok, localport совпадали, порты которые давал ngrok закидывали в exe-шник, вообщем-то проблема не в портах. Проблема в том, что когда я открывал ратник, который скинул мне друг, то меня спрашивало…

- NGBRO

- Тема

- 22.08.2022

-

ngrok

njrat

rat

нграт

рат

ратник

- Ответы: 12

- Раздел: Вопрос — Ответ

-

A

Почему при открытии вируса Njrat открывается доп. окно?

Добрый день. Почему когда жертва открывает вирусный файл Njrat, у него появляется окно с просьбой установить какой-то компонент Windows (вроде-бы .net, точно не помню)? Каким образом можно от этого избавиться? Будет ли работать вирус, если пропустить эту установку?

- Alexandre

- Тема

- 06.06.2022

-

#njrat

njrat

njrat 0.7d

- Ответы: 1

- Раздел: Вопрос — Ответ

-

njrat

открыл порты поймал жертву изпользую njrat green нажимаю на fun нечего не происходит помогите пожалуйста

- Danya Killer

- Тема

- 10.03.2022

-

#проблемасnjrat

njrat

njrat 0.7d green edition

- Ответы: 1

- Раздел: Вопрос — Ответ

-

Z

Ддудос на Njrat

Недавно открыл порты и скинул вирус другу. вскорее через 4 дня в Njrat начали появлятся странные пользователи с рандомным именем и их ПРОСТО уйма, мышь

шевелится рандомно на робочем столе как правило есть несколько документов (pass.txt profiles.txt) и т д

Странность в том что я не кидал вирус…- ZenyaHorusS

- Тема

- 21.09.2021

-

njrat

- Ответы: 5

- Раздел: Вопрос — Ответ

-

njrat не компилирует файл/вирус

Захожу в билдер выставляю все нужные настройки, нажимаю BUILD -> выбераю путь -> сохраняю. Дальше никакой таблички или файла нету. Антивирусов нету, брэндмауэр вырублен, что делать не знаю.

Винда(хз зачем): Windows 10 ltsc (compact)

UPD: Тестил на виртуалке, всё работает там Windows 7 Xtreme…

- MrBlack07

- Тема

- 23.08.2021

-

njrat

njrat 0.7d

njrat 0.7d green edition

njrat green edition

- Ответы: 6

- Раздел: Вопрос — Ответ

-

P

ВОпрос про NjRat

Такой вопрос я открыл порты через hidemyname,а на следующий день у меня кончилась подписка и порты офнулись,получаеться это ратник на 24ч.? , мне нужно опять создавать новый ратник и пытаться засунуть его другу,а преждний выходит уже не рабочий? и еще через что лучше открывать порты,

- penis

- Тема

- 14.07.2021

-

njrat

njrat green edition

porno

- Ответы: 4

- Раздел: Вопрос — Ответ

-

A

Njrat Не работает

Люди что делать нжрат не работает тоесть не делает соединение с другим компьютер я скинул вирус другу он запустил у меня досехпор ничего не приконктилось а вот на локалке отлично работает! что делать? подскажите пожалуйста

- aldacks

- Тема

- 21.04.2021

-

hacking

njrat

вирус

- Ответы: 12

- Раздел: Вопрос — Ответ

-

Заметка Курим NjRat «знакомство» (часть 0)

В этих статьях мы будим занакомится с троянами rat семейства NjRat. До начала мы ознакомимся просто с NjRat.

NjRat — это инструмент удаленного доступа или троян, который позволяет владельцу программы управлять компьютером конечного пользователя. Впервые он был обнаружен в июне 2013 года, а…

- Error 0x501

- Тема

- 27.02.2021

-

njrat

курим njrat

курим ститьи

- Ответы: 11

- Раздел: Свободное общение

-

Будет интересна тема Njrat на этом форуме

Короче хочу написать статью про семейство ратников Njrat.

Я пока ищу все ратники Njrat и вот что нашел:

1. NjRat Lime Edition 0.7D

2. NjRat Golden Edition 0.7D

3. Njrat Danger Edition 0.7D

4. NjRat Green Edition 0.7D

5. Njrat 0.7D

6. Njrat 0.8D

7. Njrat 0.11GВопросы:

1. Есть еще ратники…- Error 0x501

- Тема

- 27.02.2021

-

njrat

- Ответы: 19

- Раздел: Вопрос — Ответ

-

Белый IP, открытие портов, njrat, AhMyth.

Ребят, надеюсь на помощь, правда, заранее всем спасибо.

Пытаюсь на телефон закинуть ратник, делаю через AhMyth, в итоге догнал что нужен белый ip, вроде сделал его через no-ip, не знаю, рабочий или нет, проверить тоже понятия не имею как, даже если получилось, не догоняю теперь, каким образом…

- copkiller

- Тема

- 18.11.2020

-

ahmyth

njrat

белый ip

открытие портов

- Ответы: 10

- Раздел: Вопрос — Ответ

-

Ошибка при запуске Njirat

Ошибка при входе в Njirat, Антивирус вроде вырублен, Брандмауэр Windows вырублен-В чём проблема? И как её исправить?

- Unlock404

- Тема

- 08.10.2020

-

njrat

njrat 0.7d

problem

- Ответы: 1

- Раздел: Вопрос — Ответ

-

njRAT выдаёт ошибку при буилде

Приветствую, вообщем, на виртуалке и на основном ПК пробовал буилдить njRAT danger edition, смог забуилдить только через njRAT Golden edition, да и то там такой кривой буилд, что работает через раз, так вот, может кто сталкивался с такой проблемой? скрин проблемы — так-же в разделе сведения…

- santinokleviano

- Тема

- 28.07.2020

-

njrat

njrat 0.7d

- Ответы: 2

- Раздел: Вопрос — Ответ

-

C

Как скрыть njrat от антивирусов

Здравствуйте каким образом можно нормально скрыть njrat от антивирусов и чтобы при скачке с браузеров сами браузеры не блокировали скачку

- citizenfourr

- Тема

- 15.04.2020

-

njrat

маскоривка

- Ответы: 6

- Раздел: Вопрос — Ответ

-

Не появляются пользователи в njrat

Не появляются пользователи в njrat.Порты открыты использую хост от no-ip.

Что делать?- Саша Сергеев

- Тема

- 17.02.2020

-

njrat

njrat 0.7d

njrat golden edition

- Ответы: 6

- Раздел: Вопрос — Ответ

-

S

Как настроить порты в Njrat | AsyncRat

Всем привет! Есть AsyncRat, аналог njrat.

Прекрасно работает в одной сети, localhost. Но когда запускаешь на другом пк, попросту главная машина (атакующая) не видит атакуемую.

Это скорее всего связано с тем, что задаю DNS 192.168.1…. — IPv4Но мне нужно, чтобы атакуемая машина, могла…

- SolomonRei

- Тема

- 15.11.2019

-

asyncrat

malware

njrat

- Ответы: 39

- Раздел: Вопрос — Ответ

-

S

Njrat0.7d как запустить?

Доброй ночи. Скачал njrat c github

https://github.com/malwares/Remote-Access-Trojan/tree/master/NJRATНе знаю, как запустить builder, пробовал запускать Njrat0.7d.exe, ничего не происходит.

- SolomonRei

- Тема

- 14.11.2019

-

malware

njrat

- Ответы: 3

- Раздел: Вопрос — Ответ

-

W

Вирус

Ребят, где можно достать рабочий вирус удаленного доступа?

Бесплатный или купить

Не могу найти

Буду рад любой помощи- What the fuck

- Тема

- 15.10.2019

-

njrat

rms

вирус

удаленный доступ

- Ответы: 3

- Раздел: Вопрос — Ответ

-

V

Njrat

Проблема заключается в том что когда я создаю файл в программе то мне пишет ошибку (no stub files detected). Что делать

- V1l1v0nka

- Тема

- 24.05.2019

-

helpme

njrat

- Ответы: 1

- Раздел: Вопрос — Ответ