Я понимаю, что и как делается в реальных сетях. У меня нигде нет телнета — ни на девайсах, ни на серверах

А эту приблуду хочется сделать для препода. Что-то вроде тестера для сетей: подошёл, подключился к порту, указал IP-адрес (или получил по dhcp, если это предусмотрено в лабораторной), нажал кнопочку — нарисовалась топология; на девайс тыцнул — получил основные характеристики, может, running-config. Думаю использовать telnet и snmp

Писать определитель типа устройства, работающий на самом устройстве, незачем, ибо:

1. как быть с тупыми коммутаторами?

2. как быть с не совсем тупыми коммутаторами?

3. на умных коммутаторах и линуксах есть cdp/lldp

Делать какие-то предзашитые настройки на управляемых девайсах тоже не получится — студенты могут как угодно переворотить конфиг. В методе проще указать, что обязательно должен быть доступен телнет (3 строчки в конфиге) и snmp (1 строчка в конфиге). Можно телнет поменять на ssh и стандартный пароль, но это тоже приучение к плохому (и ещё неясно, что хуже)

hc ★

(20.08.10 08:04:47 MSD)

- Показать ответ

- Ссылка

Обнаружение сетевых устройств

Время на прочтение

7 мин

Количество просмотров 76K

Сканирование сети с построением списка устройств и их свойств, таких как перечень сетевых интерфейсов, с последующим снятием данных в системах мониторинга, если не вникать в происходящее, может показаться особой, компьютерной, магией. Как же это работает — под катом.

Disclaimer

Автор не имеет профильного образования, связанного с администрированием сетей, поэтому наверняка имеются неточности и упомянуто не всё, что можно.

Обнаружение

Для обнаружения устройства, т.е. определения есть ли на выбранном ip-адресе что-либо, можно применить следующие методы:

- ping сканирование

Как ни странно, это самый простой и распространенный способ. - Проверка открытых TCP-портов

Если на устройстве отключен ответ на ping, то можно попробовать установить соединение по какому-либо TCP-порту. В виду того, что портов много и проверка каждого занимает значительное время, обычно проверяются только самые распространенные, напр. 80 или 443, используемые для веб-интерфейса устройства. - Проверка работы UDP служб

UDP протокол не отправляет подтверждения о получении запроса и поэтому в общем виде сканирование UDP-портов невозможно. Однако можно попробовать опросить службы, прослушивающие UDP-порт и отправляющие ответ на запрос, напр. SNMP (порт 161) или IPMI (порт 623). В случае, если получен ответ, отличный от таймаута, то устройство обнаружено. - ARP сканирование

Помимо обычных ICMP запросов, которые используют утилиты ping, для устройств в том же широковещательном L2-домене можно воспользоваться более быстрым arping: по диапазону ip-адресов рассылаются широковещательные ARP пакеты вида «компьютер с IP-адресом XXX, сообщите свой MAC-адрес компьютеру с МАС-адресом запросившего», и если ответ получен, то устройство считается обнаруженным. - CDP/LLDP

Если в сети используется протокол LLDP (или аналог CDP), то устройства могут собирать сведения о своих соседях, которые можно считать обнаруженными. Эти данные доступны по SNMP.Отмечу, что информация о соседях совместно с результатами

tracerouteможет служить основой для построения физической карты сети. - NetBIOS сканирование

Протокол NetBIOS может быть использован для поиска Windows-машин, например при помощи утилитыnbtscan. - Журналы DHCP (предложено alexanster)

В журналах DHCP-серверов есть информация о выдачи ip-адресов по MAC-адресам. Для недавних записей в журнале можно считать, что эти устройства обнаружены. - ARPWatch (предложено alexanster, описано TaHKucT)

Arpwatch отслеживает пары IP-адрес — MAC-адрес, записывая в лог новые, пропавшие и изменившиеся пары. Устройства, попавшие в лог, можно считать обнаруженными. - Анализ FDB-таблиц коммутаторов(предложено mickvav)

FDB-таблицы (Forwarding DataBase) управляемых коммутаторов содержат данные о коммутации MAC-адресов абонентов и устройств, т.е. соответствии MAC-адрес устройства — порт коммутатора.Данные доступны по SNMP и telnet, и могут быть использованы при построении физической карты сети.

Сбор сведений

После того, как устройство обнаружено, можно переходить к сбору сведений о нем.

Используя ARP протокол, по ip можно получить MAC-адрес, а по нему вероятного производителя (часть оборудования допускает смену адреса, так что метод не очень надежен). Далее можно воспользоваться утилитой nmap, которая сканируя открытые порты, сверяется со своей базой отпечатков и делает предположение об используемой операционной системе, её версии и типе устройства.

Получение типа устройства и используемой ОС при помощи nmap

nmap -O -v 192.168.0.1

Starting Nmap 7.60 ( https://nmap.org ) at 2018-03-04 01:17 RTZ 2 (ceia)

Initiating ARP Ping Scan at 01:17

Scanning 192.168.0.1 [1 port]

Completed ARP Ping Scan at 01:17, 0.70s elapsed (1 total hosts)

Initiating Parallel DNS resolution of 1 host. at 01:17

Completed Parallel DNS resolution of 1 host. at 01:17, 0.00s elapsed

Initiating SYN Stealth Scan at 01:17

Scanning 192.168.0.1 [1000 ports]

Discovered open port 80/tcp on 192.168.0.1

Discovered open port 49152/tcp on 192.168.0.1

Discovered open port 1900/tcp on 192.168.0.1

Completed SYN Stealth Scan at 01:17, 0.13s elapsed (1000 total ports)

Initiating OS detection (try #1) against 192.168.0.1

Retrying OS detection (try #2) against 192.168.0.1

WARNING: OS didn't match until try #2

Nmap scan report for 192.168.0.1

Host is up (0.00s latency).

Not shown: 997 closed ports

PORT STATE SERVICE

80/tcp open http

1900/tcp open upnp

49152/tcp open unknown

MAC Address: A0:F3:C1:35:21:58 (Tp-link Technologies)

Device type: WAP

Running: Linux 2.4.X

OS CPE: cpe:/o:linux:linux_kernel:2.4.36

OS details: DD-WRT v24-sp1 (Linux 2.4.36)

Network Distance: 1 hopЧтобы получить более подробные сведения по устройству потребуется один из следующих способов:

- SNMP

Протокол SNMP почти всегда поддерживаем маршрутизаторами и коммутаторами; имеется в Windows (соответствующая служба по умолчанию отключена); для Linux требуется установка демона snmpd. По всей видимости последняя третья версия достаточно сложна в реализации, поэтому предыдущая версия 2с до сих пор актуальна, хотя и не рекомендуема из-за отсутсвия шифрования при передаче данных. Протолок работает на 161 UDP-порту устройства.Для работы с SNMP можно использовать пакет утилит Net-SNMP. Чтобы получить, к примеру, описание устройства, надо указать версию протокола, пароль на чтение (community read, по умолчанию public) и адрес, в нотации SNMP называемый OID (object identificator) и состоящий из чисел и точек. Все адреса устройства можно представить в виде дерева, где адреса отсортированы в лексикографическом порядке. Протокол позволяет запросить текущее значение по адресу, а также адреса следующие за текущим.

Получение описания устройства при помощи snmpget

snmpget -v 2c -c public 192.168.0.102 1.3.6.1.2.1.1.1.0 SNMPv2-MIB::sysDescr.0 = STRING: Linux debian 3.16.0-4-586 #1 Debian 3.16.43-2+deb8u2 (2017-06-26) i686Стандартный набор адресов весьма ограничен и содержит описание устройства, контакты, расположение и время работы (uptime). Остальные адреса зависят от производителя устройства и могут быть получены сканированием, например, утилитой snmpwalk. К счастью, Linux и Windows имеют типовые адреса для сетевых интерфейсов и загруженности процессоров/памяти, поэтому для них лишь знать (или уметь определить) используемую операционную систему.

Получение описания дисков Linux при помощи snmpwalk

snmpwalk -v 2c -c public 192.168.0.102 1.3.6.1.4.1.2021.9.1.2 UCD-SNMP-MIB::dskPath.1 = STRING: / UCD-SNMP-MIB::dskPath.2 = STRING: /var UCD-SNMP-MIB::dskPath.3 = STRING: / UCD-SNMP-MIB::dskPath.4 = STRING: /run UCD-SNMP-MIB::dskPath.5 = STRING: /dev/shm UCD-SNMP-MIB::dskPath.6 = STRING: /run/lock UCD-SNMP-MIB::dskPath.7 = STRING: /sys/fs/cgroupПолучение описания дисков Windows при помощи snmpwalk

snmpwalk -v 2c -c public localhost 1.3.6.1.2.1.25.2.3.1.3 HOST-RESOURCES-MIB::hrStorageDescr.1 = STRING: C: Label: Serial Number a65ceb77 HOST-RESOURCES-MIB::hrStorageDescr.2 = STRING: D: Label: Serial Number ded9f83e HOST-RESOURCES-MIB::hrStorageDescr.3 = STRING: E: Label: Serial Number 8e764a1 HOST-RESOURCES-MIB::hrStorageDescr.4 = STRING: I: HOST-RESOURCES-MIB::hrStorageDescr.5 = STRING: Virtual Memory HOST-RESOURCES-MIB::hrStorageDescr.6 = STRING: Physical Memory - WMI

Технология WMI — это расширенная и адаптированная под Windows реализация стандарта WBEM, позволяющая удаленно не только считывать параметры, но и управлять устройством. WMI работает поверх RPC (TCP порт 135) и DCOM (на произвольном TCP порту выше 1024), активно используется в скриптах Power Shell (ранее Windows Script Host).Данные можно запрашивать, разумеется, только с Windows машин.

Получение информации об оперативной памяти в PowerShell

Get-WmiObject win32_OperatingSystem |%{"Total Physical Memory: {0}KB`nFree Physical Memory : {1}KB`nTotal Virtual Memory : {2}KB`nFree Virtual Memory : {3}KB" -f $_.totalvisiblememorysize, $_.freephysicalmemory, $_.totalvirtualmemorysize, $_.freevirtualmemory} Total Physical Memory: 2882040KB Free Physical Memory : 612912KB Total Virtual Memory : 5762364KB Free Virtual Memory : 1778140KBТакже имеется консольная утилита wmic и ее Linux-порт

Получение производителя устройства при помощи wmic

wmic /USER:admin /PASSWORD:mypassword /NODE:"192.168.0.100" computersystem get Manufacturer Manufacturer Gigabyte Technology Co., Ltd. - Агент системы мониторинга, напр. Zabbix или Check_MK

Если имеется возможность, то на устройстве устанавливается небольшая программа, работающая в фоне и собирающая данные. Преимущество использования агентов в том, что получение данных унифицировано вне зависимости от используемого устройством оборудования и операционной системы, а также возможно собирать данные доступные только локально (к примеру результат работы консольной программы). - SSH

Исходно данные по SSH можно получать с Linux и iOS устройств. Для Windows и Android потребуется установка SSH-сервера.Получение информации о CPU по SSH

cat /proc/cpuinfo processor : 0 Processor : AArch64 Processor rev 4 (aarch64) Hardware : sun50iw1p1 BogoMIPS : 48.00 Features : fp asimd evtstrm aes pmull sha1 sha2 crc32 cpuid CPU implementer : 0x41 CPU architecture: 8 CPU variant : 0x0 CPU part : 0xd03 CPU revision : 4 processor : 1 ... - Запрос данных у управляющего сервиса, такого как гипервизор виртуальных машин

Как это работает на примере Zabbix

Как известно Zabbix может самостоятельно обнаруживать новые устройства в сети и автоматически опрашивать некоторые их параметры. Называется это — Low Level Discovery.

Обнаружение устройств задается правилами сетевого обнаружения, которые комбинируют перечисленные ранее методы обнаружения, определяют доступно ли устройство и какой шаблон к нему применить (обычно исследуется описание устройства). Шаблон содержит список свойств, которые можно получить с устройства, а также правила для обнаружения и создания новых, выполняемые по таймеру.

В случае с SNMP такое правило может выглядеть примерно так: перебрать все дочерние элементы узла 1.3.6.1.2.1.2.2.1.8 (правило обнаружения) и для каждого найденного элемента (число, помещаемое в {#SNMPINDEX}) добавить новые метрики, задаваемые через прототипы элементов данных, 1.3.6.1.2.1.2.2.1.10.{#SNMPINDEX} и 1.3.6.1.2.1.2.2.1.16.{#SNMPINDEX}, если их еще нет. Подробнее здесь.

В случае агента правило будет выглядеть немного иначе: запросить у агента одно из discovery-свойств, к примеру system.cpu.discovery, получить список процессоров в виде json

[

{"NUMBER": 0, "STATUS": "online"},

{"NUMBER": 1, "STATUS": "online"}

]

и для каждого элемента добавить system.cpu.load[{#CPU.NUMBER}], если такой метрики еще нет. Стоит отметить, что Zabbix-агент позволяет создавать свои элементы (UserParameter), которые могут быть запрошены, и поэтому легко можно реализовать, например, обнаружение файлов и отслеживание их размера в заданной папке. Подробнее здесь.

Заключение

Как видно всё достаточно просто и никакой магии нет. Если вы знаете еще какие-либо способы обнаружения устройств или получения их свойств, то просьба сообщить о них.

|

|

Поиск не настроенных коммутаторов в сети

|

|

12/01/15 |

Доброго времени суток! Лирика: Суть дела: Уже мозг кипит, не могу понять — как мне найти их в сети? П.С.:Если нужна подробная информация, могу описать всю свою деятельность — что и как искал. Пока не стал — простыня получится.

|

|

|

|

|

Pphantom |

Re: Поиск не настроенных коммутаторов в сети

|

||

09/05/12 |

А к ним «снизу» что-нибудь подключить можно? Если да, то с вероятностью 99% в получившейся сетке коммутатор будет доступен по 192.168.0.1

|

||

|

|

|||

|

novalit |

Re: Поиск не настроенных коммутаторов в сети

|

|

12/01/15 |

Не совсем пойму, что значит «снизу»? D-Link заявляют, что эти коммутаторы меняют дефолтный ip, при наличии dhcp сервера. Погуглил — не раз наткнулся на информацию, что по каким-то причинам, этого не происходит.

|

|

|

|

|

Pphantom |

Re: Поиск не настроенных коммутаторов в сети

|

||

09/05/12 |

Не совсем пойму, что значит «снизу»? Какие-то подсети к коммутаторам подключены? Иначе неясно, как их вообще предполагается использовать…

|

||

|

|

|||

|

Red_Herring |

Re: Поиск не настроенных коммутаторов в сети

|

||

31/01/14 |

Если да, то с вероятностью 99% в получившейся сетке коммутатор будет доступен по 192.168.0.1 192.168 будет если это класс C нетворк (чтобы я пробовал). но вот вместо 0.1 я бы еще проверил 1.1, 2.1, 0.254, 0.128 и т.д. А как насчет package sniffer? Шансов немного, но всё-таки

|

||

|

|

|||

|

Pphantom |

Re: Поиск не настроенных коммутаторов в сети

|

||

09/05/12 |

D-Link заявляют, что эти коммутаторы меняют дефолтный ip, при наличии dhcp сервера. Погуглил — не раз наткнулся на информацию, что по каким-то причинам, этого не происходит. М-да, тогда, боюсь, это не лечится.

|

||

|

|

|||

|

novalit |

Re: Поиск не настроенных коммутаторов в сети

|

|

12/01/15 |

Не совсем пойму, что значит «снизу»? Какие-то подсети к коммутаторам подключены? Иначе неясно, как их вообще предполагается использовать… Подсети все проверил, доступа нет. Цитата: но вот вместо 0.1 я бы еще проверил 1.1, 2.1, 0.254, 0.128 и т.д. Проверил все доступные адреса — коммутаторов среди них нет. Цитата: А как насчет package sniffer? А вот это мысль — буду пробовать. По результату отпишусь.

|

|

|

|

|

Cynic |

Re: Поиск не настроенных коммутаторов в сети

|

|

15/10/15 |

Цитата: ПРИМЕЧАНИЕ: На коммутаторах по умолчанию используется IP-адрес 10.90.90.90 с маской подсети — 255.0.0.0 и шлюзом по умолчанию — 0.0.0.0 см. инструкцию http://ftp.dlink.ru/pub/Switch/DGS-1210-48/Description/DGS-1210_series_QIG_RUS_01.pdf Пишут что есть ещё утиль для управления SmartConsole Utility, попробуй его, возможно там есть функция автоматического поиска.

|

|

|

|

Модераторы: Karan, Toucan, PAV, maxal, Супермодераторы

Я унаследовал сеть, распределенную по складу / фронт-офису, состоящую из примерно 50 настольных ПК, различных серверов, сетевых принтеров и маршрутизаторов / коммутаторов.

«Интеллектуальные» маршрутизаторы живут в серверной комнате. Поскольку компания выросла, мы добавили дополнительное пространство и не очень элегантно проводим различные длины CAT5 через потолки и т. Д. Я находил различные концентраторы и переключатели в потолках — ни один из которых не помечен и не задокументирован каким-либо образом.,

Конечно, das blinken-lights говорят мне, что кто-то подключен к этим устройствам, у меня просто нет возможности узнать, кто.

Я могу запустить традиционные инструменты сетевой карты (есть множество таких вещей), и это показывает мне IP-сети в сети. Это хорошо, но информация у меня уже есть. Что мне нужно знать, так это топологию сети — как коммутаторы (мосты) взаимосвязаны и т. Д. А так как они являются стандартными неуправляемыми типами Linksys, они не отвечают на SNMP, поэтому я не могу использовать это…

Какой самый лучший / самый дешевый инструмент, который я могу использовать для анализа и обнаружения таких вещей, как концентраторы и коммутаторы в сети, которые не реагируют на SNMP?

Если вам не известен какой-либо инструмент — какой обобщенный алгоритм вы бы предложили выяснить? Я полагаю, что я мог бы посмотреть таблицы пересылки MAC для устройств (коммутаторы, настольные ПК и т. Д.) И построить цепочку таким образом, но я не знаю, возможно ли получить это от неуправляемого коммутатора (не говоря уже о хаб).

(У этого патента есть несколько интересных идей, но я не могу найти никакого программного обеспечения, созданного на его основе: http://www.freepatentsonline.com/6628623.html)

Спасибо!!

2008-09-17 04:03

9

ответов

Решение

Идея может заключаться в использовании такой программы, как пробная версия сетевого директора 3com (или The Dude). Используйте его, чтобы обнаружить все ваши рабочие станции и все остальное с IP-адресом.

Подождите тихое время и отключите каждый концентратор / коммутатор… тогда вы, по крайней мере, начнете создавать карту, остальные будут ползти по следующим кабелям. Сетевое администрирование означает загрязнение.

user11924

17 сен ’08 в 13:12

2008-09-17 13:12

2008-09-17 13:12

Вы, вероятно, не можете явно обнаружить неуправляемые устройства… но у вас есть MAC -> сопоставления портов коммутатора, на ваших управляемых, верно? Если это так, вы сможете определить наличие неуправляемых коммутаторов / концентраторов с более чем одним подключенным клиентом — я не знаю, как вы найдете порт только с одним.

- Запишите MAC-адреса всех интеллектуальных коммутаторов и клиентских устройств

- Начните с одного из ваших известных умных переключателей

- Для каждого порта коммутатора перечислите MAC-адреса, которые он пересылает. Если это перечисляет одного клиента, это прямо. Если их больше одного и ни один из адресов не указан в ваших известных MAC-адресах коммутатора, значит, у вас тупой коммутатор. Если в вашем наборе известных коммутаторов более одного адреса, используйте этот коммутатор повторно.

Вероятно, у вас нет случайных петель в топологии сети (или ваша сеть, вероятно, не будет работать), поэтому вы, вероятно, можете предположить древовидную структуру вне вашего ядра.

user12779

17 сен ’08 в 13:24

2008-09-17 13:24

2008-09-17 13:24

Вы можете попытаться получить информацию протокола связующего дерева из интеллектуальных коммутаторов; даже неуправляемые коммутаторы должны участвовать в этом протоколе (хотя это не относится к концентраторам).

user18829

19 сен ’08 в 13:32

2008-09-19 13:32

2008-09-19 13:32

У меня лично была такая же проблема. Веселье. Я частично решил проблему, установив новые коммутаторы Cisco Catalyst в главном хранилище данных и установив для каждого порта профиль Smart Ports «Рабочий стол». Это ограничивает порт до 1 MAC-адреса.

Любой порт с подключенным неуправляемым концентратором / коммутатором будет автоматически отключен при первом включении более одного устройства на неуправляемом устройстве.

Поскольку я обнаружил неуправляемые концентраторы / коммутаторы, я заменил их управляемыми коммутаторами, настроенными на ограничение каждого порта до 1 MAC.

Если ваш бюджет не позволяет этого, альтернатива состоит в том, чтобы отслеживать каждый провод визуально и вручную проверять наличие неуправляемого сетевого оборудования.

user14069

29 дек ’08 в 20:50

2008-12-29 20:50

2008-12-29 20:50

Я не думаю, что неуправляемые коммутаторы / концентраторы будут иметь записи arp — прозрачность на уровне mac является причиной их существования.

И я не думаю, что есть какой-то способ, с помощью которого их таблицы пересылки MAC могли бы разбирать их на части и находить JTAG или другой порт для общения с ними, что вряд ли будет осуществимо.

Лучшая идея, которую я могу придумать, — это pingflood каждого внутреннего IP-адреса по очереди, а затем, пока это происходит, попытаться пропинговать все остальные IP-адреса. Это поможет, потому что вы будете получать приличные ответы только от машин, которые не имеют (теперь перегружены в забвение) ссылки с той, которую вы pingflooding. В основном вы используете тот факт, что объединительная плата на коммутаторах намного быстрее, чем межсоединения между ними, чтобы определить, какие соединения выполняются через межсоединения, а какие — через объединительные платы. Это также позволяет вам смотреть мигающие огни и определять, какие порты используются для подключения к каким IP-адресам.

К сожалению, я не знаю ни одного программного обеспечения, которое сделает это за вас.

user8002

17 сен ’08 в 04:13

2008-09-17 04:13

2008-09-17 04:13

Если вы еще этого не сделали, попробуйте пробную версию HP Openview и, помимо использования SNMP, она также использует таблицы ARP для определения вашей топологии.

user12479

19 сен ’08 в 19:08

2008-09-19 19:08

2008-09-19 19:08

Вы можете попробовать NetskateKoban, который даст вам карту с количеством терминалов, подключенных к каждому порту управляемого коммутатора. Оттуда вы можете узнать наличие неуправляемого устройства по имени поставщика.

Мы видели подобную проблему, когда сетевой администратор должен был выяснить, сколько коммутаторов (управляемых / неуправляемых) присутствует. Это даст вам местоположение таких мест. Попробуйте… все самое лучшее

11 сен ’09 в 01:48

2009-09-11 01:48

2009-09-11 01:48

Вы можете ожидать эти функции в выпуске opmanager8.0 AdventNet в следующем месяце

user57792

22 янв ’09 в 06:05

2009-01-22 06:05

2009-01-22 06:05

Настройка устройств D-Link через SmartConsole Utility

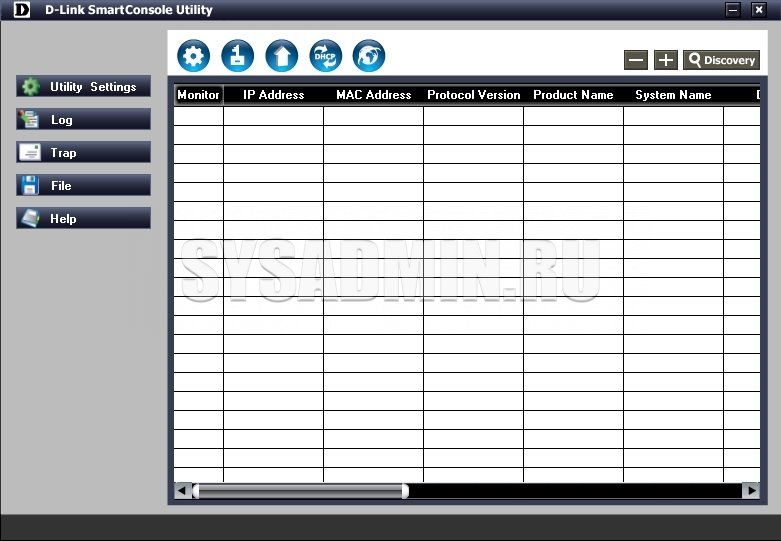

Запускаем D-Link SmartConsole Utility.exe, нажимаем кнопку «Discovery».

Утилита проведет быстрое сканирование сети и выдаст список всех доступных ей D-Link устройств. Вот тут-то и можно приступать к их настройке.

Настройка сетевых параметров

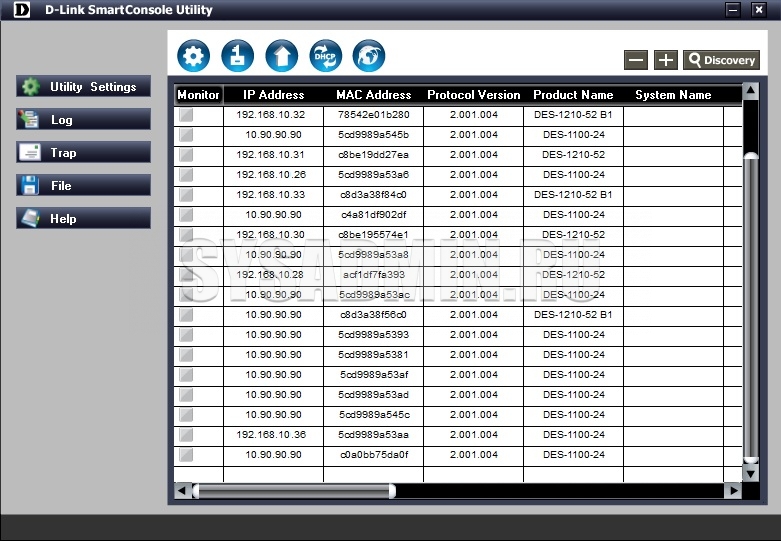

Как видно на скриншоте выше, часть оборудования D-Link уже настроена и имеет ip адреса из сети 192.168.10.0, другая же часть использует ip адрес по умолчанию — 10.90.90.90, что затрудняет настройку каждого из них индивидуально. К счастью, с помощью утилиты можно задать получение ip адреса по DHCP, либо поставить вручную нужный. Делается это следующим образом:

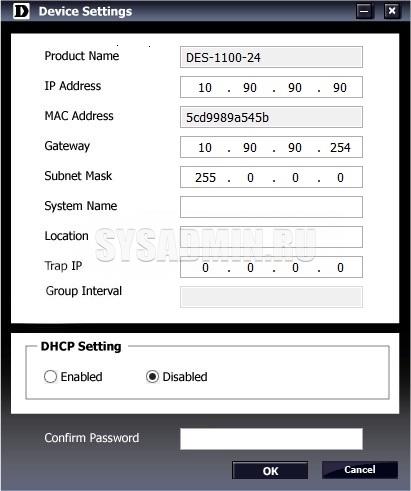

- В списке оборудования нужно выделить необходимый коммутатор, и нажать на значок шестеренки сверху.

- Появится окошко сетевых настроек. Можно задать нужный ip адрес (пункт IP address), шлюз (Gateway), маску подсети (Subnet Mask), имя системы (System Name), месторасположение устройства (Location) и Trap IP. Предпоследние два параметра (System Name и Location) очень желательно заполнить, так как в будущем они могут очень пригодиться для определения местонахождения и идентификации устройства. Trap IP же задает IP адрес сервера, куда будут отправляться trap сообщения.

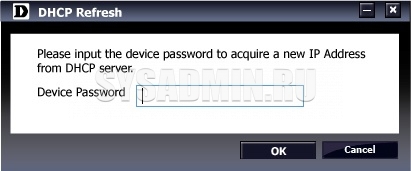

Кроме всего этого, в низу присутствует переключатель, который позволяет включить получение настроек по DHCP.

После того, как все необходимые сетевые параметры будут заданы, необходимо ввести в самом низу пароль администратора. Если, что, то пароль по умолчанию — admin (о том, как с помощью утилиты можно поменять пароль, можно прочесть ниже). Затем, необходимо нажать кнопку OK, после чего нужно дождаться сообщения о том, что установленные параметры применились.

Утилита запросит пароль администратора, после чего запустит процедуру обновления настроек по DHCP. По окончанию применения настроек будет выдано соответствующее сообщение.

Смена пароля администратора

Для смены пароля администратора, нужно выбрать устройство в списке обнаруженных, и нажать вторую кнопку слева в верхнем меню (с поднятым флажком). Появится окошко, в котором будет предложено ввести старый пароль, а так же новый, причем два раза.

После нажатия ОК произойдет начало процедуры изменения пароля, по применению нового пароля программа выдаст уведомление.

У меня в сети есть два коммутатора D-LINK, и я, кажется, неправильно разместил их IP-адреса, поэтому не могу подключиться к ним.

Что я могу сделать?

У обоих DHCP отключен.

Я просканировал порт моей сети, и порт 80 (т.е. веб-интерфейсы коммутаторов) не открыт ни на одном IP, который я вижу:/

У меня есть MAC-адреса обоих устройств.

Я отправил пинг многоадресной рассылки моей подсети ( 192.168.0.255 ), а затем сделал

но MAC не указаны в списке.

Я попытался установить IP-адрес подключенного компьютера

поскольку IP-адреса коммутаторов по умолчанию, по-видимому, равны 10.90.90.90 и повторяют вышеописанное, не повезло.

Кто-нибудь знает, как восстановить заводские настройки любого из этих переключателей?

Изменить: оба коммутатора онлайн и полностью функциональны, я просто администратор доступ к ним!

4 ответа 4

Я думаю, что это должна быть серия D-LINK DGS -1210. (не D-LINK DSG -1210?)

Если DHCP-клиент на этих коммутаторах отключен, вы не можете быть уверены, на каком IP они находятся. Вы можете попробовать бесплатный Netscanner от Softperfect (мой любимый для Windows) или использовать nmap 192.168.0.0/16 -sP в Linux (где 192.168.0.x — ваша текущая сеть). Если это не работает, вы можете попробовать то же самое на 10.90.90.x

Но, может быть, вам лучше будет выполнить сброс настроек на этих устройствах.

В руководстве (у вас есть один?) в нем говорится, что вы можете нажать кнопку сброса (на передней панели) в течение 5 секунд, чтобы перейти к значениям по умолчанию.

Сайт поддержки для них здесь. Существует также возможность скачать руководство.

После сброса устройства оно будет на 10.90.90.90.

D-link предлагает исполняемый файл Windows под названием «Smart Console Utility», который позволяет обнаруживать и настраивать коммутаторы в вашей сети. Он также обнаруживает коммутаторы, если они не находятся в той же подсети, что и компьютер, на котором запущена утилита, а затем позволяет настроить IP-адрес, маску подсети и адреса шлюза (что, в свою очередь, обеспечивает доступ к веб-интерфейсу пользователя).

Как узнать адрес ip-адрес коммутатора в настроенной немаленькой сети?

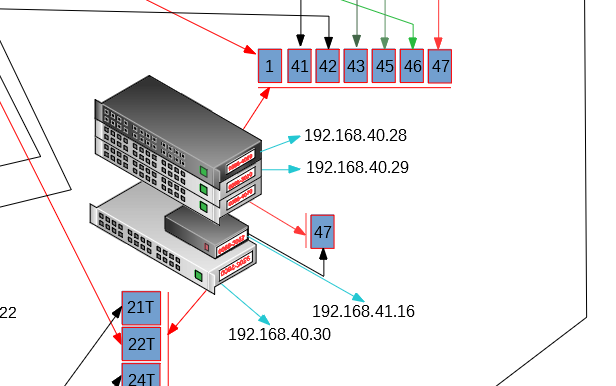

Имеет вот такая, примерно, стойка (рисунок)

В ней имеется 4 управляемых свитча (40.28, 40.29, 40.30, . ), веб-морду одного из которых обнаружить не удалось ни в шедевральных файликах предыдущих админов, ни через последовательность arp -d, » длинная команда по наполнению кэша в диапазоне 192.168.40.* «, arp -a | find /i » *мак-адрес* «, при том, что с прочими тремя свитчами всё прекрасно работает.

Мак-адрес *отсутствующего* свитча известен (по нему и проводилась проверка), а вот ни на шлюзе, ни через arp его обнаружить не удаётся. Возможно его как-то и меняли, но перебором всех адресов от arp не удалось обнаружить бедолагу.

Вопрос в том, можно ли это сделать как-то брутально-локально-просто через патчкорд, допустим, подцепившись, да спросив напрямую (если это не звучит глупо и так действительно можно). Может есть какой-то иной способ разоблачения этого сорванца.

п.с. 41.16 на рисунке — не свитч (так, для галочки)