Приветствую читателей блога. В этой публикации рассмотрим, почему надо проверить тему wordpress на скрытые ссылки. Линки, скрытые в шаблоне, вряд ли принесут пользу вашему блогу. Проверить наличие, а затем удалить – задача вполне выполнимая даже для начинающего сайтостроителя.

Начнем с того, что внешние или исходящие ссылки есть на каждом блоге. Авторы ссылаются на другие ресурсы осознанно: рекомендуют чей-то веб-ресурс, занимаются продажей ссылок.

Предположим, линк релевантен теме поста, ведет на полезный для пользователя ресурс. Вреда от него нет.

Содержание

- Скрытые ссылки на сайте

- Как определить

- Проверьте онлайн

- Вредоносная ссылка, как убрать?

- Проверка в Блокноте

- Проверка в программе Notepad++

- Что делать с закодированными ссылками

- Пример удаления закодированной ссылки

- WP-templates.ru/rules правила ссылки

- Заключение

Скрытые ссылки на сайте

А как быть, если о куче исходящих ссылок вы даже не догадываетесь?

Часто начинающие вебмастера скачивают и устанавливают бесплатные шаблоны WordPress, не удосужившись проверить его чистоту.

Нередко блоггеры новички даже не подозревают о наличии скрытых ссылок в шаблоне. Количество линков может доходить до десятка, а в некоторых сложных случаях до пятидесяти. Для молодого проекта такая ситуация крайне неприятна, можно и бан схлопотать.

Кто и зачем вшивает ссылки в шаблоны? Переводчики, разработчики, распространители шаблонов – каждый старается спрятать линки в различных местах: в футере, сайдбаре.

СТАТЬИ ПО ТЕМЕ:

Что такое анкор, как правильно его написать

WordPress шаблон записи: как изменить single.php для постов из разных категорий

Заблокированные ресурсы в Search Console и индексе google

Они делают их невидимыми, под цвет фона, маскируют словами или знаками препинания. Так недобросовестные создатели либо распространители шаблонов рекламируют свои ресурсы, наращивают ссылочную массу, забирая вес вашего сайта.

Еще опаснее закодированные вирусные гиперссылки. Эта проблема настолько масштабна, что даже Гугл сделал заявление, что будет наказывать веб-ресурсы, к которым ведут гиперссылки, замаскированные в шаблонах.

Но проблема пока остается. Скачан бесплатный шаблон – обязательно старайтесь найти в нем ненужные внешние ссылки.

Как определить

Прежде, чем бороться с ними, надо проверить, обнаружить их. Проверка исходящих ссылок в теме WordPress производится ПЛАГИНОМ TAC .

Этот метод больше всего подходит для новичков – с простыми скрытыми ссылками на сайте вы легко справитесь.

Все эксперименты я провожу на своем поддомене, так как из действующего шаблона все лишнее я уже убрала. Тема на поддомене установлена, но записей и страниц нет. Зато скрытые ссылки есть!

И правда, открыв в админпанели ВНЕШНИЙ ВИД – РЕДАКТОР, можете определить исходящую ссылку с сайта на разработчика шаблона.

Проверьте онлайн

Проверка в http: // www.dinews.ru/seo/ показывает наличие трех исходящих ссылок (ввожу URL подопытного поддомена – АНАЛИЗИРОВАТЬ).

Проверить можете в сервисе для вебмастеров pr-cy.ru. Ввожу в окошко адрес своего подопытного поддомена. Последовательно нажимаю АНАЛИЗИРОВАТЬ, на вкладке ИНСТРУМЕНТЫ жму АНАЛИЗ КОНТЕНТА, прокручиваю вниз, вижу три линка, которые надо будет убрать из шаблона.

Учтите, в данном случае гиперссылки довольно безобидные, ведут к проекту автора шаблона. А могли бы оказаться закодированными, вредоносными.

Вредоносная ссылка, как убрать?

Это проблема сложнее, нужно действовать осторожнее.

Спрятаны такие линки чаще всего в коде шаблона, плагинов, могут быть закодированы. При любом вмешательстве шаблоны «слетают», и блог не открывается.

В этом я убедилась лично. Хорошо еще, что хостер всегда приходил на выручку и восстанавливал сайт из последнего бэкапа.

О таких же проблемах пишут читатели в комментариях. Не все хостеры такие добросовестные. Некоторым блогерам приходится разбираться со «слетевшим» сайтом самим.

Чтобы безбоязненно ковыряться в кодах шаблона, мне пришлось научиться делать бэкап самостоятельно.

Проверка в Блокноте

У начинающих блоггеров нет нужных технических знаний. На компьютере нет соответствующих программ.

Предлагаю простой метод, как найти и убрать вредоносную ссылку. Но только не закодированную, ту, которая выводится, как прописана.

Самый элементарный – ВИЗУАЛЬНЫЙ ПОИСК. Поочередно открывайте файлы в редакторе вашей темы, ищите адреса (все фразы с http).

СКОПИРУЙТЕ поочередно каждый файл в текстовый редактор Windows Блокнот;

НАЖМИТЕ комбинацию клавиш Ctrl+F;

ПОСТАВЬТЕ галочку в окошке ВЫДЕЛИТЬ ВСЕ ЭЛЕМЕНТЫ, НАЙДЕННЫЕ В;

УСТАНОВИТЕ курсор в окно НАЙТИ и вставьте из буфера обмена Ctrl+V адрес ссылки (просто http или полный адрес, который вы нашли сервисами, предложенных в предыдущей статье).

Ссылку при этом подсветит в тексте.

Аккуратно пробуйте УДАЛИТЬ ссылки. Только не захватите случайно полезные куски кода. Отредактированный файл – обратно в РЕДАКТОР, СОХРАНИТЬ. Смотрим, на месте ли блог.

Плагин TAC тоже может указать файл с незакодированными исходящими скрытыми ссылками для темы WordPress.

Проверка в программе Notepad++

В программе Notepad++ работать значительно удобнее, чем в блокноте. Внесите скопированный файл. Нажмите бинокль и в открывшееся окошко копируйте то, что хотите найти, ИСКАТЬ.

Искомый объект моментально подсветит. Аккуратно УДАЛИТЕ ссылку, СОХРАНИТЕ. Отредактированный файл вставьте в РЕДАКТОР темы WordPress.

Find next — найти;

Find All in All Opened Document — найти все в открытом документе.

Функция подсветки значительно упрощает поиск. Если исходящие вредоносные ссылки заключены в теги <div> </div>, при нажатии на открывающий тег <div> подсветится также строка с закрывающим тегом </div>. Так легко найти и убрать символы между этими тегами (выпилить, убрать ссылки).

Что делать с закодированными ссылками

Проверьте файлы своего шаблона на наличие echo. ОПЕРАТОР PHP echo выводит такие линки на стороне сервера с помощью PHP-скрипта. Закодированные ссылки видны только в ИСХОДНОМ КОДЕ страницы. Чтобы избавиться от них, надо отключить эту функцию. Как? Убрать кусок кода – испортится шаблон.

Если закодированная ссылка ведет на чужой блог, оставьте сами функции, но отключите оператор echo. Для этого удалите все, что выделено синим.

Оператор echo используют для связи всех составляющих вашего блога. Поэтому не перепутайте такие ссылки с рабочими перенаправлениями вашего блога.

Пример удаления закодированной ссылки

Вот еще пример закодированной ссылки, вшитой в футере. Она хоть не вредоносная, но абсолютно лишняя.

Смотрим исходный код страницы

Линк относится к классу credit_link. Ищем класс в коде футера. Как закодированную ссылку удалить? Убираем кусок кода между тегами <div> </div>, не задевая знак функции ?>.

WP-templates.ru/rules правила ссылки

Такие слова иногда можете найти в исходном коде страницы записи. Что означают WP-templates.ru/rules правила ссылки? На вашем сайте СКРЫТАЯ ССЫЛКА.

Я у себя такую нашла. Вела она на безобидный сайт про кошек. Но у других несчастных блогеров сайты-акцепторы были похуже.

С трудом нашла информацию в интернете, как вшитую ссылку из comments.php удалить.

Вам повезло, вы теперь знаете.

Заключение

Обязательно сделайте проверку своей темы WP на предмет скрытых, закодированных, вредоносных ссылок. Чистый код поисковики обязательно оценят.

И пишите в комментариях, удалось ли вам удалить скрытые, вшитые в шаблонах гиперссылки.

Что такое фишинговая ссылка, как ее распознать, проверить и удалить

Содержание

Мошенники используют фишинговые ссылки уже более двадцати лет. Это один из наиболее распространенных инструментов кибер-преступников, жертвами которых нередко оказываются даже опытные пользователи и целые компании. Чтобы избежать подобного обмана, важно знать, как распознать фишинговую ссылку, как она работает и что делать в случае перехода по ней.

Что такое фишинговая ссылка

Фишинговая ссылка – гиперссылка, которая маскирует адрес вредоносного ресурса. После нажатия на нее пользователь переходит на мошеннический сайт. Если вовремя не остановить процесс и успеть ввести в предложенную форму логин и пароль, номер карты, пин-код, серию и номер паспорта или конфиденциальные служебные данные, их используют в преступных целях.

«Fishing» в переводе с английского – «рыбалка». Мошенник отправляет нескольким пользователям ссылки и выуживает необходимые сведения у тех, кто «клюнул на наживку», например, оповещение о крупном выигрыше.

При фишинговых атаках организаций злоумышленники рассылают вредоносные ссылки их сотрудникам. Таким образом преступники получают доступ к засекреченной информации или воруют базы данных клиентов.

Как выглядит

Фишинговую ссылку маскируют обычной гиперссылкой. На первый взгляд она может и не вызывать никаких подозрений: в тексте гиперссылки указывают адрес настоящего ресурса, но она ведет на нелегальный, вредоносный сайт.

Преступники часто меняют название сайта (например, ok.ru – оригинальное, а варианты типа 0k.ru – мошенническое). Также добавляют «@» и ник пользователя в URL, чтобы вызвать еще больше доверия.

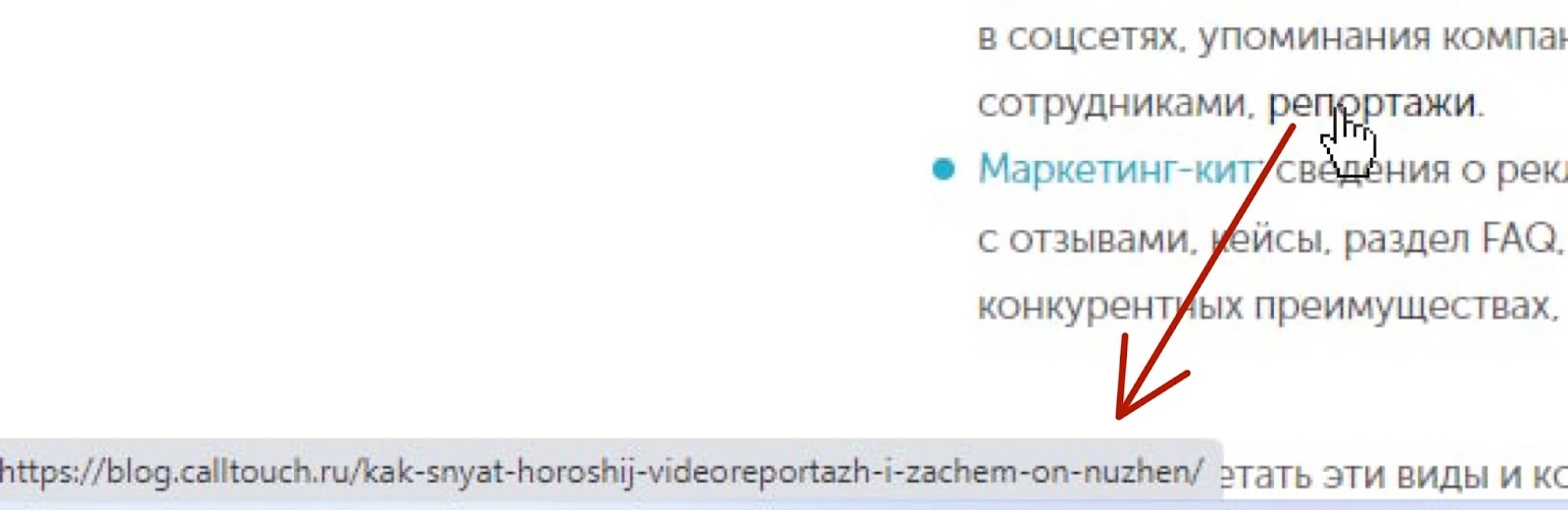

Наведите указатель мыши на ссылку, и в браузере отобразится настоящий адрес. Так можно проверить любую гиперссылку:

Фишинговая будет иметь много бессмысленных символов или состоять из цифр.

Как работает

Мошенники в письмах используют разные уловки:

- Заманчивое предложение или ультиматум. У доверчивых пользователей легко вызвать эмоции и сильные чувства (страх, радость, любопытство). Преступники мотивируют посетителей на клик убедительными текстами, обращениями по имени, ложной выгодой и даже угрозами. К примеру, отправляют правдоподобное email-уведомление о взломе аккаунта и предлагают решить проблему, перейдя по ссылке.

- Побуждение к действию. Например: «Нажмите на ссылку, чтобы получить подарок», «Перейдите по ссылке и погасите задолженность», «Воспользуйтесь ссылкой для перехода в ваш аккаунт и введите данные для его восстановления».

- Обман алгоритмов. Хакеры используют изображения вместо текста и добавляют ссылку к картинке. Раньше почтовые программы пропускали подобные письма, но современные фильтры не пропускают подобный спам.

Подключите Антифрод Calltouch, чтобы отсечь нецелевые обращения. Эта технология защитит компанию от накрутки лидов и сомнительных звонков – так вы сэкономите бюджет и время сотрудников. Работайте только с целевой аудиторией и надежными партнерами, избавьтесь от рекламных площадок, от которых приходит больше всего спама.

Антифрод

Автоматически выявляет некачественные звонки, которые не приводят к продажам, а просто расходуют бюджет.

- Выявляет и тегирует сомнительные звонки от недобросовестных рекламных подрядчиков или спам

- Позволяет учитывать в отчетах только качественные обращения

- Упрощает контроль подрядчиков

Узнать подробнее

Создают фишинговые ссылки так:

- Дублируют интерфейс страницы настоящего, вызывающего доверие сайта с помощью технологий HTML, CSS, JavaScript.

- Создают сервер, который отправляет данные мошенникам.

- Регистрируют домен, имя которого максимально совпадает с оригинальным.

Какие бывают фишинговые ссылки

Есть 3 основных вида:

- Фарминг – перелинковка на обманный сайт. После перехода пользователя устройство заражается вирусом, с помощью которого преступники крадут нужную информацию.

- Вишинг – метод фишинга, при котором жертва должна совершить звонок. Во время разговора мошенники узнают пин-код карты, пароль для доступа к устройству и так далее.

- Смишинг – хакерская атака через SMS. На номер телефона поступает сообщение с вредоносной ссылкой. Часто как будто бы от мобильного оператора.

Признаки фишинговых писем

Не кликайте на ссылку, если в письме:

- В нем есть побуждение к немедленному действию. Пример: «Переходи сейчас, иначе приз заберет кто-то другой».

- Отсутствуют контактные данные отправителя.

- Описывается ситуация, к которой вы не имеете отношения. К примеру, погашение кредита, судебные тяжбы, крупные банковские переводы.

- Ссылка выглядит нестандартно (рандомный набор символов), тем более при наведении указателя мыши.

- Имя отправителя или название сайта содержат опечатку. Например, не «gosuslugi.ru», а «gosyslugi.ru».

- Текст с замененными символами. Например: «Здравствуйте, Татbяна. В0сполbзуйтесь эт0й ссылk0й для в0сстановления пар0ля. 0на действителbна в течение 24 часов».

- Домен отправителя (якобы официального представителя) – не корпоративный, а обычный: mail.ru, gmail.com и так далее.

- Есть вложения со странными именами и расширением.

- Только картинки, QR-коды или кнопки.

- Запрос конфиденциальной или личной информации.

- Призыв скачать файл.

Как распознать и проверить вредоносную ссылку

Распознать ссылку можно разными способами. Самые простые – нажать и дождаться предупреждения от антивирусной программы, либо проверить, совпадает ли название сайта, на который привела ссылка, с указанным в ней изначально. Но это далеко не всегда срабатывает.

Явные признаки фишинговой ссылки:

- Состоит из цифр. Например: http://189.177.962.23.

- Содержит «@». Настоящий адрес будет после «@». Например: http://messenger.ru@vzlom.ru.

- Содержит 2 или более адресов. К примеру: https://account.ru/rc.php?go=https://vzlom.ru.

- После www нет точки или есть «-». Допустим: wwwmessenger.ru или www-messenger.ru.

- После http или https нет «://». К примеру: httpsmessenger.ru, httpmessenger.ru.

- Ссылка в нижнем углу браузера выглядит иначе. Например, вместо bank.ru написано banc.ru.

- Некликабельность из-за подмены символа. При нажатии ничего не происходит, но это рассчитано на то, что пользователь скопирует ссылку и откроет ее в браузере.

- Замена буквы «о» на 0 или маленькой латинской буквы L (l) на заглавную i (I), а также b на d: 0nIine-dank.ru вместо online-bank.ru.

Не нажимайте на ссылку, если она находится в письме из папки «Спам». Даже если вам знаком адрес отправителя, тщательно проверьте письмо, ведь мошенники могли взломать этот электронный ящик.

Запись всех телефонных разговоров также поможет обезопасить компанию. Используйте коллтрекинг Calltouch, чтобы в любой момент прослушать беседу оператора с клиентом. А статический коллтрекинг позволит точно определить, что обращения поступают из офлайн-каналов: разместите на визитке, листовке или биллборде статический номер, и вы будете знать, откуда клиент узнал о вашей компании.

Коллтрекинг Calltouch

Тратьте бюджет только на ту рекламу,

которая работает

- Коллтрекинг точно определяет

источник звонка с сайта - Прослушивайте звонки в удобном журнале

Подробнее про коллтрекинг

Как удалить фишинговую ссылку

Чтобы избавиться от ссылки:

- Включите антивирусное сканирование. Можно использовать бесплатные утилиты Dr.Web CureIT или Kaspersky AVP Tool.

- Сделайте откат ОС: откройте меню «Пуск» → «Служебные программы» → «Восстановление системы».

- Почистите папку hosts. Она расположена по адресу C:windowssystem32driversetchosts. Если не смогли найти, включите в настройках ПК отображение скрытых файлов и папок.

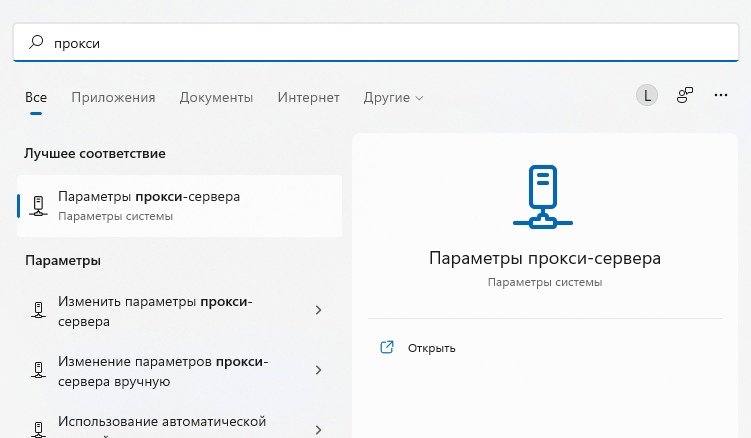

- Восстановите параметры прокси-сервера.

Во все папки и меню настроек можно перейти через обычный поиск по компьютеру.

Что делать, если перешел по фишинговой ссылке

Если вы все-таки попались на обман, действуйте следующим образом:

- Запустите проверку устройства на наличие вирусов.

- Смените пароли, контрольные вопросы и ответы на них.

- Настройте двухфакторную аутентификацию.

- Если мошенники теперь обладают вашими платежными данными, обратитесь в банк, чтобы карты заблокировали.

Далее подайте жалобу на обманный ресурс. Используйте для этого:

- кнопку на сайте Лиги безопасного интернета и других тематических ресурсов;

- разделы на сайтах госслужб: МВД, Роскомнадзор;

- службу поддержки Google и Яндекс.

Как защитить компанию от фишинга

Обезопасьте своих сотрудников и базы данных:

- Установите защиту почтового сервера. Например, от Kaspersky Security.

- Дополнительно защитите Microsoft Office, а точнее учетные записи – это одна из главных целей кибер-преступников. Так они получат доступ к Outlook, OneDrive, SharePoint, в которых хранятся конфиденциальные данные. Защиты от самого Microsoft недостаточно, лучше усилить ее антивирусником.

- Проводите обучение сотрудников (особенно новичков). Фишинговые письма иногда приходят якобы от хостинг-провайдеров, других сотрудников, партнеров и контрагентов. Рассылайте коллегам памятки о том, как распознать фишинговую ссылку, организуйте лекцию с приглашенными специалистами по кибербезопасности или пройдите онлайн-тренинг (Kaspersky Automated Security Awareness Platform, например).

- Проведите учебную фишинговую рассылку. Проверьте, как сотрудники применяют свои знания о фишинге и могут ли противостоять ему.

- Найдите специалиста, который в случае подозрительной рассылки сможет проверить письма и устранить угрозу. Оставьте его контакты сотрудникам.

- Защитите рабочую станцию от атак. Используйте надежные решения, не экономьте на антивирусном ПО.

- Установите антивирусник на рабочие смартфоны.

- Включите двухфакторную аутентификацию на всех корпоративных сервисах. Так злоумышленник не сможет воспользоваться учетными записями, даже если получит пароли и логины.

- Используйте разные пароли для разных аккаунтов, сервисов и устройств.

- Не распространяйте конфиденциальные данные среди некомпетентных сотрудников и предусмотрите систему штрафов для тех, кто распространяет засекреченные сведения.

Коротко о главном

- Фишинговая ссылка – инструмент мошенников для получения конфиденциальной информации.

- Внимательно изучайте содержание писем с ссылками. Даже от знакомых отправителей.

- После перехода по вредоносной ссылке сразу запустите сканирование ПК в антивирусной программе и смените пароли.

- Чтобы другие пользователи не подверглись подобной атаке, подайте жалобу на фишинговый источник.

- Чтобы защитить компанию от фишинга, проводите обучение сотрудников и не экономьте на антивирусных ПО.

Лучшие маркетинговые практики — каждый месяц в дайджесте Calltouch

Подписывайтесь сейчас и получите 13 чек-листов маркетолога

Нажимая на кнопку «Подписаться», вы даёте своё согласие на обработку персональных данных и получение рекламной информации о продуктах, услугах посредством звонков и рассылок по предоставленным каналам связи.

У вас интересный материал?

Опубликуйте статью в нашем блоге

Опубликовать статью

Отправьте статью себе на почту

Проверить ссылку (URL)

Иногда чтобы заразиться, достаточно попасть на вредоносный или мошеннический сайт, особенно если у вас нет антивирусной защиты, Даже легитимные интернет-ресурсы могут быть взломаны злоумышленниками. А еще есть сайты, при посещении которых с компьютера ничего страшного не случится, а вот зайдя на него со смартфона, вы будете тайно перенаправлены на сайт с неприятным «сюрпризом». С помощью взломанных сайтов злоумышленники могут распространять различные вредоносные программы, самыми «популярными» из которых являются различные модификации Android.SmsSend. Потери жертвы зависят от того, троянец какого семейства внедрится в мобильное ваше устройство, — т. е. от его вредоносного заряда. Подробности об этом явлении читайте в нашей новости.

Еcли сайт вызывает подозрение, проверьте его через эту форму до того, как нажимать на неизвестную ссылку.

Добавьте форму онлайн-проверки файлов и ссылок (URL) в код своего сайта, и любой его посетитель сможет бесплатно пользоваться этим сервисом.

URL-фильтр Dr.Web

Установите на мобильное устройство Dr.Web Security Space для Android с компонентом URL-фильтр. Этот модуль ограничит доступ к нерекомендуемым и потенциально опасным сайтам по нескольким категориям, что особенно актуально для защиты ваших детей от нежелательного интернет-контента.

URL-фильтр присутствует только в полнофункциональной версии Dr.Web для Android (его нет в Dr.Web для Android Light). Для покупателей Dr.Web Security Space и Антивируса Dr.Web использование Dr.Web для Android — бесплатно.

Dr.Web Link Checker

Бесплатные расширения для проверки интернет-страниц и файлов, скачиваемых из Интернета

| < < | > > |

|---|

Откуда берутся невидимые ссылки?

Варианты их появления разные, смысл один — спам или просто вредительство. Причины появления таких ссылок может быть взлом сайта через уязвимость в системе или sql инъекцию (специальный запрос в базу данных, вызывающий ошибку), сборка джумлы загруженная не с официального сайта, шаблон сайта, скачанный опять же не с сайта разработчика, недобросовестный хостер, который решил на Вас поездить, вирусы на машине с которой подключаетесь к ftp аккаунту, к административной панели, не правильное назначение прав доступа к папкам и файлам сайта. Хотите найти и наказать злодея, который Вам такое устроил — посмотрите лог-файлы через сервисы статистики, обратитесь к хостеру, может выясните ip адрес, но как правило это пустая трата времени. Лучше не теряя времени приступить к лечению сайта, пока зараза не развилась до других, более серьёзных масштабов.

Как обнаружить скрытые ссылки?

Способ первый — открыть исходный код страницы и просмотреть всю страницу и все ссылки. Поле поиска, вводим «http://» и вперед просматривать код. Довольно долгая песня, но тем не менее найти ссылку, если она есть можно. Способ второй — для интернет браузера Mozilla Firefox имеется замечательное дополнение RDS Bar. Установив его, можно всегда получить подробную информацию об открытой странице. Сколько страниц в индексе поисковых страниц, возраст сайта, ТИЦ и PR, счетчики посещаемости, количество внешних и внутренних ссылок и ещё многое и многое другое. Раз уж мы в этой статье говорим о ссылках, то нас интересует в данный момент их тип и количество. Кликнув на «Links», можно получить подробный отчет о всех ссылках на странице.

Найти и обезвредить!

Если уж так случилось, что у Вас на страницах сайта завелись паразиты, их нужно гнать поганой метлой. И чем быстрее, тем лучше для здоровья и репутации Вашего сайта. Как они туда забрались пока разбираться некогда, хотя пароли на доступ к сайту следует поменять сразу, — на случай взлома сайта, предварительно тщательно проверив антивирусом компьютер, с которого Вы осуществляете доступ к ресурсу.

Где искать скрытые ссылки?

Если ссылка не особо сильно запрятана, для начала стоит заглянуть в шаблон Вашего сайта. Файл default.php можно найти по пути templatesназвание шаблонаdefaults.php. Откройте файл и внимательно просмотрите его, вполне возможно, но это редко, что Вы сразу найдете злополучную ссылку и удалите её. Если нет, не отчаиваемся и копируем на локальный компьютер все папки сайта. Проверьте все скопированные каталоги антивирусом. С помощью Total Commander (есть и другие программы) можно выполнить поиск в содержимом файлов на предмет встречающихся слов во всех каталогах, включая все подкаталоги всех уровней вложенности.

Введите часть адреса вредной паразитарной ссылки и нажмите «Начать поиск». Если паразит встречается в содержимом файлов Вашего сайта, останется открыть найденные страницы и ампутировать злокачественную опухоль. Не нашли? Не падайте духом! Следующее место поиска это база данных сайта. Заходите в phpMyAdmin, выберите базу данных и нажмите «Поиск». Розыск возможно выполнить по всем таблицам. Находим и удаляем.

Если скрытую ссылку так и не удалось найти

Ну что ж, есть ещё один проверенный способ. Уж он то точно должен помочь. Суть его заключается в том, чтобы перезаписать файлы Joomla из дистрибутива поверх файлов джумлы на хостинге. Первое, что Вы непременно должны сделать это резервную копию базы данных (хоть она и не затрагивается в этой процедуре, но всё таки сделайте, мало ли что) и резервную копию сайта. Загрузите с официального сайта разработчиков Joomla дистрибутив той же версии, что установлен у Вас. Перезалить нужно будет поверх уже существующих каталогов все файлы, за исключением папок installation, cache и templates. Не нужно также перезаписывать файл глобальной конфигурации configuration.php и файл дополнительной конфигурации веб сервера Apache .htaccess.

Устранение последствий и как защитить сайт от взлома

- Проверьте корневую директорию сайта на предмет наличия в ней подозрительных и лишних скриптов;

- Все расширения, которые Вы используете обновите до актуальных версий;

- Все расширения, которые Вы не используете удалите;

- Удалите всех администраторов кроме себя и смените пароль. Можно поменять и логин, очень часто все пользуются именем admin. Не зная логина злоумышленнику сложней будет взломать сайт, чем не зная только пароль. Не поскупитесь на количество символов пароля и постарайтесь чтобы он получился придуманным нигде в лексиконе не встречающимся словом. Нигде не храните пароль, не пользуйтесь менеджерами хранения паролей и никому не говорите его;

- Поменяйте пароль доступа к FTP серверу;

- Не ленитесь раз в неделю сканировать компьютер антивирусом, а иногда другим антивирусом, не тем к которому привыкли как бы авторитетно и лестно о нём не отзывались пользователи. Один антивирус хорошо, а два лучше;

- ОБЯЗАТЕЛЬНО делайте резервные копии баз данных и файлов сайта, храните несколько версий (разные даты копий). Хранить резервные копии желательно на разных носителях информации. Если с одним что случится, другой есть в резерве. Лучше быть параноиком, чем что-то упустить

А ещё встречается следующая жуткая штука: код-фантом

Яндекс вебмастер ругается, что на сайте обнаружен вредоносный код. Через 2-3 дня поисковик считает, что вирус на сайте удален и все нормально. А еще через 2-3 дня снова его находит. Гугл молчит, все в порядке. Проверка файлов сайта антивирусами ничего не даёт. Код сам появляется и сам пропадает. Речь идет о Troj/Iframe-IW, он же Trojan-Downloader.HTML.Agent.wy. Лечение: сравните оригинальный джумловский файл librariesjoomlautilitiescompatcompat.php с Вашим. Разное содержание? Перезалейте compat.php оригинальным.

Всего Вам доброго!

Роскачество совместно с компанией StopPhish подготовило памятку о том, как распознать фишинговые ссылки и предотвратить вред для своих данных и кошелька.

Базовые понятия, о которых надо знать каждому

-

Социальная инженерия – обман человека с целью побуждения к действиям, выгодным злоумышленнику. Например, вам звонят и говорят: «Я из службы поддержки банка. Вам нужно сообщить мне код из SMS, который вам пришел». Это был обман и побуждение к действию, выгодному злоумышленнику.

-

Фишинг (англ. phishing от fishing – рыбная ловля, выуживание) – процесс выманивания конфиденциальной информации. Например, вы вводите пароль от аккаунта в социальной сети на поддельном сайте и нажимаете «Войти» – этот процесс называется фишингом.

-

Фишинговая ссылка – адрес страницы, на которой злоумышленник крадет конфиденциальную информацию, оставляемую жертвой. Например, ссылка, после перехода по которой у вас просят ввести пароль от почты на поддельном сайте.

Памятка по распознаванию фишинговых ссылок

В условиях современной цифровой реальности злоумышленники используют все существующие методы социальной инженерии для того, чтобы вынудить пользователя совершить фишинговое действие, которое окажется для него вредоносным, а для мошенников – выгодным.

Важно! Фишинговые ссылки могут поступать через все каналы: социальные сети, личный и рабочий e-mail, мессенджеры, SMS, а также чаты на сайтах знакомств и подобных ресурсах.

-

Универсальное правило № 1: Лучше не открывать ссылки от незнакомцев.

-

Универсальное правило № 2: Даже ваших знакомых могут взломать, так что, если они вам прислали ссылку без объяснения или с подозрительным объяснением (как если это пишет бот), лучше ее не открывать и проверить, действительно ли это ваш знакомый.

-

Универсальное правило № 3: Если после перехода по подозрительной ссылке у вас запрашивают конфиденциальную или личную информацию, предлагают скачать файл (особенно архив) – уходите с сайта.

-

Универсальное правило № 4: Всегда пользуйтесь современным антивирусом, который может распознать фишинговую ссылку еще «на подлете».

-

Универсальное правило № 5: Проверяйте ссылку не только перед переходом по ней, но и когда вы уже перешли на сайт. Сайт, на который вы попали, может отличаться от того, что было написано в ссылке.

Признаки потенциальной опасности

-

Ссылка в виде цифр. Пример: http://178.248.232.27.

-

Ссылка, содержащая символ «@». Настоящий адрес ссылки находится справа от этого символа. Пример: http://bank.ru@zlo.ru.

-

Ссылки c двумя и более адресами. Пример: https://bank.ru/rd.php?go=https://zlo.ru.

-

В начале адреса сайта есть www, но нет точки или стоит дефис. Пример: wwwbank.ru или www-bank.ru.

-

В начале адреса сайта есть http или https, но нет «://». Пример: httpsbank.ru или httpbank.ru.

-

Если при наведении указателя мыши ссылка выглядит по-другому. Пример: в тексте письма написано tele2.ru, а при наведении мыши в нижнем углу браузера отображается teie2.ru.

-

Ссылка может быть некликабельна, но содержать подмененные символы. Злоумышленник надеется, что вы скопируете ссылку и вставите в браузер. Пример: в письме указана ссылка teIe2.ru, копируете и вставляете в браузер, но оказывается, что это teie2.ru.

-

Злоумышленник может заменить букву «o» на цифру 0 или маленькую латинскую букву L (l) на большую букву i (I) или b на d и т. д. Пример: 0nIine.dank.ru вместо online.bank.ru.

-

Если ссылка начинается с https:// – это не значит, что она безопасна.

Признаки подозрительных сообщений, в которых вам предлагают перейти по ссылке или скачать файл

-

Несколько ошибок и описок, отсутствуют пояснения, как если бы это было продолжение разговора (но на самом деле его не велось). Пример: «Здраствуйте, вот обещаная сылка».

-

Буквы в тексте сообщения частично подменены символами или буквами на другом языке. Пример: «д0брьlй дeнb».

-

Официальные письма с отсутствующими дополнительными контактами (Ф.И.О., должность, телефон, почтовый адрес).

-

Используется нестандартное оформление официального стиля, который обычно использовался. Пример: без логотипа, другим размером, стилем или цветом шрифта.

Юрий Другач

генеральный директор StopPhish

В прошлом году 48% россиян столкнулись с мошенниками. В 2021 году мы ожидаем рост этой цифры, потому что техническая блокировка мошенничества глобально в стране внедрена не была, а преступники используют несколько типов масштабирования своей деятельности. На самом деле никакие технические средства не дают стопроцентной гарантии защиты от злоумышленников. Так, антивирус в большинстве случаев поможет распознать лишь уже известные мошеннические сайты.

Единственный, кто почти всегда может распознать мошенника, – это вы. В любой мошеннической схеме есть изъян, его только нужно распознать. Данный материал описывает только мошеннические ссылки, только применительно к телефону и компьютеру. Но даже знание этих базовых правил, как показывает практика, снижает вероятность успеха мошенников в 20–30 раз. Работаете ли вы в офисе или из дома, переписываетесь ли вы по e-mail или в социальных сетях, мошеннические ссылки всегда созданы по одним и тем же правилам. Изучите эти правила и поделитесь с близкими, они скажут вам спасибо.