Вобщем, ночью с вышки на предприятии украли 2 наностейшена М5.

Один из них, как раз, глючный, перезагружается по 5 раз в день, пусть он им боком выйдет.

Увы, охраняются сигнализацией только помещения, вышка на территории была, как оказалось, вполне доступна.

Ещё украли спутниковую тарелку, но это не суть важно.

Как можно вычислить украденые точки?

МАС-адреса я знаю (коробки есть).

Просто есть подозрение, что это пионэрнэт местный (обьявы стали клеить по всей округе где-то месяц назад), но не пойман — не вор.

Я так понимаю, можно найти точку в эфире только если она работает в режиме АР и не догадаются сменить МАС?

А если она работает в режиме клиента, то всё, пиши пропало?

Bafomet

-

#1

как определить местоположение роутера wifi с точностью до метра (не используя дорогие решения аля cisco для триангуляции) ? может есть какие-то приложения? именно точное определение а не приблизительное, допустим в здании куча роутеров, нужно определить какой в каком месте с очень высокой точностью

неужто никто не слышал?

Есть разные методы

Ну к примеру по BSSID

Можно ещё по ip

вы просто так пришли или понимаете технологию?

Последнее редактирование модератором: 09.04.2017

-

#3

Если говорить о случае:

1) Вы видите точку доступа своей антеной и хотите понимать где она.

2) Вы получили доступ на точку доступа ( роутсканом, или иным способом) и хотите узнать где она

3) Вы знаее только название точки

1 — как игра охота на лис — технология похожа

2 — посмотреть ip, если это Ваш регион, смотрим название точки и начинаем поиск к примеру с прогой free wi fi

3 — В любом случае можно попробовать прогу free wi fi для Вашего региона и прям на карте поискать названия, но и побегать придется.

Bafomet

-

#4

Если говорить о случае:

1) Вы видите точку доступа своей антеной и хотите понимать где она.

2) Вы получили доступ на точку доступа ( роутсканом, или иным способом) и хотите узнать где она

3) Вы знаее только название точки1 — как игра охота на лис — технология похожа

2 — посмотреть ip, если это Ваш регион, смотрим название точки и начинаем поиск к примеру с прогой free wi fi

3 — В любом случае можно попробовать прогу free wi fi для Вашего региона и прям на карте поискать названия, но и побегать придется.

вы читали что я писал в первом посте?

да уж, походу никто и не слышал об этой системе

Последнее редактирование модератором: 16.12.2016

-

#5

вы читали что я писал в первом посте?

да уж, походу никто и не слышал об этой системе

Я же написал — метод охота на лис. Ходите по зданию с ноутом, к примеру и выискиваете по сигналу. Сканера, который покажет ( и план здания) нарисует нет в открытке. То, что используют спец.службы тоже не так работает. Определить расстояние нереально! Сигнал может искахаться стеной, двумя стенами, сейфом. Понимаем? точка стоит за стеной, сила сигнала еле еле, а стена из арматур, стоит лист железа и т.д. Понимаем?

Bafomet

-

#6

Я же написал — метод охота на лис. Ходите по зданию с ноутом, к примеру и выискиваете по сигналу. Сканера, который покажет ( и план здания) нарисует нет в открытке. То, что используют спец.службы тоже не так работает. Определить расстояние нереально! Сигнал может искахаться стеной, двумя стенами, сейфом. Понимаем? точка стоит за стеной, сила сигнала еле еле, а стена из арматур, стоит лист железа и т.д. Понимаем?

понимаем. а вот у тебя что-то не так с пониманием. Почитай матчасть:

Ссылка скрыта от гостей

такие методы с точностью до метра существуют, вопрос в технологии, покупать такую вещь дороговато, а вот самому попробовать реализовать уже интереснее

-

#7

понимаем. а вот у тебя что-то не так с пониманием. Почитай матчасть:

Ссылка скрыта от гостей

такие методы с точностью до метра существуют, вопрос в технологии, покупать такую вещь дороговато, а вот самому попробовать реализовать уже интереснее

Вы еще раз прочитайте, какие методы и условия использования и собственно железо и что я предлогаю. Хотите за копейку, ноут в руки ( или планшет ), карту компании и вперед — рисовать. Если речь идет о ПРОНИКНОВЕНИИ, то даже вариант с тем, что было дано в статье не катит, он там расчитан на БЕЛЫХ админом.

ПС Если я не прав, поправьте плз.

Bafomet

-

#8

Вы еще раз прочитайте, какие методы и условия использования и собственно железо и что я предлогаю. Хотите за копейку, ноут в руки ( или планшет ), карту компании и вперед — рисовать. Если речь идет о ПРОНИКНОВЕНИИ, то даже вариант с тем, что было дано в статье не катит, он там расчитан на БЕЛЫХ админом.

ПС Если я не прав, поправьте плз.

ты определенно неправ

German

-

#9

Я же написал — метод охота на лис. Ходите по зданию с ноутом, к примеру и выискиваете по сигналу. Сканера, который покажет ( и план здания) нарисует нет в открытке. То, что используют спец.службы тоже не так работает. Определить расстояние нереально! Сигнал может искахаться стеной, двумя стенами, сейфом. Понимаем? точка стоит за стеной, сила сигнала еле еле, а стена из арматур, стоит лист железа и т.д. Понимаем?

Стена из арматур совсем не мешает сигналу роутера, а вот брусок дерева его напрочь убьет.

Есть приложения, сейчас название точно не вспомню. Суть в следующем оно измеряет уровень сигнала. Как и говорил оратор выше, вам придется долго и упорно прогуливаться по территории предприятия, чтобы использую дедуктивный метод с точностью до метра определить где находится роутер.

-

#10

Есть приложения, сейчас название точно не вспомню. Суть в следующем оно измеряет уровень сигнала.

Приложение называется WiFi Analyzer, имеет функцию измерения уровня сигнала в режиме реалтайм. Для более корректной работы необходимо в настройках выбрать частоту обновления =L0(ноль)

Также напомню о программе

Ссылка скрыта от гостей

, которая в связке с GPS-модулем наносит на карту AP с некоторым кол-вом информации.

-

#11

Крупные компании с большими зонами рабочими ( нефетгаз, деревообработка, производсто) где территории в км измеряются, ставят на точки GPS маяки, которые помогают потом их обнаружить, так же верно написал id2746

AlexMen

-

#12

вы просто так пришли или понимаете технологию?

Зная BSSID точки доступа он же MAC адрес точки если не ошибаюсь, то можно пробить через яндекс мап. Есть достаточно видео про это.

Хотя это не Ваш вариант =(

Последнее редактирование модератором: 07.04.2017

-

#13

Тут есть нюансы… Пробовал раздавать инет с ноута и по мак адресу пытался так найти себя на карте… Но увы даже страну не угадали. См роутером ситуация также.

AlexMen

-

#14

Тут есть нюансы… Пробовал раздавать инет с ноута и по мак адресу пытался так найти себя на карте… Но увы даже страну не угадали. См роутером ситуация также.

да там есть беда не все пробиваются, не знаю из за чего это, но дома роутер плиться как родной )

-

#15

да там есть беда не все пробиваются, не знаю из за чего это, но дома роутер плиться как родной )

Могу предложить, что скорее всего если мак адрес девайса имеет внешний айпи… Если глубоко за натом, то имхо шансов меньше…

AlexMen

-

#16

Могу предложить, что скорее всего если мак адрес девайса имеет внешний айпи… Если глубоко за натом, то имхо шансов меньше…

Да внешний IP

-

#17

а есть вариант пробить месторасположение вай фай сети по интернету ?

в плане что есть роутеры под контролем и хочется знать не только город , но и улицу , а желательно и дом .

-

#18

а есть вариант пробить месторасположение вай фай сети по интернету ?

в плане что есть роутеры под контролем и хочется знать не только город , но и улицу , а желательно и дом .

под хайд смотрим

wigle.net

-

#19

попробовал ввести пару штук на тест , даже город не угадал.

правда искал только по ssid

-

#20

попробовал ввести пару штук на тест , даже город не угадал.

правда искал только по ssid

Сначало надо город ввести, потом искать точку на нем — для усорения процесса.

Сообщения без ответов | Активные темы

| Автор | Сообщение |

|---|---|

|

vokchut |

Заголовок сообщения: Украли WiFi роутер

|

|

|

Здравствуйте. На форуме нашел старую ссылку на страницу с краденным оборудованием, но ссылка уже не рабочая. Спасибо. |

| Вернуться наверх |

|

|

Vladimir Degtyarev |

Заголовок сообщения: Re: Украли WiFi роутер

|

|

|

Сохраняется серийный номер устройства, по которому его можно идентифицировать. support@dlink.ru документ, свидетельствующий о покупке роутера? |

| Вернуться наверх |

|

|

romashechka |

Заголовок сообщения: Re: Украли WiFi роутер

|

|

|

какова вероятность, что получится его найти? это вообще реально? или только в теории? |

| Вернуться наверх |

|

Кто сейчас на форуме |

|

Сейчас этот форум просматривают: нет зарегистрированных пользователей и гости: 3 |

| Вы не можете начинать темы Вы не можете отвечать на сообщения Вы не можете редактировать свои сообщения Вы не можете удалять свои сообщения Вы не можете добавлять вложения |

Если, например, вы подозреваете соседа в подключении к вашей Wi-Fi сети и не можете удостовериться в своих догадках, приведенная техника может помочь в сборе доказательств.

Автор: Kody

Если вы когда-либо задумывались об отслеживании источника передачи Wi-Fi сигнала, то эта задача решается относительно просто при использовании правильного оборудования.

Например, при помощи направленной Wi-Fi антенны и Wireshark мы можем создать экранный фильтр для любого целевого устройства, находящегося в доступном диапазоне, с целью построения графика мощности сигнала. Перемещая антенну в разные стороны, мы легко можем обнаружить направление, откуда приходит сигнал, наблюдая за пиками мощности на графике.

Зачем искать Wi-Fi сигнал

Если вы когда-либо наблюдали чужую Wi-Fi сеть, то, вероятно, задавались мыслью, можно ли выяснить, откуда исходит сигнал. Источником этого сигнала может быть подозрительная точка доступа, появившаяся рядом с вашим рабочим местом, или новая сеть с сильным сигналом неподалеку от вашего дома, или хотспот от смартфона, который, кажется, является высокомощным и находится чрезвычайно близко.

В любом из вышеуказанных случаев поиск сигнала может помочь в обнаружении клиентских Wi-Fi устройств. Соответственно, вы можете отслеживать местонахождение вредоносных девайсов, внезапно появившихся в вашей беспроводной сети.

Идея отслеживания радиосигналов не является чем-то новым, но для начинающего исследователя, желающего локализовать источник Wi-Fi сети, изначально возможности могут показаться ограниченными. Гуляя по близлежащей территории с устройством (например, со смартфоном), отображающим мощность сигнала, можно наблюдать, как вы приближаетесь и удаляетесь от источника вещания. Однако этот метод недостаточно точный, поскольку Wi-Fi сигнал отражается от стен и других препятствий.

При использовании этого подхода возникает проблема, связанная с ненаправленной антенной, у которой диаграмма направленности похожа на пончик. Этот паттерн позволяет прекрасно принимать сигнал от близлежащей сети практически в любом направлении, но не позволяет найти точное направление, откуда исходит этот сигнал.

Альтернативный вариант: использование антенны с узкой диаграммой направленности, например, Яги, панельную или в виде параболической решетки. В отличие от диаграммы в виде пончика, направленная антенна получает более сильный сигнал при наведении на цель.

Использование Wireshark для отслеживания сигналов

Когда встает задача визуализации мощности сигнала в наглядной форме с целью отслеживания подозрительных устройств, Wireshark приходится очень кстати, поскольку умеет отображать силу передаваемого сигнала от всех близлежащих Wi-Fi девайсов, которые мы укажем.

Хотя эта функция не очень хорошо задокументирована, процесс идентификации целевого устройства и отображение мощности сигнала в графическом виде на удивление прост. В связке с сетевым адаптером в режиме мониторинга и Wi-Fi антенной с узкой диаграммой направленности Wireshark сможет быстро обнаружить местонахождение любого Wi-Fi устройства, находящегося в доступном радиусе обзора.

Процесс поиска сигналов в Wireshark организован примерно следующим образом. Сначала мы переводим сетевой адаптер в режим мониторинга (monitor mode) и начинаем сканировать цели при помощи airodump—ng с целью обнаружения канала, в котором находится искомое устройство. Как только соответствующий канал, откуда вещает наша цель, обнаружен, можно переходить к сканированию конкретного канала для получения пакетов и отображения полученной информации в графическом виде.

После закрепления в нужном канале мы можем открыть Wireshark, найти пакеты от устройства, которое хотим отслеживать, а затем создать экранный фильтр, чтобы отображались только пакеты, передаваемые от нужного девайса. В завершении процесса мы при помощи графика, на котором отображена мощность сигнала в зависимости от времени, во время перемещения направленной антенны, пытаемся найти всплески.

Что понадобится

Чтобы следовать данному руководству вам потребуется компьютер, на котором можно запустить Wireshark и перевести сетевой адаптер в режим мониторинга, что доступно в любой системе на базе дистрибутива Kali / Debian или на виртуальной машине в macOS или Windows.

Также вам понадобится внешний сетевой Wi-Fi адаптер с поддержкой режима мониторинга. Я рекомендую модель навроде AWUS036NEH. Если вы ищете что-то более надежное, то модель Alfa Tube-UN защищена от влаги и предназначена для использования на улице. Наконец, вам понадобится направленная Wi-Fi антенна, как, например, панельная антенна. Также подойдет антенна Яги, параболическая решетка или антенна-банка, если вы хотите смастерить собственную направленную антенну.

Шаг 1. Переключение карты в режим мониторинга

Для начала подключите беспроводной сетевой адаптер к вашей системе с Kali или Debian, а затем при помощи команды ifconfig выясните имя карты. Должно быть имя вроде «wlan1». Если не отображается, запустите команду ip a, чтобы убедить, что нужный интерфейс поднят.

Если ваша карта отображается при запуске команды ip a, но не отображается при запуске команды ifconfig, выполните команду ifconfig wlan1 up. Теперь карта должна отображаться и при запуске команды ifconfig.

Теперь переведите карту в режим мониторинга при помощи команды ниже. Предполагается, что имя вашего адаптера – «wlan1», и интерфейс поднят.

~# airmon-ng start wlan1

Found 3 processes that could cause trouble.

Kill them using 'airmon-ng check kill' before putting

the card in monitor mode, they will interfere by changing channels

and sometimes putting the interface back in managed mode

PID Name

538 NetworkManager

608 wpa_supplicant

2446 dhclient

PHY Interface Driver Chipset

phy0 wlan0 ath9k Qualcomm Atheros QCA9565 / AR9565 Wireless Network Adapter (rev 01)

phy4 wlan1 rt2800usb Ralink Technology, Corp. RT5372

(mac80211 monitor mode vif enabled for [phy4]wlan1 on [phy4]wlan1mon)

(mac80211 station mode vif disabled for [phy4]wlan1)

После переключения в режим мониторинга имя вашей карты должно поменяться на «wlan1mon». При помощи беспроводного сетевого адаптера в режиме мониторинга мы можем начать прослушивание Wi-Fi трафика, запустив следующую команду:

~# airodump-ng wlan1mon

Шаг 2. Идентификация цели и широковещательного канала

В предыдущем шаге мы начали прослушивать трафика при помощи следующей команды:

~# airodump-ng wlan1mon

Теперь мы должны увидеть список близлежащих сетей, каждая из которых является нашей потенциальной целью:

CH 10 ][ Elapsed: 0 s ][ 2019-08-04 03:33 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID CC:40:D0:6C:73:D1 -40 2 0 0 8 195 WPA2 CCMP PSK SuicideGirls C0:8A:DE:B9:CD:D8 -50 2 0 0 1 130 OPN SpectrumWiFi C0:8A:DE:79:CD:D8 -50 2 0 0 1 130 WPA2 CCMP MGT SpectrumWiFi Plus C0:8A:DE:39:CD:D8 -49 2 0 0 1 130 OPN CableWiFi 00:9C:02:D2:5E:B9 -65 2 0 0 1 54e. WPA2 CCMP PSK HP-Print-B9-Officejet Pro 8600 88:96:4E:50:FF:40 -45 3 0 0 1 195 WPA2 CCMP PSK ATTMfRfcmS 78:96:84:00:B5:B0 -48 2 0 0 1 130 WPA2 CCMP PSK The Daily Planet BSSID STATION PWR Rate Lost Frames Probe C0:8A:DE:79:CD:D8 4A:F3:2A:2A:4E:E6 -68 0 - 1 0 2

Нажмите Ctrl-C для остановки перехвата, когда целевая сеть будет найдена. Теперь нужно определить канал, где находится сеть, которую мы хотим отслеживать. В логе выше показано несколько сетей. Предположим, что мы хотим отслеживать сеть с SSID «ATTMfRfcmS».

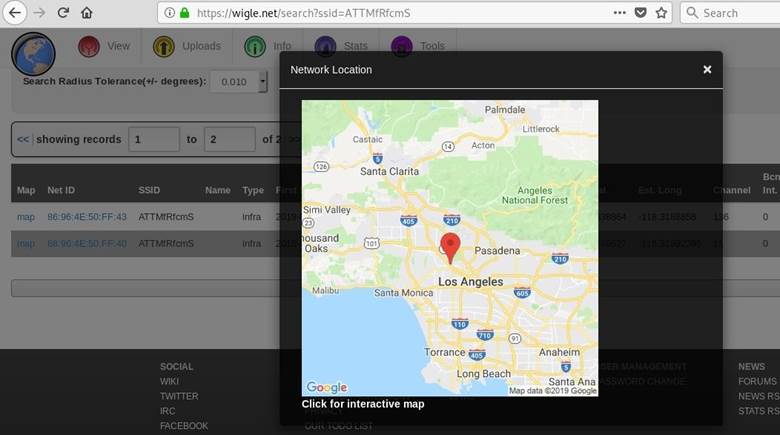

Если мы хотим получить приблизительное представление, где ранее была видна сеть, то можно ввести BSSID на сайте Wigle.net и посмотреть результаты предыдущих наблюдений. Из рисунка ниже видно, что наша цель наблюдалась дважды.

Рисунок 1: Местонахождение целевой беспроводной сети

Самая важная информация, получаемая после запуска airodump-ng, — номер канала, в котором передает наша цель. Теперь мы знаем, что вещание происходит в канале 1. Перезапускаем airodump-ng с целью сканирования только этого канала.

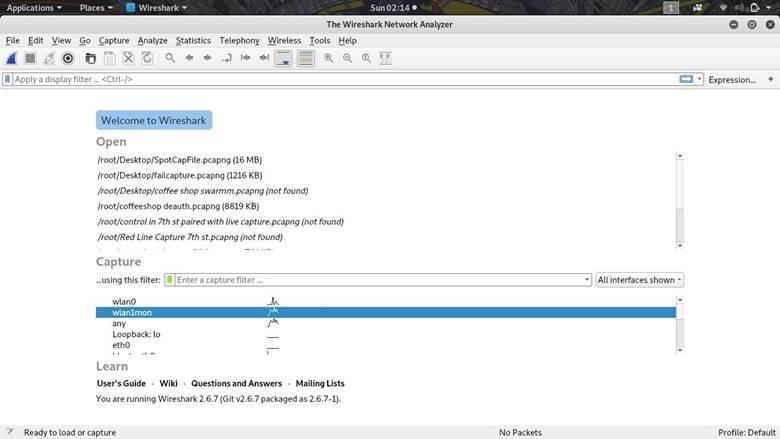

Шаг 3. Прослушивание конкретного канала и запуск Wireshark

В терминале вновь запускаем команду airodump-ng, но в этот раз добавляем флаг –c с номером целевого канала. В случае с каналом 1 команда будет выглядеть так:

# airodump-ng wlan1mon -c 1

Указать канал чрезвычайно важно, поскольку Wireshark не умеет управлять беспроводной картой самостоятельно, и нам нужно запустить airodump-ng с целью подключения к корректному каналу и избежания потери пакетов во время сканирования не того канала.

Как только airodump-ng начал работать в конкретном канале (в нашем случае в канале 1), настало время запустить Wireshark. После открытия Wireshark выберите карту «wlan1mon», находящуюся в режиме мониторинга, в качестве источника перехвата, а затем кликните на иконку с синим акульим плавником в левом верхнем углу экрана с целью начала перехвата пакетов на канале 1.

Рисунок 2: Выбор карты для перехвата пакетов

Теперь вы должны увидеть множество пакетов, перехватываемых Wireshark! Следующая задача – найти пакет от целевого устройства, который будет использоваться для создания экранного фильтра.

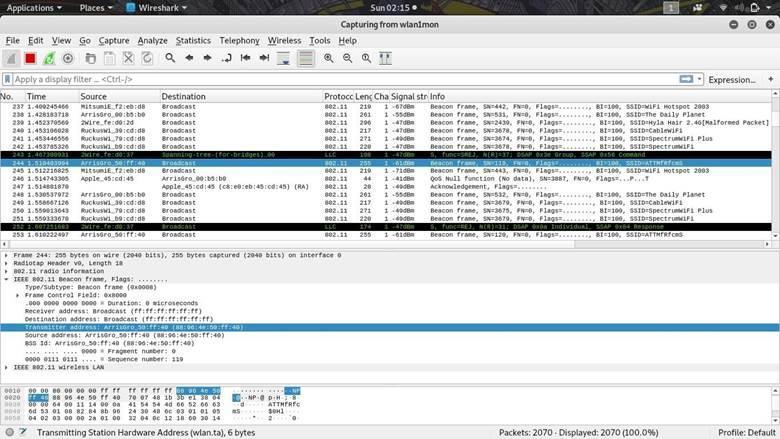

Шаг 4. Обнаружение цели и создание экранного фильтра

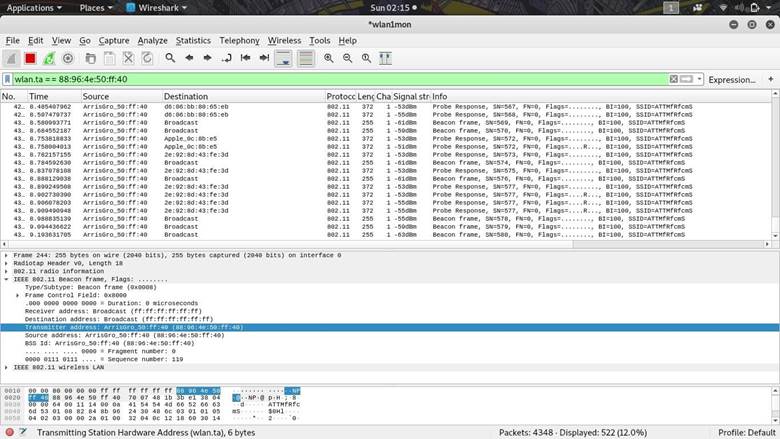

Когда у нас появился набор пакетов, можно поискать сигнальные кадры (beacon frame) с именем целевой сети. После клика на кадре, кликните на стрелку рядом с надписью «IEEE 802.11» и обратите внимание на поля «Transmitter address» или «Source address», на основе которых мы будем создавать экранный с целью отслеживания только целевого устройства.

Рисунок 3: Содержимое одного из сигнальных кадров целевой сети

Кликните правой кнопкой мыши на поле «Transmitter address», выберите «Apply as filter», а затем «Selected» для создания экранного фильтра, который будет показывать только пакеты, передаваемые от устройства с указанным BSSID. Будут показаны все передаваемые пакеты из интересующей нас сети.

Рисунок 4: Создание экранного фильтра

На панели фильтров должен появиться новый фильтр, выглядящий примерно так «wlan.ta ==» с BSSID целевого беспроводного устройство. Логика этого фильтра простая: «показать только пакеты с адресом передачи, совпадающим с указанным».

В результате мы изолировали устройство по двум параметрам: во-первых, нашли канал, в котором вещает этот девайс, а затем создали фильтр с адресом передачи от отслеживаемого нами устройства. После изоляции можно переходить к отображению мощности сигнала в виде графика.

Шаг 5. Графическое отображение мощности отфильтрованного сигнала

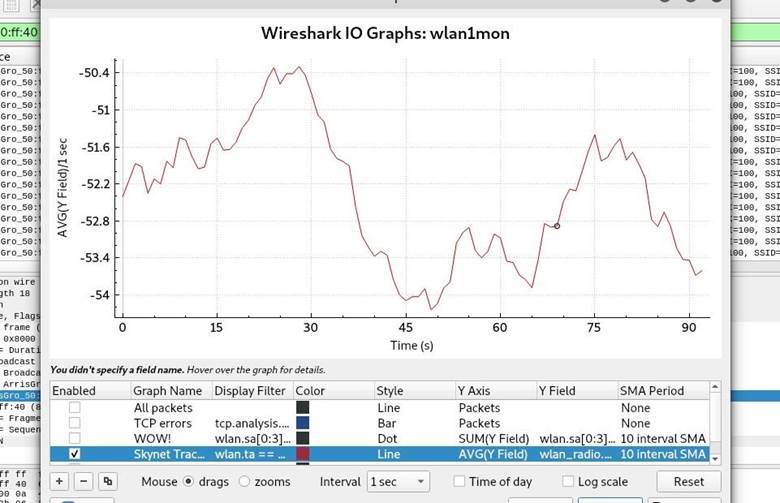

Чтобы отобразить мощность сигнала в виде графика, скопируйте созданный экранный фильтр, кликните на «Statistics», а затем «I/O Graph» для открытия окна с графиком. Кликните на иконку с плюсом (+) с целью создания нового графика и снимите флажок со всех остальных графиков, которые могут быть включены.

Укажите имя графика (нечто легко запоминаемое), и затем вставьте скопированный ранее экранный фильтр в поле Display Filter. Далее вставьте wlan_radio.signal_dbm в поле Y Field и выберите «AVG(Y Field)» в качестве оси Y (Y Axis). Наконец, установите стиль (Style) «Line» и в поле SMA Period укажите «10 Interval SMA».

После всех настроек график должен выглядеть, как показано на рисунке ниже, и мощность сигнала должна начать отображаться.

Рисунок 5: График мощности сигнала с отслеживаемого устройства

Этот график изображает среднюю мощность сигнала, исходящего от целевого устройства, в зависимости от времени. Пока не перемещайте направленную антенну и дайте графику отрисоваться в течение некоторого времени, чтобы понять усредненный уровень. Сначала может показаться, что сигнал сильно меняется, поскольку Wireshark фиксирует даже небольшие изменения, однако этот график будет более полезным, когда мы начнем ходить внутри помещения и встречать более сильные и более слабые сигналы, которые будут растягивать средние значения графика.

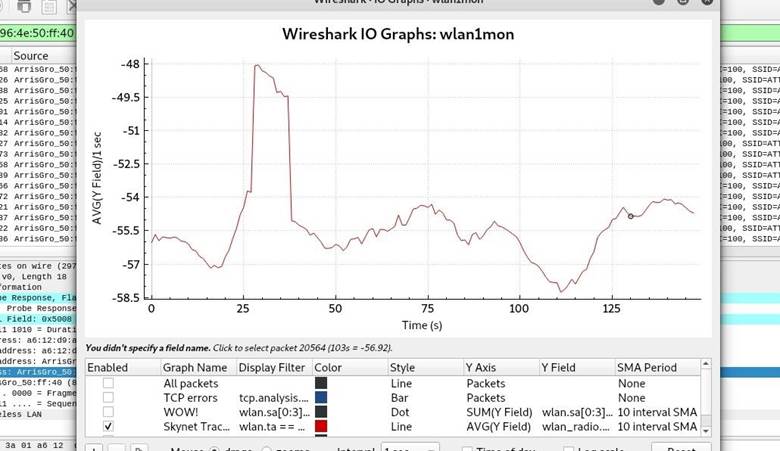

Шаг 6. Перемещение антенны для поиска пиков сигнала

Настал момент истины. Медленно поворачивайте направленную антенну на 360 градусов и смотрите за пиками мощности сигнала, которые помогают определить направление, откуда идет передача.

На графике ниже показан большой всплеск, появившийся в процессе медленного поворачивания панельной антенны после совмещения с направлением источника сигнала.

Рисунок 6: Всплеск мощности сигнала после совмещения направленной антенны с источником

После поворота туда-обратно несколько раз вы должны увидеть пики сигнала. Проследуйте в направлении, где был обнаружен всплеск и еще раз поверните антенну, чтобы сузить предположительное местонахождение источника передачи.

Заключение

Всякий раз, когда сеть Wi-Fi появляется в неположенном месте, или устройство начинает подключаться к вашей беспроводной сети без разрешения, Wireshark и сетевой адаптер могут помочь в обнаружении источника сигнала. Эта методика позволяет относительно легко обнаружить вредоносную скрытую точку доступа или деятеля, пытающегося подключиться к вашей беспроводной сети без разрешения. Если, например, вы подозреваете соседа в подключении к вашей Wi-Fi сети и не можете удостовериться в своих догадках, приведенная техника может помочь в сборе доказательств.

Надеюсь, это руководство, посвященное отслеживанию Wi-Fi устройство

при помощи Wireshark, вам понравилось.

Нам только кажется, что если пароль от Wi-Fi известен узкому кругу доверенных лиц, то он в надёжных руках. Существует ряд утилит, позволяющих злоумышленнику подобрать ключ к чужому Wi-Fi. Самая популярная из них — генератор паролей. Обычно данные «логин/пароль» перехватываются не только перебором паролей, а вместе с утилитой для мониторинга сети. Отчасти в этом виноваты сами пользователи — многие пароли настолько примитивны, что их не составляет труда подобрать. Существуют даже популярные подборки «самых дурацких паролей», в которые попадают даты рождения, клички животных и многое другое. Понять, что доступ к Wi-Fi украден, несложно: если скорость интернета постоянно меньше заявленной, а поддержка отвечает, что никаких ограничений нет, значит, дело либо в неисправности роутера, либо в компьютере. Последнее исключается обычной диагностикой и не требует специальных навыков.

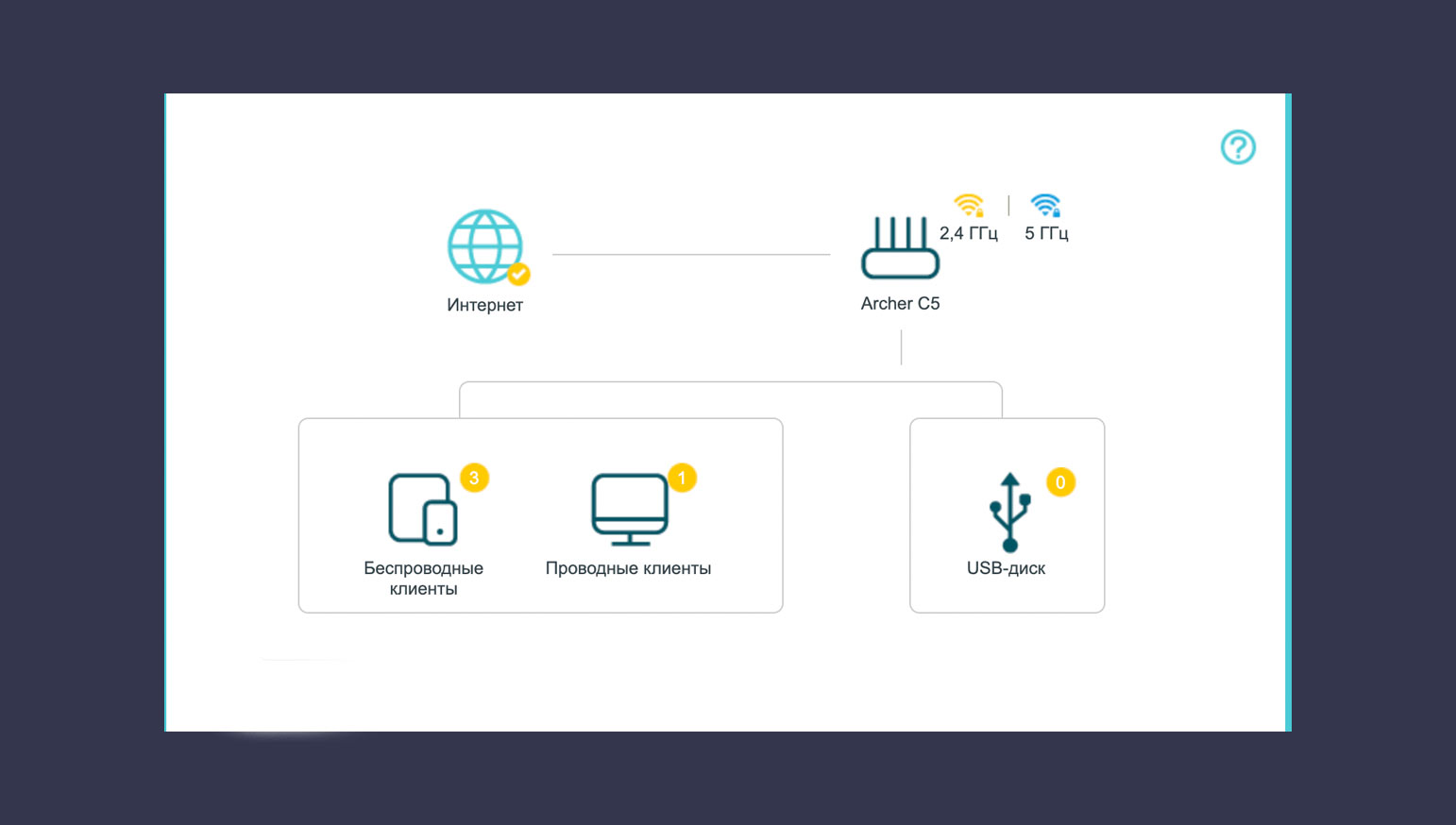

Чтобы убедиться в том, что к сети подключился кто-то ещё, нужно отключить от роутера все смартфоны, ноутбуки и прочие устройства. Затем необходимо проверить подключения одним устройством, например ноутбуком. Идентифицировать устройство можно разными способами. К примеру, в Windows это можно сделать простой командой: открыть поиск по файлам, набрать cmd и нажать ввод. Далее нажать ipconfig/all. Далее нужно заглянуть в настройки роутера и зайти в раздел Wireless Status или Wireless Statistics. В нём можно увидеть адреса подключённых устройств, а также тип шифрования и число переданных пакетов.

Веб-сервисы и приложения

Мастера по подключению интернета настраивают роутер через штатный интерфейс. Они подключаются к Wi-Fi, затем набирают адрес 192.168.1.1 и попадают на домашнюю страницу. Через неё же можно посмотреть и количество подключённых устройств, если есть сомнения в надёжности пароля. Самые популярные логин и пароль для домашних страниц роутера — admin/admin, и об этом знают те, кто любит подключаться к чужим сетям. В разделе «Подключённые устройства» можно посмотреть список активных сессий — если там есть телефон или компьютер, которого у вас нет, то интернетом пользуется кто-то ещё.

Другой вариант — проверить свой трафик через веб-сервис F-Secure Router Checker. Он проверит устройство на наличие перехвата DNS (система доменных имён), протестирует безопасность настроек маршрутизатора. Всё, что нужно, — это зайти на сайт сервиса, выбрать раздел Free Tools, затем при подключении роутера нажать Check your router. Анализ займёт несколько минут. Если проблем нет, появится надпись: No issues were found on your router. И гиперссылка: View results in detail. В случае наличия брешей придут уведомление и гиперссылка с переходом на список проблем. Механика примерно та же, что и при использовании антивирусных программ-сканеров.

Фото © LIFE

Есть и более сложный метод, который подойдёт наиболее подозрительным пользователям. Утилита под названием Wireless Network Watcher пригодится для мониторинга «нездоровой активности» и контроля за подключёнными устройствами. При запуске утилиты появятся IP, имя, адрес, адаптер и вся доступная информация.

Проверка интернета

Каждым современным роутером можно управлять через смартфон — достаточно лишь скачать соответствующее приложение. Если роутер старый и не поддерживает управление через программу на телефоне, можно прибегнуть к проверенным методам. Множество программ вроде Wi-Fi Inspector, «Wi-Fi анализатора», сканера сети «Кто на моём Wi-Fi» помогают определить IP-адрес стороннего подключения, бренд, модель и операционную систему, которую использует «сосед», а также количество устройств, которые подключены к роутеру. Рекомендуется скачивать их с Google Play или AppStore, чтобы не нахвататься на сторонних сайтах вирусов или не открыть вредоносную ссылку.

Командная строка

Некоторые люди не любят возиться с непонятными программами, и для них отлично подойдёт следующий способ. Все подключённые устройства отлично проверяются через командную строку. Алгоритм проверки прост: нажать правой кнопкой мыши по кнопке «Пуск» — выбрать «Командная строка» или “Администратор» или PowerShell (администратор) — вбить команду arp –a. Готово. Теперь видны как IP-адреса в локальной сети, так и MAC-адрес.

Установка антивируса

Многие современные антивирусы помогают не только сканировать уже загруженные файлы, но и позволяют превентивно отсекать опасные соединения. Большинство программ по защите операционных систем с недавних пор имеют и встроенные сетевые экраны, работой которых управляет нейросеть. В режиме реального времени они сканируют проводные и беспроводные соединения на предмет сторонних подключений или попыток это сделать. Если антивирус, установленный на компьютер, устарел или его нет вовсе, то для защиты от вмешательства в беспроводную сеть лучше выбрать что-нибудь из нового.

Чего точно не нужно делать?

Фото © shutterstock

Специалисты по защите данных считают, что шифрование WEP или WPA лучше не использовать. Максимальную защиту предоставляет только уровень защиты WPA3, разработанный и внедрённый в сетевое оборудование в 2018 году. Он включает в себя множество защитных инструментов, в том числе алгоритм противодействия программам по перебору паролей. WEP — один из самых старых и уязвимых алгоритмов защиты данных. Если роутер поддерживает только его, то сетевое оборудование лучше заменить.

Как защитить Wi-Fi от взлома?

В первую очередь — поменять логин и пароль при входе на стартовую страницу роутера со стандартных admin/admin на любые произвольные. Неплохо бы также сменить пароль от точки доступа — если нет желания составлять сложный, запоминающийся пароль, можно добавить в качестве пароля номер телефона. Для шифрования IT-специалисты рекомендуют выбрать ключ безопасности WPA2. Лучше отключить QSS (быструю настройку безопасности) или WPS (Wi-Fi Protected Setup), если они не используются. Кстати, iOS и Android в своих последних моделях WPS убрали.

Не будет лишним обновить прошивку роутера. Для этого нужно зайти на официальный сайт производителя и скачать новую прошивку. Она устанавливается в соответствии с инструкцией, прилагающейся к роутеру. Обязательно нужно выбрать «Модель роутера» и «Номер ревизии модели» в соответствии с обозначенной в инструкции.

На TP-Link она обозначается как VER.Х.Х., её можно найти на заднике роутера. Далее алгоритм такой: зайти на официальный сайт — пункт «Поддержка» — прокрутить вниз страницы, где будут «Загрузки» — выбрать свою модель в списке роутеров — выбрать аппаратную версию. Далее зайти в меню «Встроенное ПО», скачать файл по указанной ссылке и сохранить на компьютер. Файл скачивается в ZIP-формате. Затем распаковать файл и установить. Также специалисты напоминают, что наличие на компьютере современных и эффективных программ кибербезопасности, таких как антивирус и VPN, позволит застраховать себя от подобной головной боли.

Что делать, если сосед взломал Wi-Fi?

Написать заявление в полицию

Провести разъяснительную беседу

Поменять пароль

Ничего не делать, пусть пользуется

Комментариев: 1

Для комментирования авторизуйтесь!